クラウドの設定ミスの特定と修正

クラウドの設定ミスを容易に特定して修正 クラウドの設定ミスは、オープンになったままのストレージバケットのように、過剰な権限を与えられたロールや安全性を欠くネットワークの設定が、侵害、コンプライアンス不合格、データ漏洩の原因になっています。Tenable Cloud Security のコード化されたインフラ (IaC) の診断機能をランタイムとアイデンティティのレイヤー全体に適用すれば、このようなリスクを継続的に検出することができます。

アラート対応を超えた自動化されたクラウドセキュリティ

ストレージバケットや過剰権限のあるロールを可視化して、ネットワークを安全に設定

エンドツーエンドのクラウドネイティブセキュリティを実現

アプリケーションライフサイクルを総合的に保護。コード内での設定ミスを防止し、ランタイムではポリシーを実行し、リスク文脈を完全に取り込んで自動修正します。

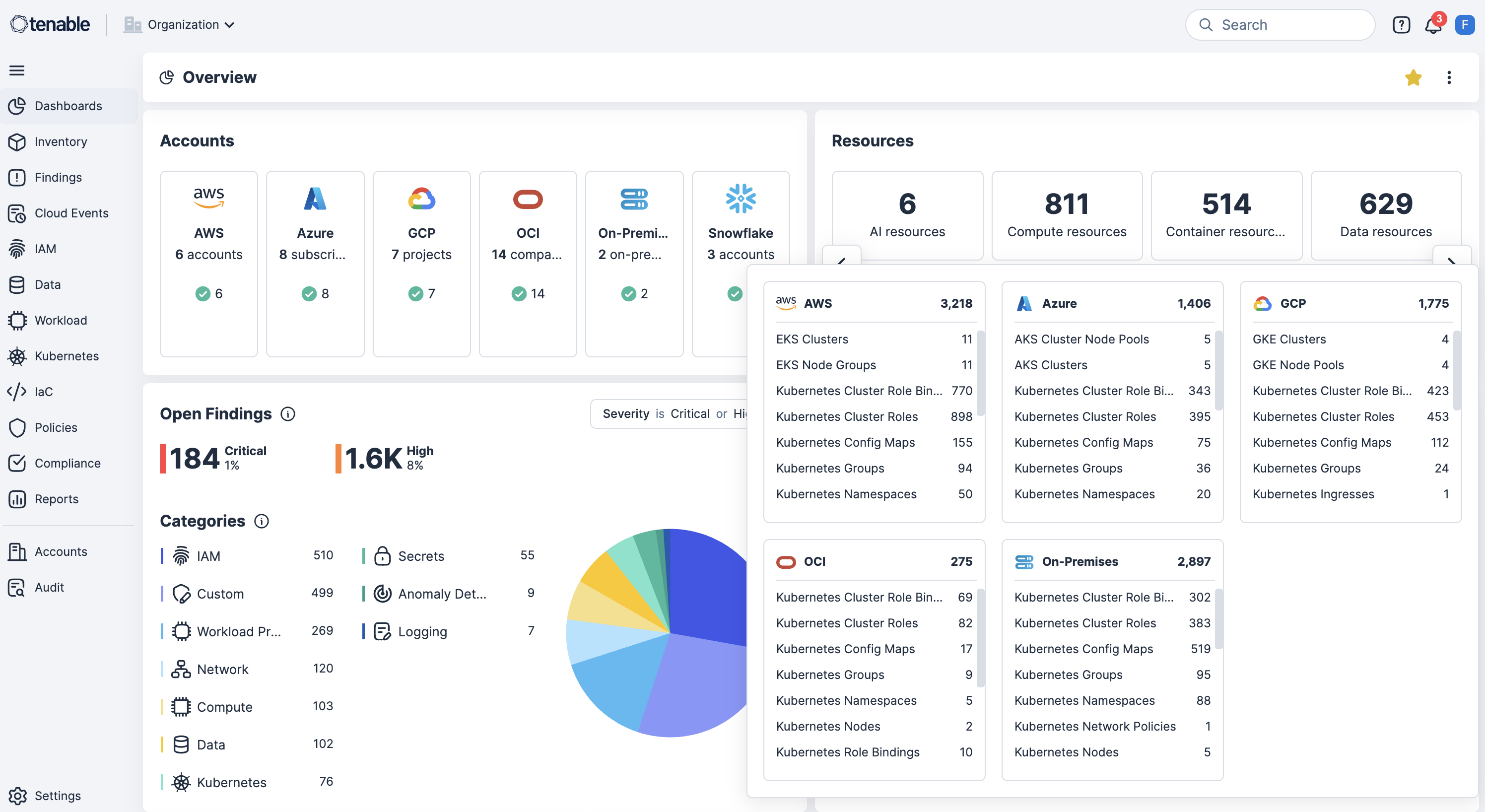

設定ミスを継続的に検出

AWS、Azure、OCI、GCP、OCI、Kubernetes を継続的にスキャンして、設定ミス、ポリシー違反、外部公開されているリソースを検出して、リアルタイムでリスクを表面化させます。

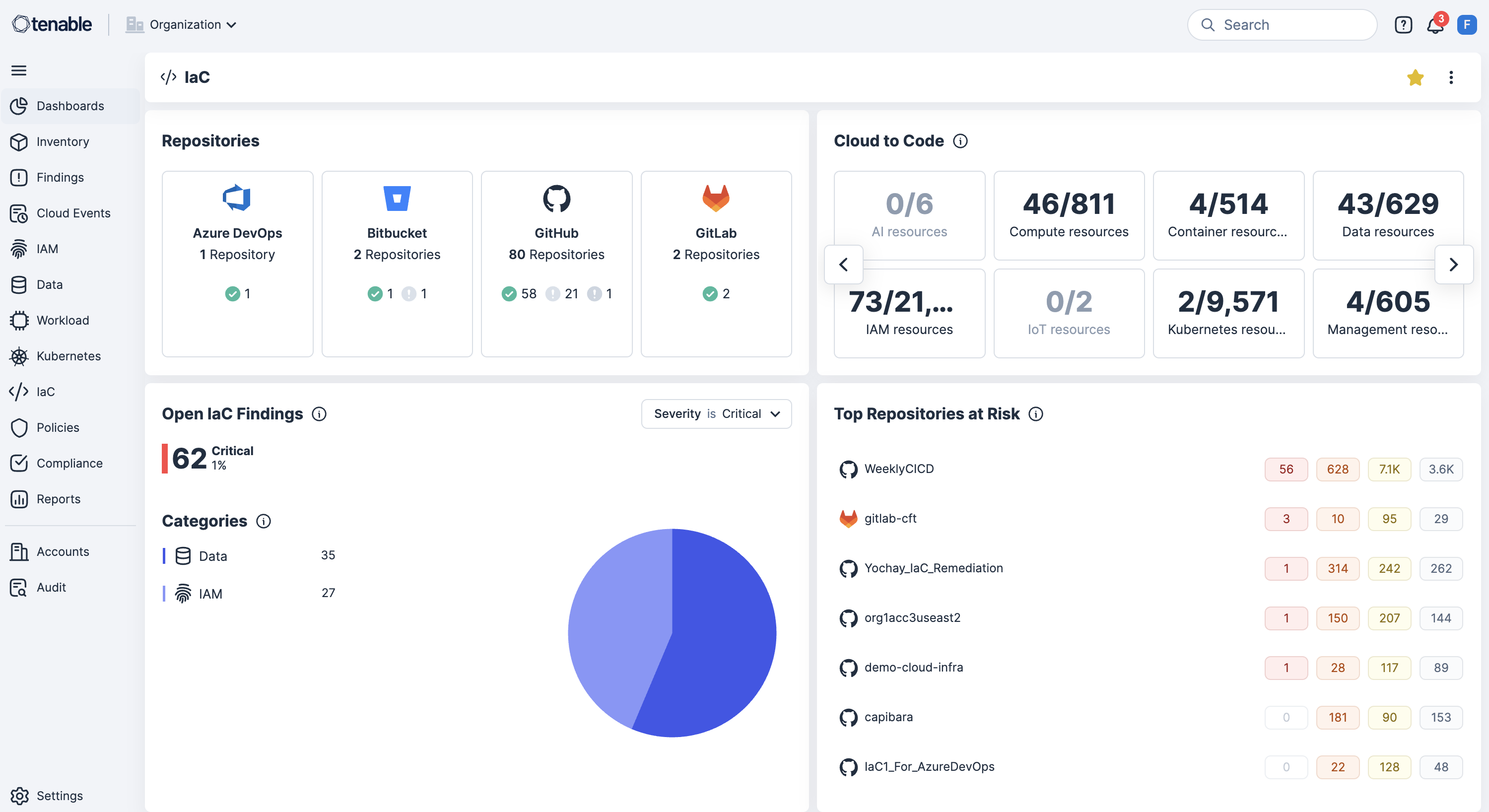

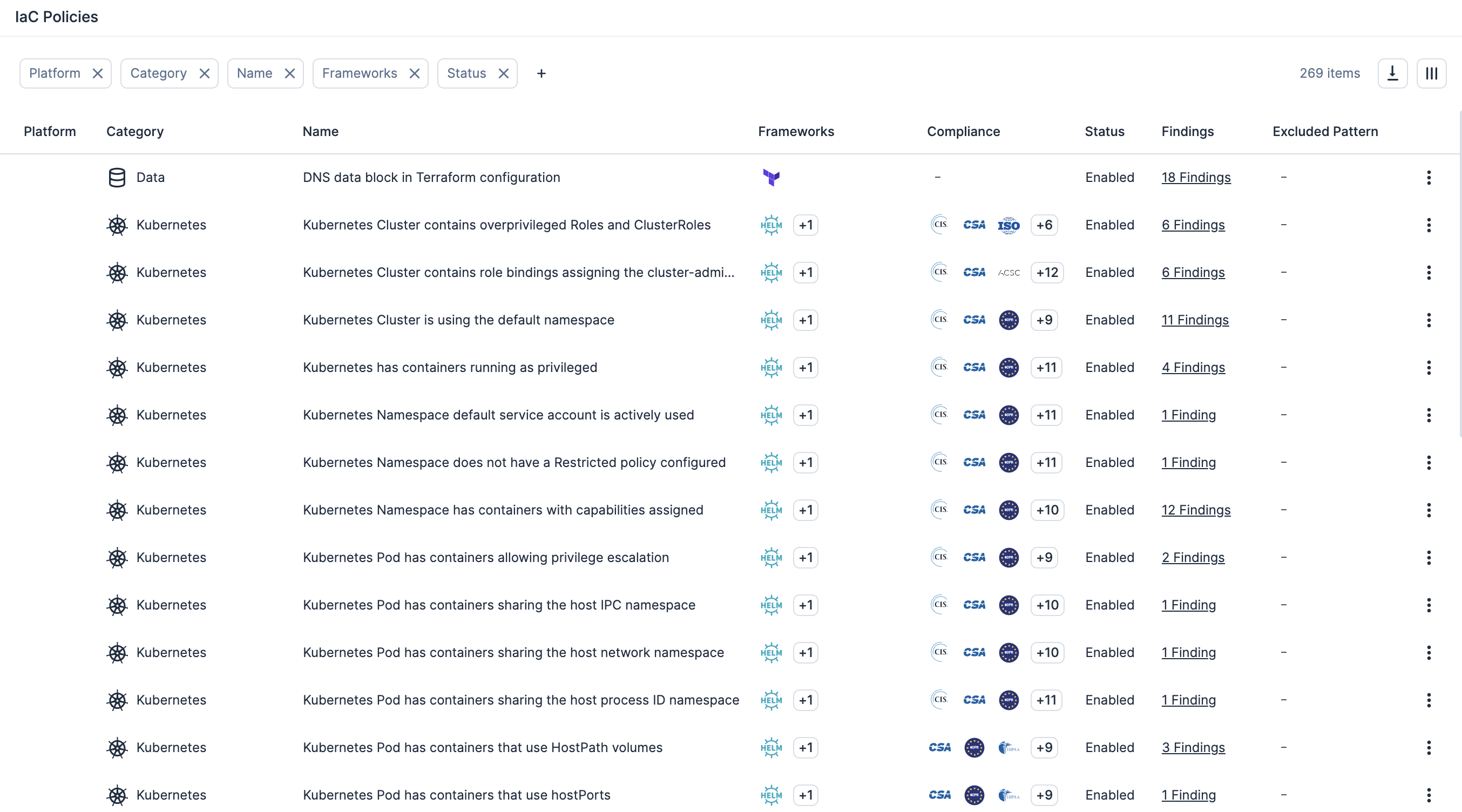

CI/CD パイプラインでの IaC スキャンでシフトレフト

IaC スキャン機能と CI/CD パイプラインツールを統合して、デプロイメント前に設定ミスを検出し、戻しを減らしてセキュリティのドリフトを防ぎます。

Kubernetes デプロイメントにおけるセキュリティのガードレール

クラスタレベルのガードレールを設定して、設定ミスのあるワークロードのデプロイをブロックし、コンプライアンスとセキュリティを初めから構築します。

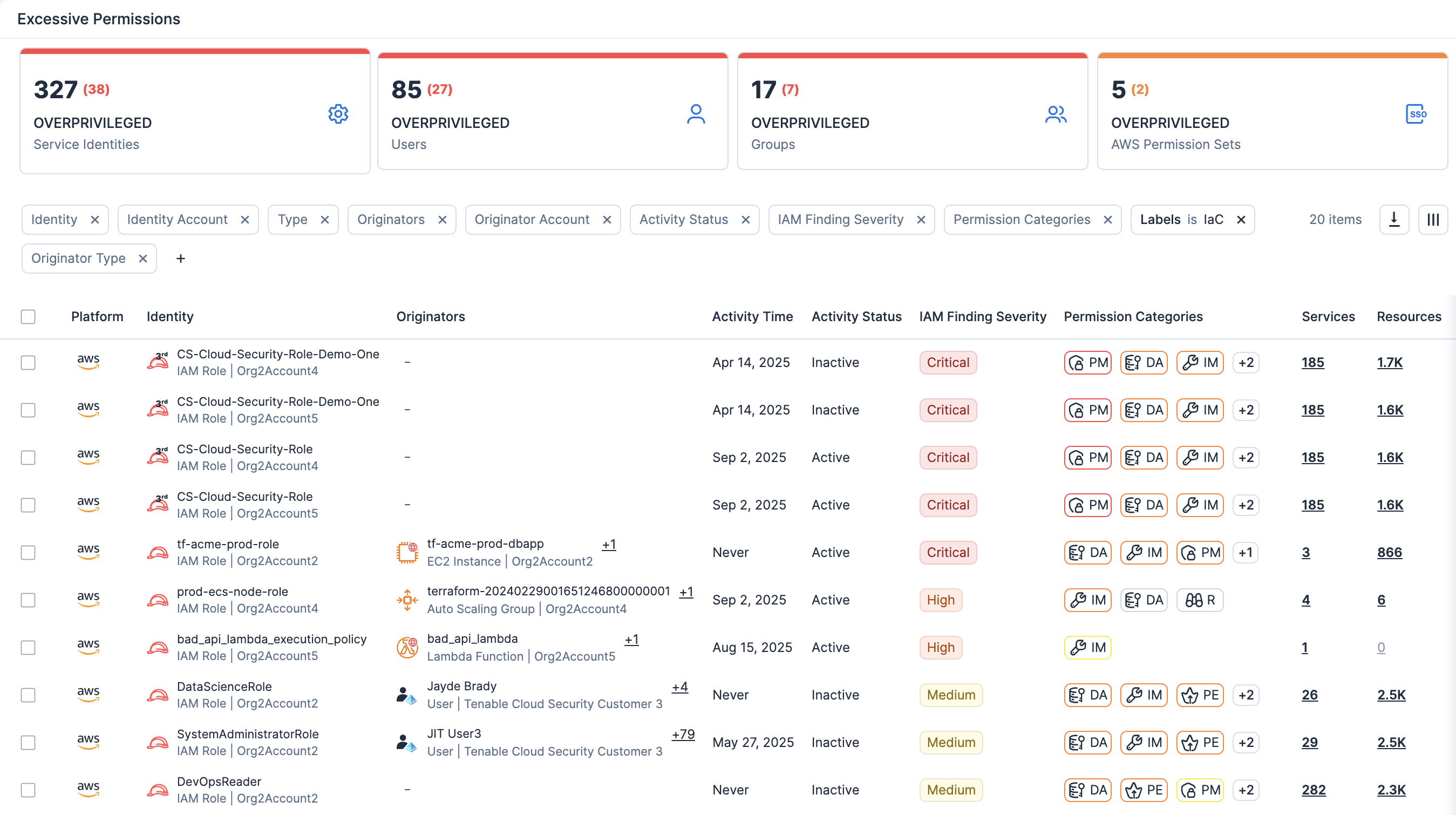

リスクと文脈を関係づけたアイデンティティを考慮した修正

設定ミスと脆弱性や過剰権限、機微データの露呈などとの相関を取り、アイデンティとcloud infrastructure entitlement management (CIEM) とのマッピングにより、最小権限の原則を適用して修正を加速化します。

Tenable Cloud Security について詳しく見る

[Tenable Cloud Security の] 自動化機能を使用することで、面倒な手作業によるプロセスがなくなり、セキュリティ担当者が 2 ~ 3 か月かけて実施していたような作業を数分で実行できるようになりました

- Tenable Cloud Security