CTEM とは?

2026/1/26 更新

継続的な脅威エクスポージャー管理

継続的な脅威エクスポージャー管理プログラムで脅威の先手を取る

継続的な脅威エクスポージャー管理とは

継続的な脅威エクスポージャー管理プログラムは、サイバーセキュリティ態勢を継続的に成熟しつつ効果的なリスク緩和の評価と優先順位付けを実行できるように構成されています。

2022 年に Gartner によって提唱された CTEM は、組織の人材・プロセス・テクノロジーを包括的に対象とするメソドロジーであり、デジタル資産および物理資産のアクセス可能性、漏洩状況、悪用可能性を継続的かつ一貫して評価できるようにします。

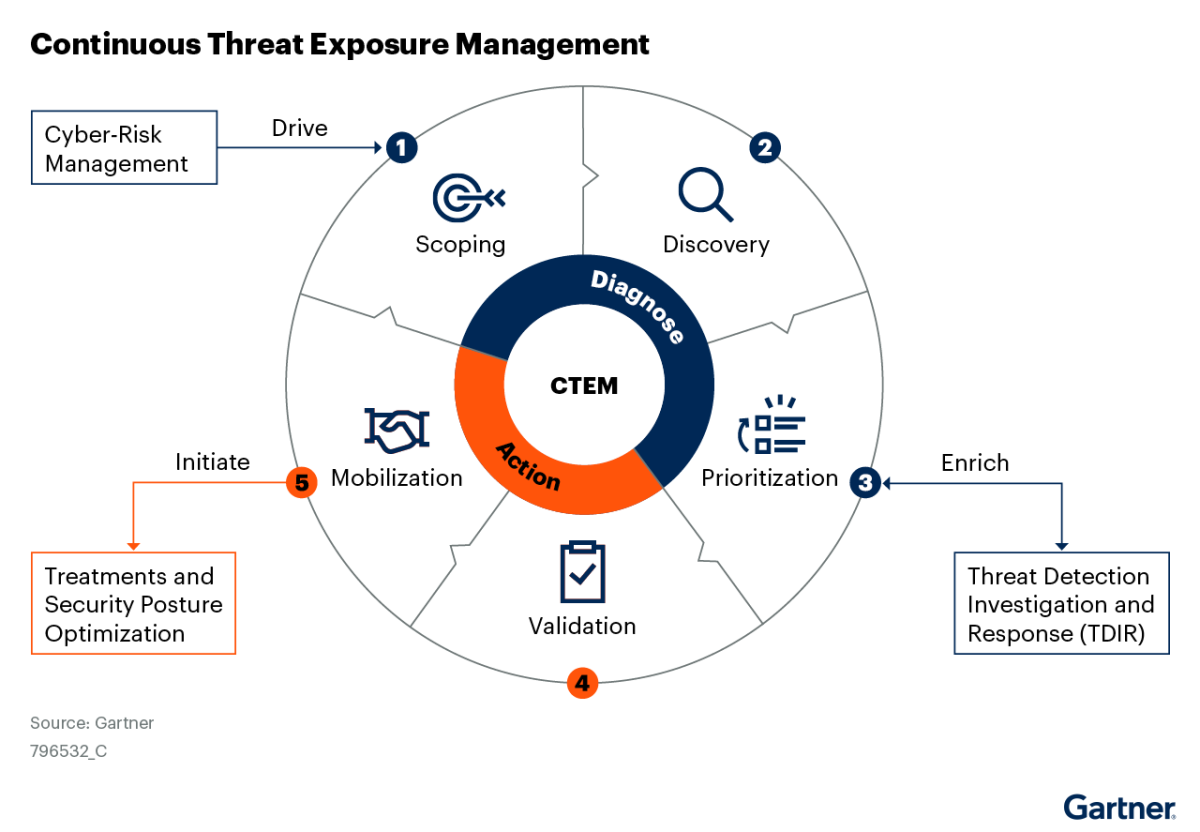

CTEM サイクルの 5 つのステップとベストプラクティス

CTEM は、5 つのステップを踏んで変化に適応する継続的なサイクルです。 各ステップは、それぞれ異なる機能を果たします。

- エクスポージャー評価のスコープと実施頻度を定義します。 アタックサーフェスの評価範囲を定めるステップ。 重要な資産、システム、ビジネスプロセスを優先順位付けして、プログラムを組織の優先事項に合わせます。 まず、最も影響力の大きい領域に焦点を合わせます。

- パッチ適用が不可能なアタックサーフェスも含めて、検出を強化します。 資産とエクスポージャーを特定するステップ。脆弱性、設定ミス、安全でない認証情報、未承認のデバイスやサービスなどを含み、IT、OT、クラウド、IoT、外部システムを可視化します。

- 優先順位付けを活用し、実際に悪用されているエクスポージャーに注力します。 エクスポージャーを優先順位付けするステップ。深刻度、悪用される可能性、資産の重要度、ビジネスの文脈、影響の可能性などの要因に基づいて、プロセスとリソースの割り当てを最適化します。

- 最も効果的な対処法を見つけるために、検証を活用します。 ペネトレーションテストやレッド/パープルチーム演習などのシミュレーションを通じて特定されたリスクをテストし、脆弱性が悪用される可能性を確認して潜在的な攻撃経路を把握します。 検証は、優先順位付けと修正の計画の最終調整に役立ちます。

- 既存のワークフローと統合し、非セキュリティ部門と連携することで、効果的な修正対応を促進します。 特定・検証されたリスクを軽減または修正するステップ。代替コントロール、プロセスや設定の変更などの方法を活用します。 IT、セキュリティ、ビジネスチームの協力が必要です。

CTEM と脆弱性管理の違い

CTEM は、脆弱性管理とは異なります。 従来の脆弱性管理が脆弱性の特定とパッチ適用に重点を置くのに対し、CTEM は現代の複雑なアタックサーフェス管理に焦点を当てます。 CTEM はカバレッジを拡大し、アタックサーフェス全体のサイバーエクスポージャーを管理するための事業目標と整合したプロアクティブなアプローチを包含します。

Gartner® のリサーチレポート「How to grow vulnerability management into exposure management」 (2024 年 11 月) によると、「アタックサーフェスへの現在のアプローチは、デジタル進化の急速なペースに追いついていません。組織は、外部公開資産をより見えにくく、アクセスされにくい状態にするために、迅速にエクスポージャーを削減する必要があります」と

レポートでは、「脆弱性の優先リストを作成するだけでは、すべてのエクスポージャーを網羅できず、実用的な対策にもつながらない」と警鐘が鳴らされています。だからこそ、セキュリティリーダーは、従来の脆弱性管理ではなく、エクスポージャー管理という視点に切り替え、より広範で柔軟な CTEM を実践していくことが不可欠です。

CTEM と脆弱性管理の主な違い

- 脆弱性管理プログラムは、IT システム上のソフトウェアの脆弱性が起点となります。

- CTEM は、IT、クラウド、OT、IoT、アイデンティティシステム全体を一元的に可視化し、すべての潜在的なエクスポージャーを評価します。

- 高度な脆弱性管理プログラムは、優先順位付けにリスクベースのアプローチを適用します。

- CTEM は、関係性やビジネスに関する文脈を併用して重要な資産への攻撃経路を含む有害なリスクの組み合わせを明らかにして、潜在的なリスクの影響をより的確に把握できるようにします。

- 従来のセキュリティ対策では、脆弱性評価や脆弱性管理などの事前対策型のセキュリティツールと、脅威対応やインシデント対応のような事後対応型のセキュリティ制御が別々に使用されます。

- CTEM は、以上のような別個の機能のデータ、ワークフロー、目標を連携します。 たとえば、攻撃経路とビジネスの文脈の共有により、より優れた意思決定が可能になります。

- 脆弱性管理プログラムは通常、線形で IT に重点を置いています。

- CTEM は、資産、リスク、およびそれらがサポートするビジネスサービス、プロセス、機能の関係をより的確に把握するためのビジネスとの整合の重要性を強調しています。

CTEM の 3 つの柱

サイバーエクスポージャー管理には、基本となる 3 つの柱があります。 それぞれの柱は、リスクの把握と軽減のさまざまな側面に対応します。

- アタックサーフェス管理: 潜在的な攻撃者からアタックサーフェスがどのように見えるのかを把握することに重点を置きます。

- 脆弱性管理: サイバー攻撃のリスクを高めるソフトウェアの脆弱性と設定を特定します。 脆弱性評価やリスク優先順位付けなどのツールは、リスクに基づいて脆弱性を検出して分類し、修正を優先順位付けするのに役立ちます。

- ポスチャ―検証: 実際の攻撃において、防御やプロセスがどのように機能するのかを評価します。 CAASM やサイバーエクスポージャー評価プラットフォームなどのツールは、さまざまなベンダーから情報を収集し、攻撃者がエクスポージャーを悪用できるかどうか (デバイスに EDR エージェントがあるかないか、など) を検証するのに役立つ既存の制御を詳細に示すことができます。

CTEM におけるエクスポージャー評価プラットフォーム (EAP) の役割

エクスポージャー管理プラットフォーム (EAP) は、継続的な脅威エクスポージャー管理 (CTEM) プロセスにおいて極めて重要な役割を果たします。EAP は、さまざまな資産タイプにわたる脆弱性の特定、優先順位付け、そしてサイバーリスク管理を一元化し、組織全体でのリスク可視化と対策強化を可能にします。

EAP は、脆弱性や設定ミスなどのエクスポージャーを絶えず検出します。 また、データを統合して可視性を高め、修正をサポートします。 実用的なインサイトを得られるように他の検出ツールと統合する EAP は、DX 時代のサイバーエクスポージャー管理の礎と言えます。

CTEM プログラムをサポートする EAP の仕組み

EAP は、継続的な脅威エクスポージャー管理の実装に欠かせないものであり、 そのツールとデータは、範囲設定、検出、優先順位付け、検証、実行に対応します。

EAP を導入すれば、次のことが可能になります。

- IT、OT、クラウド、IoT 環境にわたるデータの集約による包括的な可視化。 アタックサーフェスの全体像を把握し、シャドー IT やサードパーティのコンポーネントを含むすべての資産を追跡できます。

- 文脈に沿った優先順位付け。深刻度、資産の重要度、悪用される可能性、ビジネスへの影響に基づいて、組織に最も大きな影響を与える可能性があるセキュリティの問題の修正に注力できるようになります。

- エクスポージャーデータの一元化によるリスク情報に基づいた意思決定。 EAP は、リスクの高い脆弱性と潜在的な影響に関する実用的なインサイトを提供して戦略的な意思決定をサポートします。

CTEM における CAASM の役割

CAASM ツールは、内部アタックサーフェスを一元的に可視化します。CAASM ソリューションは、さまざまなセキュリティツールやプラットフォームからのデータを集約し、資産、設定、脆弱性、セキュリティギャップを特定して把握します。

CAASM は CTEM に対応し、CTEM のサイクルに合わせて以下のように機能します。

- IT、OT、クラウドその他の環境全体にある資産を特定することにより、アタックサーフェスの内部範囲を定義する。

- 詳細な内部資産のインベントリ作成とリスクプロファイリングを可能にし、設定ミス、脆弱性、シャドー IT を浮き彫りにする。

- 資産の重要度とビジネスの文脈を統合してリスクを優先順位付けする。

- 評価ツールを統合したり、資産データをシミュレーションに組み込んだりしてテスト機能を促進する。

- 特定されたリスクを修正し、サイバー脅威を明らかにするための実用的なインサイトを提供する。

CTEM における EASM の役割

EASM ツールは、インターネットに露呈している資産を継続的に監視し、攻撃者が悪用する可能性がある脆弱性や設定ミスなどのサイバーリスクを明らかにして評価します。

EASM は CTEM に対応し、CTEM のサイクルに合わせて以下のように機能します。

- パブリッククラウド環境、サードパーティとの統合、シャドー IT など、外部に露呈している資産を定義する。

- 外部から見える資産と関連するリスクを継続的に特定してマッピングする。

- 実際のエクスプロイトの影響を受けやすいものや価値の高いシステムに依存しているものなど、重要な外部のエクスポージャーを浮き彫りにする。

- 攻撃シミュレーションや外部リスクの手動テストで検証をサポートする。

- IT 部門またはサードパーティプロバイダーとの協力を得るなどして、露呈している資産を保護するための実用的なデータを提供する。

サイバーセキュリティにおける CTEM プログラムの主な利点

継続的な脅威エクスポージャー管理ツールには、以下のような多くの利点があります。

- IT、OT、クラウド、IoT にわたるインサイトを統合し、セキュリティのサイロ化を解消する。

- 攻撃者に悪用される前にリスクを特定して対処する。

- 深刻度、悪用される可能性、ビジネスへの影響に基づいて、影響の大きい脆弱性に注力する。

- ワークフローを合理化し、手作業によるリスクの評価と修正を減らす。

- サイバーセキュリティ制御を確実に実行して、重要なビジネス機能を保護し、戦略的なビジネス目標の達成に貢献する。

- 攻撃経路やラテラルムーブメントをマッピングして対処することにより、深刻な脅威の影響を軽減する。

- 情報に基づいてリスクとリソースの割り当てに関する意思決定を助長する、文脈に即したインサイトを提供する。

- 明確な文書化とリスク管理のプロセスで規制遵守に対応する。

- セキュリティ戦略を調整して、進化する脅威や組織の変化に対応させる。

- 動的で反復的なフレームワークにサイバーセキュリティ対策を統合して強化する。

CTEM ソリューションの選び方

市場には多くの CTEM プラットフォームがありますが、どれにも同じ機能や能力が備わっているわけではありません。 組織のニーズに合った CTEM ソリューションを選ぶには、組織固有のセキュリティの課題に対処できるように機能を直接整合できるものが必要です。

CTEM バイヤーの取り組みに役に立つ 5 つの推奨ステップは以下のとおりです。

ニーズとセキュリティの目標を把握する。 CTEM のベンダーや製品の機能を詳しく調べる前に、自組織のリスク許容度、セキュリティ要件、コンプライアンス要件、プログラムの目標を把握する必要があります。

以下のような問いに答えてみてください。

- アタックサーフェスの可視化に関して、どこにギャップがあるのか。

- 最も重要なセキュリティ目標は何か。

- ソリューションがサポートしなければならないコンプライアンス要件 (GDPR、HIPAA など) はどれか。

- 脆弱性管理、脅威検出、またはその両方を改善する必要はあるか。

複数の部門やチームの主要なステークホルダーを入れて検討する。 CTEM は、IT、リスク管理、セキュリティ、DevOps、経営陣などの複数の部門に可視性を提供できます。 それぞれの部門のニーズを理解すれば、ソリューションの主要な CTEM 機能を優先順位付けして評価できます。

以下のような問いに答えてみてください。

- このプロセスに含める必要がある主要なステークホルダーは誰か。

- 各部門 (セキュリティ、IT、リスク) は具体的にどのようなニーズや課題を抱えているのか。

- CTEM は全体的なビジネス目標とどのように整合するのか。

- CTEM を効果的に使用するために、ステークホルダーはどの程度のトレーニングやサポートを必要とするか。

範囲を設定する。 ソリューションがカバーすべき内容を決定するために、現在のアタックサーフェスの詳細を把握します。

以下のような問いに答えてみてください。

- アタックサーフェスに含まれている環境はどれか。(クラウド、オンプレ、ハイブリッド、OT、IoT など)

- 特定の資産タイプに対処するために CTEM は必要か。

- アタックサーフェス全体の望ましい可視性のレベルはどの程度か。

- 組織の成長や変化に合わせてカバレッジを拡大できるか。

機能を評価する。 製品販売が魅力的でも、最善の判断を下すには、入念な下調べをして各 CTEM の機能を把握する必要があります。

以下のような問いに答えてみてください。

- CTEM はどのようにビジネスの文脈に基づいて脆弱性を優先順位付けするのか。

- 自動修正ワークフローはあるか。

- 攻撃経路分析をどのように活用してエクスプロイトの可能性を可視化しているか。

- ビジネスニーズに合わせて柔軟に拡張できるか。

- 新たな脅威や攻撃手法に対するリアルタイム検出機能を備えているか。

統合を評価する。 既存のセキュリティツールと連携しない CTEM は、役に立つどころか邪魔になる可能性があります。

以下のような問いに答えてみてください。

- 既存のセキュリティツール (SIEM、SOAR など) とどの程度統合されているか。

- CTEM を現在のワークフローにどの程度迅速に展開して統合できるか。

- 進化するセキュリティのニーズに対応するための柔軟な設定機能を備えているか。

- 脅威の検出と対応を改善するために、さまざまなソースからのデータをどの程度相関させて統合しているか。

Tenable のその他の CTEM のリソースと製品を確認して、継続的な脅威エクスポージャー管理について、また、自組織のサイバーセキュリティをどのように強化できるか、理解を深めてください。

*GARTNER は、米国およびその他の国において Gartner, Inc. またはその関連会社の登録商標およびサービスマークであり、許可を得て使用しています。不許複製・禁無断転載。

CTEM のリソース

CTEM 製品

役立つサイバーセキュリティ関連のニュース

- Tenable One