Tenable

Identity Exposure

アイデンティティセキュリティポスチャー管理 (ISPM) に不可欠なソリューション

セキュリティ態勢を強化し、ID ベースの攻撃から防御します。

アイデンティティベースの侵害を阻止

Knowアイデンティティの実情を完全把握

企業内のサイロを解消し、Active Directory や Entra ID などのハイブリッド ID インフラを統合します。

Exposeクラウドセキュリティの

理想と現実を可視化

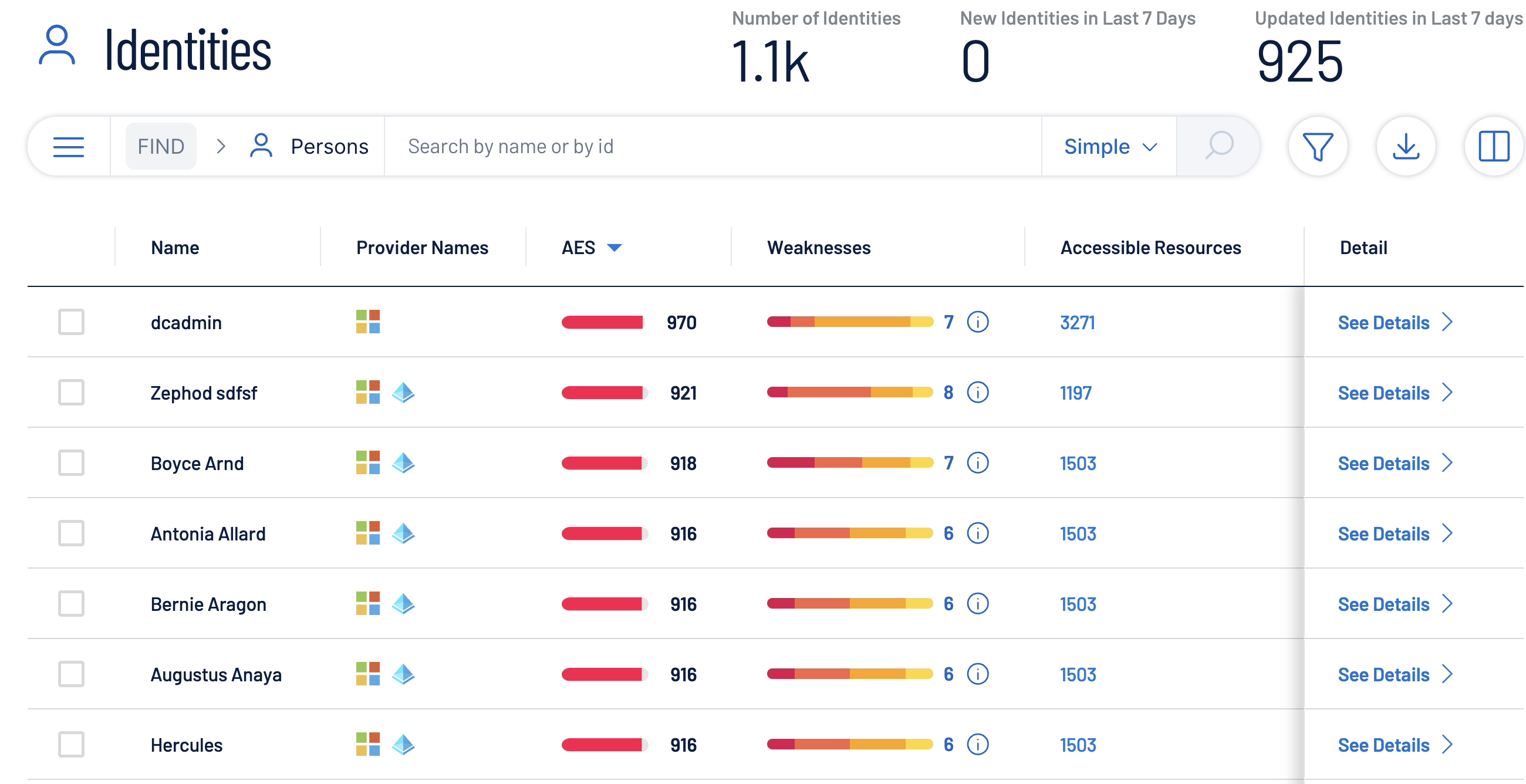

リスクスコアを使ってアイデンティティを評価して、対処が必要な最大リスクをもたらすアイデンティティを特定

Close アイデンティティ関連のエクスポージャーを迅速に解決

詳細な修復ガイダンスと自動化対応スクリプトを活用して、すぐに対処

アイデンティティエクスポージャーを解決してリスクを削減

アイデンティティが新しい境界線 - 侵害されたアイデンティティは、成功したサイバー攻撃のほぼすべての中核となっています。存在しています。Tenable Identity Exposure は、Active Directory (AD) および Entra ID の設定ミス、過剰な権限によるアクセス、脆弱性を明らかにすることで、セキュリティ態勢を強化し、ID ベースの攻撃が発生する前に防止します。

全体像を把握

Tenable Identity Exposure は、ID のリスク全体を統合して分析し、AD と Entra ID の弱点、設定ミス、危険な権限を継続的に検証します。アイデンティティに関する詳細なコンテキストを Tenable One サイバーエクスポージャー管理プラットフォームに統合すると、サイロの排除、有害な組み合わせの検出、リスクに対する優先順位付けが可能になります。したがって、最も深刻なエクスポージャーを修正できるようになります。

攻撃経路の排除

Tenable Identity Exposure は犯罪者が悪用するようなエクスポージャーや攻撃経路を排除します。攻撃の足掛かりがみつけにくくなり、たとえ足掛かりができたとしても、その次に進むステップが取り除かれた状態になります。

最初の

足掛かり

フィッシングや脆弱性を利用

探索

侵入した環境を探索

権限昇格

アクセス権限を取得

回避

侵入の足跡を隠す

確立

永続コードを埋め込む

データ抽出

データ盗取または身代金を要求

ハイブリッド ID インフラを保護

- アイデンティティプロバイダー間でアイデンティティをマッピングおよび統合し、アイデンティティの拡散によって作成され、攻撃者がつけ込む盲点を排除します。

- オンプレミスの AD とクラウド Entra ID 間の危険な信頼関係とクロスドメインの攻撃経路を特定し、権限の昇格とラテラルムーブメントを阻止します。

- ID、設定ミス、過剰な権限を持つアカウントをセキュリティへの影響度でランク付けすることで、最も対処が必要な箇所への修復作業に集中できます。

- ハイブリッド ID インフラ全体で ID の変更を追跡し、悪意のあるアクティビティを発生時に検出します。

- AD および Entra ID を侵害する可能性のある、古い資格情報、過剰な権限を持つアカウント、および設定ミスを特定して修正します。

攻撃が起きる前に自信を持って防止

自組織に合わせて導入

柔軟な導入オプションから選んで、Active Directory (AD) と Entra ID を保護できます。オンプレミスでの ID データの完全な制御、SaaS でのスケーラブルなクラウドベースのセキュリティを実現できます。

リスクなしで安全

Tenable Identity Exposure は完全にエージェントレスです。標準のユーザーアカウントのみで動作し、構成の監査、ID に対する高度な脅威のリアルタイムでの検出が可能です。

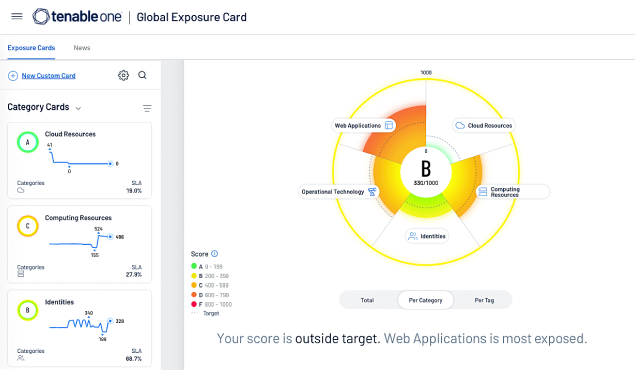

Tenable One が提供する 世界唯一の AI を活用したサイバーエクスポージャー管理プラットフォーム

Tenable One は現代のセキュリティの中核にある課題 - サイバーリスクの捉え方と対処方法が深く断片化されていること - を解決します。Tenable はセキュリティの可視性、インサイト、行動をアタックサーフェス全体で統合してリスクを削除し、迅速にセキュリティギャップを可視化して解決していきます。Tenable One は、危険度の高いサイバー上の弱点を排除し、ITインフラ、クラウド環境、基幹インフラ、その他のあらゆる環境を攻撃から守るために世界のお客様によってご利用いただいています。

もっと詳しく

よくあるご質問

-

Tenable Identity Exposure の主な機能は?

-

Tenable Identity Exposure は、Active Directory (AD)、Entra ID、その他の ID プロバイダー全体にわたる ID ベースの脅威から保護が可能な事前対応型の ID セキュリティを提供します。したがって、ID リスクのサーフェス全体を効率的に管理できます。

Tenable Identity Exposure の主な機能は以下の通りです。

- アイデンティティを一元的に可視化: Active Directory (AD)、Entra ID、その他の ID プロバイダー (IDP) 全体のすべての人間とマシンの ID を統合的に表示します。

- アイデンティティリスクを明確化: 攻撃者が悪用する可能性のある設定ミス、過剰な権限、攻撃経路を検出し、優先順位を付けます。

- 修正の簡素化: ガイド付き修復手順と自動化されたスクリプトが提供され、セキュリティギャップを効率的に修正できます。

-

アイデンティティセキュリティポスチャー管理 (ISPM) とは?

-

アイデンティティセキュリティポスチャー管理 (ISPM) は、アイデンティティ関連のリスクを継続的に評価、監視、軽減することによりアイデンティティインフラを保護する、事前対応型のアプローチです。ISPM は、従来の ID およびアクセス管理 (IAM) を超え、設定ミス、過剰な権限、危険な信頼関係、攻撃者が悪用する可能性のある攻撃経路を特定することに重点を置いています。

Tenable Identity Exposure は、Active Directory (AD) や Entra ID を含むハイブリッド環境全体の ID セキュリティリスクを包括的に可視化し、ISPM の原則を具体化します。エクスポージャー指標 (IOE) を ID に継続的にマッピングすることで、攻撃者に悪用される前にリスクを優先順位付けし、修正できます。

従来のアイデンティティ脅威検出および対応 (ITDR) ソリューションはすでに発生した攻撃に対応する一方で、ISPM はセキュリティのギャップを脅威になる前に解決することで攻撃を防止できます。ISPM は、広範かつ継続的な脅威エクスポージャー管理 (CTEM) 戦略と統合され、組織に ID リスクサーフェスの包括的な可視性を提供します。

-

Tenable Identity Exposure は、Active Directory (AD) および Entra ID に対するどのような攻撃や手法を検出できますか?

-

Tenable Identity Exposure は、DCShadow、ブルートフォース、パスワードスプレー、DCSync、ゴールデンチケットなど、攻撃者がサイバー攻撃で権限を昇格し、ラテラルムーブメントを実行するために使用するさまざまな手法を検出します。

-

Tenable Identity Exposure は Active Directory (AD) と Entra ID をどのように監査しますか?

-

Tenable Identity Exposure は、ドメインコントローラー、エンドポイント、または Entra ID 環境への導入を必要としない、市場で唯一のソリューションです。さらに、標準のユーザーアカウントさえあれば Tenable Identity Exposure を操作できます。この独自のアーキテクチャにより、セキュリティチームは構成を迅速に監査し、高度な攻撃をリアルタイムで検出できます。その結果、導入が容易になり、エージェントや特権アカウントに関連するセキュリティリスクを最小限に抑えることができます。

-

Tenable Identity Exposure は、ハイブリッド ID インフラ向けのポイントインタイムセキュリティ監査ツールですか?

-

いいえ。Tenable Identity Exposure は、ポイントインタイムのセキュリティ監査ツールではありません。Active Directory (AD) や Entra ID などのハイブリッド ID インフラでは、設定ミスや脆弱性が発生する可能性が常にあります。したがって、ポイントインタイム監査は完了後すぐに古くなってしまいます。

Tenable Identity Exposure は、オンプレミスからクラウドまでのハイブリッド ID インフラを継続的に監視し、新たな脆弱性や高度な攻撃手法を検出します。リアルタイムでアラートを配信するため、従来の定期的な評価に頼ることなく、脆弱性を迅速に特定、対処し、リスクを効果的に軽減できます。

-

Tenable Identity Exposure が使用するデータソースは何ですか?

-

Tenable Identity Exposure は、Active Directory (AD)、Entra ID、およびその他の ID プロバイダー (IDP) からの ID データを活用して、ID のエクスポージャーを評価します。また、クラウドセキュリティ、脆弱性管理、オペレーショナルテクノロジー (OT) などの Tenable One プラットフォームのデータと統合して、完全なサイバーエクスポージャー管理ソリューションを提供しています。

-

Tenable Identity Exposure はサイバー資産管理 (CAM) ソリューションですか?

-

Tenable Identity Exposure は、従来のサイバー資産管理 (CAM) ツールではありません。むしろ、より広範な CAM アプローチを強化する、アイデンティティ固有の可視性とリスクに関する洞察を提供します。Tenable Identity Exposure は、Active Directory (AD) と Entra ID 内のすべての ID を包括的に可視化し、ID システム固有の脆弱性とリスクを正確に特定します。

Tenable One との統合により、アイデンティティセキュリティを継続的な脅威エクスポージャー管理(CTEM)の原則に沿わせ、資産の検出と事前対応的なリスク軽減の間のギャップを埋めます。CAM ソリューションは幅広いサイバー資産の検出と管理に重点を置いていますが、Tenable Identity Exposure は、認証情報を狙った攻撃を防ぎ、拡大し続けるアイデンティティサーフェスを保護するために不可欠な、アイデンティティを重視した詳細な分析を提供します。

-

Tenable Identity Exposure からデータをエクスポートすることは可能ですか?

-

はい。データテーブルから調査結果をダウンロードできます。必要な特定の列のみを表示するように、エクスポートをカスタマイズすることもできます。現在、エクスポート可能なファイル形式は .CSV のみです。

-

Tenable Identity Exposure は、アイデンティティリスクの一元的な可視化にどのように役立ちますか?

-

Tenable Identity Exposure は、Active Directory (AD)、Entra ID、ハイブリッド環境全体にわたって、設定ミスや過剰な権限などの ID の弱点を一元的に表示します。これにより、大規模に ID リスクを迅速に特定、優先順位付け、修復できます。その結果、攻撃経路を封じ、セキュリティ態勢を強化できます。

-

Identity Asset Exposure Score (AES) とは?

-

Identity Asset Exposure Score (AES) は、リスクレベルに基づいて各 ID を評価し、ランク付けする AI 駆動型のスコアリングシステムです。下記を考慮します。

- 脆弱な認証情報、設定ミス、古いアカウントなどの固有の脆弱性

- 脆弱なデバイスや危険なグループメンバーシップなどの関連資産から継承されたリスク

-

Tenable Identity Exposure にはエージェントまたは特権アカウントが必要ですか?

-

いいえ。Tenable Identity Exposure は完全にエージェントレスであり、監視に特権アカウントを必要としません。したがって、セキュリティリスクを軽減できる一方で導入も容易です。

-

Tenable Identity Exposure は他の Tenable ソリューションとどのように統合されますか?

-

Tenable Identity Exposure は Tenable One と統合されています。したがって、脆弱性管理、クラウドセキュリティ、オペレーショナルテクノロジーのデータを活用して、組織のアタックサーフェス全体における ID 関連のリスクを総合的に可視化できます。

-

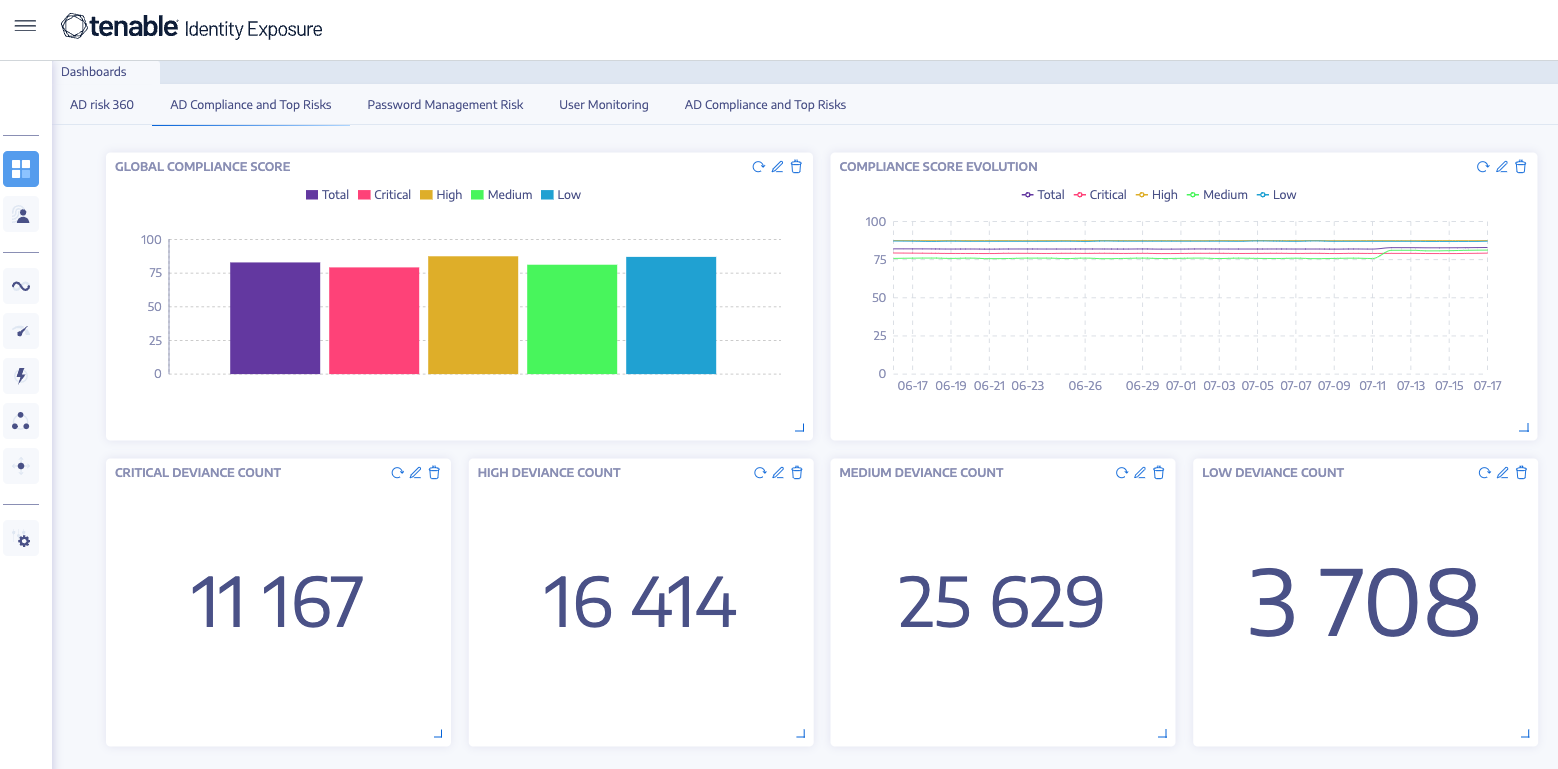

Tenable Identity Exposure はコンプライアンス要件の準拠にどのように役立ちますか?

-

Tenable Identity Exposure は、コンプライアンス違反につながる可能性のある ID 関連のリスクを継続的に特定し、軽減することで、コンプライアンス遵守の取り組みを支援します。次のような主要なセキュリティフレームワークへの準拠に便利です。

- NIST CSF & CIS コントロール: Tenable Identity Exposure は、アイデンティティセキュリティのギャップに対処することで、堅牢なアイデンティティガバナンスに求められる重要なセキュリティ制御の確立を支援します。

- ISO 27001 & SOC 2: 規制コンプライアンスの取り組みを支援するため、ID アクセスポリシーとセキュリティのベストプラクティスの順守を徹底します。

- GDPR & CCPA: アイデンティティ関連のリスクを可視化し、制御を強化することで、データ保護とプライバシー義務の順守を支援します。

- ゼロトラスト & 大統領令: 広範なゼロトラスト施策および政府のサイバーセキュリティ指令の順守の一環として、ID セキュリティを強化します。

Tenable Identity Exposure は、設定ミス、過剰な権限を持つアカウント、ID 攻撃経路を事前対応的に検出・修正することで、組織がセキュリティコンプライアンスを維持しながら、資格情報を悪用した侵害のリスクを低減します。

関連リソース

Tenable Identity Exposure の導入を始める

Tenable Identity Exposure をグローバルの周辺拠点に導入した結果、ステークホルダーが待ち望んでいた会社全体のサイバーセキュリティリスクの可視化を実現できました

- Tenable Identity Exposure