CVE-2019-15107:Webminのリモートコード実行の脆弱性を突くエクスプロイトモジュールがリリースされる

Linux/UNIXシステム管理ツールは、年間300万以上ダウンロードされている人気のあるツールで、この脆弱性は少なくとも1年間存在しているため、多くの仮想UNIX管理システムが危険にさらされています。

背景

8月17日に、Webminバージョン1.882から1.921に存在するリモートコード実行(RCE)の脆弱性(CVE-2019-15107)に対処するために、Webminバージョン1.930がリリースされました 。Virtualminのサイトによると、「Webminは世界で最も人気のあるLinux/UNIXシステム管理UIであり、年間300万件以上のダウンロード」があります。これらの脆弱性には、公開されているエクスプロイトモジュールがあり、多くの仮想UNIX管理システムが危険にさらされています。

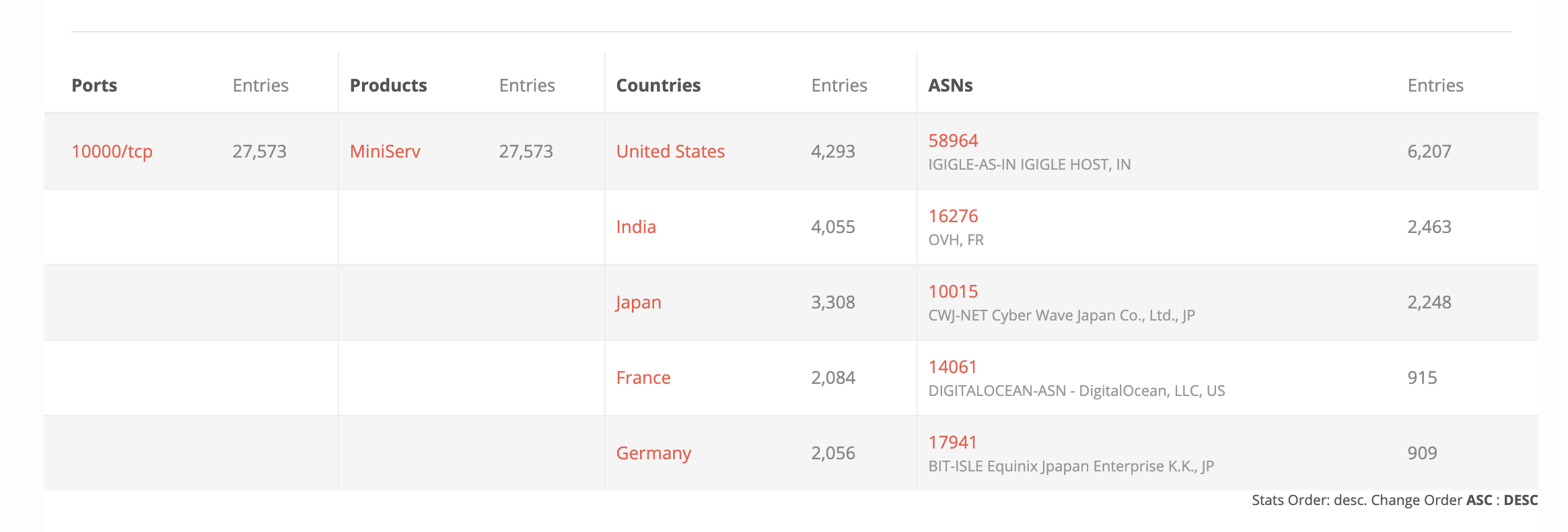

セキュリティ通知によると、バージョン1.890(CVE-2019-15231) では、デフォルト構成が脆弱であり、影響を受ける他のバージョンでは「ユーザーパスワード変更」オプションを有効にする必要があります。BinaryEdgeの検索によると、Webminのバージョン1.890を実行している公的にアクセス可能なシステムが約28,000存在します。

分析

攻撃者は、悪意のあるhttpリクエストをパスワードリセットリクエストフォームページに送信して、コードを挿入し、webmin Webアプリケーションを乗っ取ることができます。脆弱性に関する記事によると、攻撃者はこの欠陥を悪用するために有効なユーザー名またはパスワードを必要としません。 この機能の存在は、この脆弱性が2018年7月以降Webminに存在する可能性があることを意味します。

"Webmin 0day remote code execution"

— Shishi0_ (@shishi0_) August 17, 2019

Tl;Dr: Lack of input validation in the reset password function allows RCE (CVE-2019-15107). Over 13 0000 vulnerable on Shodan.

PoC:

/password_reset.cgi

user=root&pam&expired&old=wrong | idhttps://t.co/kYKfq8v6Bb

Webminのリリースノートによると、同社のセキュリティチームは「...事前の通知を受け取っていない。脆弱性を発見した研究者が事前に通知しないことは異常で非倫理的である。このような状況だが、早急に修正するように取り組んでいる」と述べています。前例がないわけではありませんが、特にWebminのような製品開発者がキャッシュバグバウンティプログラムを持っている場合、DEF CONでも事前に通知されていない脆弱性の公開は一般的ではありません。

Confirmed by Webmin team now. 1.882 - 1.920 contain RCEs introduced due to compromised build infrastructure.

— Roman (@faker_) August 18, 2019

1.890 contained the real deal: Remote unauthenticated code execution with default config (commands executed as root).

Compromised builds date back until July *2018*! https://t.co/SgqJN2EI5l pic.twitter.com/xznHPk2IjP

この脆弱性は、2019年6月にAKKUSにより開示された別のリモートコード実行の脆弱性であるCVE-2019-12840に続くものです。 Webminは、CVE-2019-12840について「攻撃者がすでにルートパスワードを知っている必要があるため、これは実行可能なエクスプロイトではなく、修正はない」と述べています。

概念実証

AKKUSは、概念実証コードとエクスプロイトモジュールの詳細な説明を含む記事を公開しています。

ソリューション

Webmin 1.930に更新するか、Webminの「ユーザーパスワード変更」オプションを無効にするとCVE-2019-15107が緩和されますが、CVE-2019-12840を突いた攻撃を防止するための唯一の緩和策は「パッケージ更新」モジュールアクセスの制限です。さらに、Webminチームは1.930がいくつかのクロスサイトスクリプティング(XSS)の脆弱性にも対処することを報告しています。パスワードの有効期限ポリシーオプションが使用されていない場合でも、アップグレードすることをお勧めします。

影響を受けているシステムの特定

これらの脆弱性を識別するためのNessusプラグインのリストは、リリースされるたびにこちらに表示されます。

詳細情報

- Webmin security advisory page

- AKKUS page for CVE-2019-15107

- AKKUS page for CVE-2019-12840

- Webmin advisory notification page

- Tenable plugin search page

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

Tenable.io60日間無料トライルを入手する。

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning