CVE-2019-19781: 修正パッチがまだリリースされていない Citrix ADC および Citrix Gateway の「緊急」の脆弱性を突く攻撃が確認される

Citrix Application Delivery Controller(ADC)および Citrix Gateway の「緊急」の脆弱性に対するエクスプロイトスクリプトのリリース後、攻撃者は脆弱なホストに対して攻撃を開始し始めました。Citrix は修正パッチのリリース日を発表しています。

UPDATE 01/24/2020: This blog post has been updated to reflect the availability of patches released by Citrix.

背景

エクスプロイトスクリプトのリリース後に攻撃が増加

1月10日、Tenable Security Response は、Citrix ADC および Gateway(旧称 NetScaler ADC および NetScaler Gateway)の「緊急」な脆弱性である CVE-2019-19781 のエクスプロイトスクリプトが GitHub に公開された後、 脆弱なホストに対する悪用の試みが増加したことを確認しました。

#Citrix ADC Exploits are Public / Heavily Used (some attempt to install #backdoor). #cve201919781 https://t.co/5TN4mfpdTh pic.twitter.com/WDN6wUm4Km

— SANS ISC (@sans_isc) January 11, 2020

SANS Internet Storm Center によると、リリースされたエクスプロイトスクリプトが「頻繁に使用され」、ハニーポットに対する攻撃が急増しています。

Citrix、サポート記事を更新し修正パッチのリリース日を発表

1月11日、Citrix は脆弱性に関するサポート記事を更新し、1月末に Citrix ADC および Gateway のパッチをリリースすることを発表しました。

数千の Citrix ADC および Gateway エンドポイントに脆弱性が存在

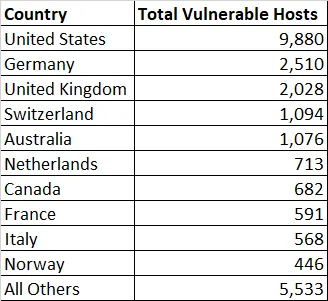

1月12日、Bad Packets の最高調査責任者である Troy Mursch 氏は、25,000を超える Citrix ADC および Gateway エンドポイントが CVE-2019-19781 に対して脆弱であることを示す統計をブログで公開しました。Mursch 氏は BinaryEdge を使用して、60,000以上のエンドポイントをスキャンしました。脆弱なエンドポイントには、政府機関、教育、医療、公益事業、銀行、および「多数の」フォーチュン500企業のエンドポイントが含まれます。

ブログ公開時点では、122か国以上に脆弱なホストが存在することを発見されています。

出典: CVE-2019-19781に対して脆弱な25,000以上のCitrix(Netscaler)エンドポイント(Troy Mursch)

攻撃者は脆弱なホストから LDAP パスワードや Cookie を取得

1月13日、NCC グループのプリンシパルセキュリティコンサルタントである Rich Warren 氏は、脆弱な ADC および Gateway ホストを標的とする攻撃者による追加の攻撃手段を特定しました。Warren 氏によると、攻撃者は /flash/nsconfig/ns.conf ファイルを読み取ることができ、このファイルには、ハッシュされた Active Directory / Lightweight Directory Access Protocol(LDAP)資格情報が含まれる可能性があります。これには、hashcat を使用して「簡単にクラックできる」SHA512 パスワードなどが含まれる可能性があります。

CVE-2019-19781 post-exploitation notes:

— Rich Warren (@buffaloverflow) January 13, 2020

If you are seeing attackers reading your /flash/nsconfig/ns.conf file then you need to change all passwords. The SHA512 passwords are easily crackable with hashcat. pic.twitter.com/mNMaTT1oCE

さらに、Warren 氏は、攻撃者がパス「/var/stmp/sess_*」から認証された Cookie にアクセスできることを指摘しています。

If you see the attacker reading /var/nstmp/sess_* then they just stole authenticated cookies which can be re-used

— Rich Warren (@buffaloverflow) January 13, 2020

1月14日、セキュリティ研究者の dozer は、Citrix 構成ファイルから取得した値を復号化する方法を詳述したブログを公開し、復号化を実行する Python スクリプトを提供しました。

同日に、バージョン6.0.0 の Citrix Netscaler から取得した SHA512 ハッシュのクラッキングをサポートするように hashcat が更新されました。

Support added to crack Citrix NetScaler (SHA512) hashes with hashcat 6.0.0: https://t.co/OtKRrGuzX4 pic.twitter.com/Qr9nc2Avy4

— hashcat (@hashcat) January 14, 2020

一部のインスタンスでは緩和策は無効なので、オランダのサイバーセキュリティセンターは、ADC サーバーと Gateway サーバーをシャットダウンすることを推奨しています。

1月14日、オランダ国立サイバーセキュリティセンター(NCSC)は、多くのオランダの Citrix サーバーが攻撃に対して脆弱であると警告しました。1月16日、一部の緩和策が特定のデバイスでは機能しないため、Citrix が推奨する対策は「常に有効ではない」という情報が公開されました。

さらに、NCSC は、パッチが利用可能になるまで「現在のところ、すべての Citrix ADC および Citrix Gateway サーバーに適した信頼性の高いソリューションはない」と指摘しています。そして、NCSC は、可能な場合、「Citrix ADCサーバーと Gateway サーバーのシャットダウン」を検討することを推奨しています。シャットダウンが可能ではない場合は、「悪用の可能性」を綿密に監視することが推薦されています。

脅威アクター、脆弱な ADC および Gateway ホストに緩和策を適用しつつバックドアを維持

1月16日に、FireEye の研究者は、脆弱な ADC および Gateway ホストに対する悪用の試みにおける特異な観察に関するブログを公開しました。FireEye によると、彼らは脆弱性を悪用する試みをブロックし、影響を受けたホストの以前のマルウェア感染をクリーンアップする一方で、NOTROBIN と呼ばれる独自のバックドアを展開します。

このブログで FireEye は、1回のエンゲージメントで、複数の脅威アクターが脆弱なホストに対する攻撃を成功したことを観察したと述べています。しかし、ホストに NOTROBIN がインストールされると、「12件以上の悪用の試みが NOTROBIN によって阻止された」ことが特定されました。FireEye は、これらのデバイスを侵害する NOTROBIN の背後にいる攻撃者は、「今後のキャンペーンの準備をしている」と推測しています。

概念実証

現在、TrustedSec、ProjectZeroIndia、mpgn からのエクスプロイトスクリプトが GitHub で公開されています。また、米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)から脆弱なホストをチェックするスクリプトも公開されています。

ベンダー応答

エクスプロイトスクリプトの公開以来、Citrix はサポート記事を複数回更新し、パッチのタイムライン、新たに影響を受ける製品に関する追加情報、および緩和策に影響する ADC の特定のリリースのバグに関する情報を提供しています。

また、調査の結果、CVE-2019-19781 が Citrix SDWAN の特定の導入、特に Citrix SD-WAN WANOP にも影響を与えることが判明されたと Citrix は報告しています。これは、「ロードバランサーとして」Citrix ADC がパッケージ化されているためです。

新しく影響を受ける製品に加えて、Citrix は、緩和策がエクスプロイトの試みをブロックすることを防ぐ、Citrix ADC および Gateway バージョン12.1に影響を与えるバグを特定しました。Citrix によると、51.16/51.19 および50.31より前のバージョン12.1ビルドには、「レスポンダーに影響を与え、VPN 仮想サーバーにバインドされたポリシーを書き換える」というバグが含まれています。 パケットがポリシールールに一致する場合、このバグにより、これらのシステムはパケットを処理できません。51.16/51.19または50.31より前の12.1のビルドを実行している場合、パッチが1月27日にリリースされるまで緩和策を適用するために、新しいビルドに更新することを推薦します。

ソリューション

このブログが公開された時点では、この脆弱性に対するパッチはまだ公開されていません。ただし、Citrix は、2020年1月末までに Citrix ADC、NetScaler Gateway、SD-WAN WANOP のパッチをリリースする予定だと述べています。

次の表には、Citrix ADC および Gateway の「更新ビルド」のリリース予定日が含まれています。

| 製品 | バージョン | 更新ビルド | リリース予定日 |

|---|---|---|---|

| Citrix ADC、Gateway | 11.1 | 11.1.63.15 | January 19, 2020 |

| Citrix ADC、Gateway | 12.0 | 12.0.63.13 | January 19, 2020 |

| Citrix ADC、Gateway | 12.1 | 12.1.55.18 | January 23, 2020 |

| Citrix ADC、Gateway | 13.0 | 13.0.47.24 | January 23, 2020 |

| Citrix ADC、Gateway | 10.5 | 10.5.70.x | January 24, 2020 |

次の表には、Citrix SD-WAN WANOP の NetScaler リリースの予定日が含まれています。

| 製品 | バージョン | NetScaler リリース | リリース予定日 |

|---|---|---|---|

| Citrix SD-WAN WANOP | 10.2.6b | 11.1.51.615 | January 22, 2020 |

| Citrix SD-WAN WANOP | 11.0.3b | 11.1.51.615 | January 22, 2020 |

影響を受けているシステムの特定

Tenable Research has released a direct check plugin (ID 132752) to identify vulnerable assets in addition to the our version check plugin (ID 132397), which can be found here. Note that the version check plugin (ID 132397) requires enabling 'paranoid mode'.

詳細情報

- CVE-2019-19781のエクスプロイトスクリプトの公開に関する Tenable の以前のブログ

- Citrix releases first patches - timeline accelerated

- Citrix releases second patches - timeline further accelerated

- CVE-2019-19781 (CTX267027) に関する Citrix セキュリティアドバイザリ

- CVE-2019-19781 (CTX267679) に対する Citrix の緩和策

- ADC および Gateway の構成からの値の復号化に関するDozer のブログ

- CVE-2019-19781を悪用する脅威アクター「NOTROBIN」に関する FireEye のブログ

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management