CVE-2020-0688: Microsoft Exchange Server の静的な鍵の脆弱性により、リモートでコードが実行される

Microsoft Exchange Server における深刻な脆弱性に関する詳細が最近公開されました。攻撃者は脆弱なシステムをプローブしています。

Update 02/27/2020: The proof-of-concept section has been updated to reflect the availability of several exploit scripts, including those that can be used to automate exploitation.

背景

2月11日、マイクロソフトは月例更新プログラムの一環として、Microsoft Exchange Server の重大な脆弱性に対するパッチをリリースしました。当初、マイクロソフトはこれを Microsoft Exchange におけるメモリ破損の脆弱性と名付けましたが、マイクロソフトは脆弱性の名称と説明を更新しています。

分析

CVE-2020-0688は、Microsoft Exchange Server のコンポーネントである Microsoft Exchange コントロールパネル(ECP)における静的鍵の脆弱性です。静的鍵を使用すると、任意の権限レベルを持つ認証された攻撃者が特殊な細工を施したリクエストを脆弱な ECP に送信し、SYSTEM レベルの任意のコードを実行する可能性があります。

マイクロソフトは、この脆弱性を重要と評価していますが、同社の悪用可能性指標では、悪用の可能性が高いことが指摘されています。

脆弱性の詳細

Zero Day Initiative(ZDI)の研究者によると、Microsoft Exchange Server のインストールは、構成ファイル(web.config)の MachineKeySection で同じvalidationKey と encryptionKeyを使用します。ZDI が指摘しているように、これらの鍵は ViewState にシリアル化された形式で保存されたサーバー側のデータを保護するために使用され、 クライアントからの要求の一部として「__VIEWSTATE」パラメータに含まれています。最近ブログ記事で取り上げた Microsoft SQL Server Reporting Service の不適切な入力検証の脆弱性でも VIEWSTATE パラメータを介した信頼できないデータのシリアル化が問題となりました。

悪意のある要求を生成するには、攻撃者は次のパラメータ値を取得する必要があります。

| パラメータ | 場所 |

|---|---|

| validationKey | System.Web.Configuration |

| validation | System.Web.Configuration |

| VIEWSTATEGENERATOR | Exchange Control Panel Source |

| ASP.NET_SessionId | Cookie Field in Request Header |

最初の2つのパラメータは静的で簡単に取得できますが、最後の2つのパラメータでは、攻撃者は有効なユーザー資格情報を使用して脆弱な ECP インスタンスにログインする必要があります。その後、攻撃者はこれらのパラメータを HTML ソースとリクエストヘッダーの Cookie フィールドから取得できます。

攻撃者がこれらの値を取得すると、ysoserial.net を使用して脆弱な ECP インスタンスへの悪意のあるリクエストの一部としてシリアル化されたペイロードを生成できます。

ZDI はブログでこの脆弱性の悪用を示す YouTube ビデオを共有しました。

有効なユーザー資格要件

脆弱性に関する Twitterスレッドでは、セキュリティ研究者の Kevin Beaumont 氏は、認証は「大きなハードルではない」と述べています。また、LinkedIn ページから従業員情報を取得し、それを使用して Outlook Web Access(OWA)を標的にし、資格情報の詰め込みにより認証を試行するツールが利用できることも言及しています。Beaumont 氏は、このツールは「OWA および ECP アクセスを取得するために、活発な攻撃で使用されている」と述べています。

There are open source tools which take the input of a company page on LinkedIn, dump all the employee names then hammer Outlook Web App with authentication attempts via credential stuffing.

— Kevin Beaumont (@GossiTheDog) February 25, 2020

These tools are used in active attacks, to gain OWA and ECP access.

パッチ適用の背後にある組織

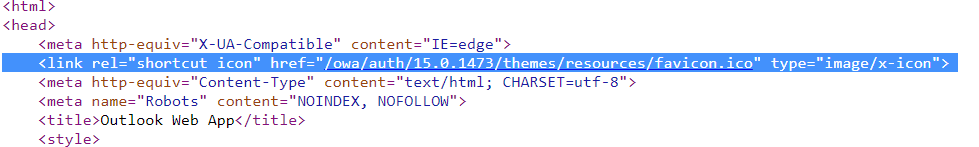

マイクロソフトは、OWA および ECP のログインページを通じて Exchange Server のビルド番号を識別する方法を提供するため、攻撃者は CVE-2020-0688 に対して潜在的に脆弱なサーバーを識別することができます。

Beaumont 氏は、「簡単なサンプリング」を通じて、Exchange Server インスタンスのパッチ適用について組織が「数か月ではなく、数年遅れている」ことを発見しました。これは大きな懸念事項です。

One additional thing - you can see the patch version of Exchange in the ECP and OWA login pages, so expect some sweeping of the internet for this (patch rates) in coming weeks.

— Kevin Beaumont (@GossiTheDog) February 25, 2020

I just did a quick sample, orgs are averaging in the years rather than months behind with Exchange.

攻撃者、脆弱な Microsoft Exchange Server をプローブする

ZDI のブログ記事が公開されて間もなく、攻撃者は脆弱な Microsoft Exchange Server のプローブを開始しました。

Bad Packets の最高研究責任者である Troy Mursch 氏は、この脆弱性について「マススキャンアクティビティが開始された」とツイートしました。

CVE-2020-0688 mass scanning activity has begun. Query our API for "tags=CVE-2020-0688" to locate hosts conducting scans. #threatintel

— Bad Packets Report (@bad_packets) February 25, 2020

また、Beaumont 氏も BinaryEdge からのデータに基づいて、脆弱性のマススキャンアクティビティを特定しました。

That was quick, since 2 hours ago seeing likely mass scanning for CVE-2020-0688 (Microsoft Exchange 2007+ RCE vulnerability). pic.twitter.com/Kp3zOi5AOA

— Kevin Beaumont (@GossiTheDog) February 25, 2020

概念実証

この脆弱性の概念実証を作成するための詳細は、ZDI のブログ記事でご覧いただけます。さらに、最近いくつかのエクスプロイトスクリプトが GitHub [1、2、3] で共有されました。これらは、ユーザーが有効な資格情報を持っている限り、エクスプロイトを自動化します。

ソリューション

マイクロソフトは、2020年2月11日に公開された月例更新プログラムで、Microsoft Exchange Server 2010、2013、2016、および2019における脆弱性に対するパッチをリリースしました。未確認ですが、この脆弱性は Microsoft Exchange Server 2007にも影響を与える可能性があります。Microsoft Exchange Server 2007のサポートは2017年4月に終了しました。

| Microsoft Exchange Server のバージョン | サポート記事 |

|---|---|

| 2010 Service Pack 3 | 4536989 |

| 2013 Cumulative Update 23 | 4536988 |

| 2016 Cumulative Update 14 | 4536987 |

| 2016 Cumulative Update 15 | 4536987 |

| 2019 Cumulative Update 3 | 4536987 |

| 2019 Cumulative Update 4 | 4536987 |

影響を受けているシステムの特定

この脆弱性を識別するための Tenable プラグインのリストは、こちらからご覧いただけます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management