サイバーセキュリティニュース: CISA と NSA は CI/CD セキュリティを詳しく調査、MITRE のリストでソフトウェアの弱点が上位にランク付けされている

CI/CD パイプラインを防御するための米国政府のガイダンスについてご紹介します。 加えて、25 の最も危険なソフトウェアの弱点も見ていきます。 さらに、開発者が AI ツールについて評価している点、評価していない点についても説明します。 また、その他関連トピックについても触れます。

7 月14 日までの 1 週間で注目された 6 つのトピックについて詳しく説明します。

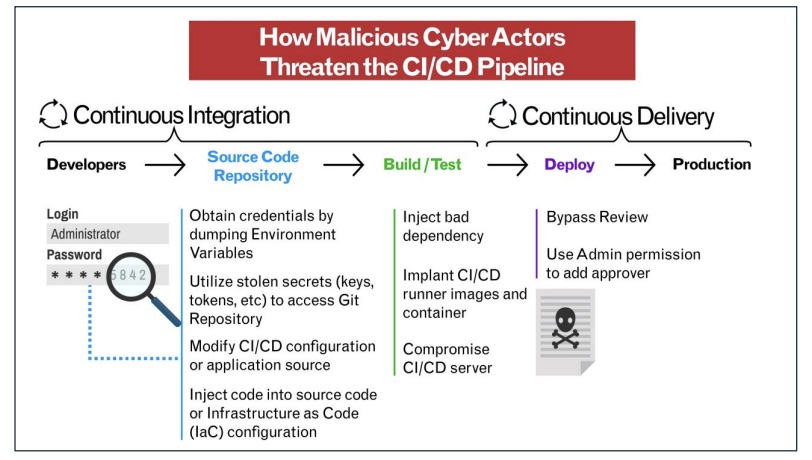

1 – CISA と NSA が CI/CD 防御のガイダンスを発行

継続的インテグレーション/継続的デリバリー (CI/CD) パイプラインのセキュリティ向上に必要な推奨事項とベストプラクティスをお探しなら、米国 アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁 (CISA) とアメリカ国家安全保障局 (NSA) による共同ガイダンスをご覧ください。

この「Defending Continuous Integration/Continuous Delivery (CI/CD) Environments (継続的インテグレーション/継続的デリバリー (CI/CD) 環境の防御)」と題した 23 ページのガイドは、コードの迅速な開発と本番環境へのリリースを課せられている DevSecOps チームを対象としています。

「MCA (悪意のあるサイバー攻撃者) によって複数の運用環境にデプロイされたソフトウェアのソースが悪用されると、その悪影響が何倍にも拡大する可能性があります」とガイドには記されています。 「MCA が CI/CD 環境を悪用して、企業ネットワークへ侵入し、機密のデータやサービスにアクセスするおそれがあります」

このガイドでは、CI/CD パイプラインに対するリスクの一覧、アタックサーフェス、脅威シナリオの概要を紹介し、認証やアクセス、開発環境、開発プロセスなどの領域を積極的に強化する方法について詳しく説明しています。

(出典: CISA/NSA)

CI/CD とサプライチェーンセキュリティについての詳細は以下をご覧ください。

- OWASP Top 10 CI/CD Security Risks (OWASP Top 10 CI/CD セキュリティリスク) (OWASP)

- 7 best practices to ensure your CI/CD pipeline's security (CI/CD パイプラインのセキュリティを確保する 7 つのベストプラクティス) (TechTarget)

- 5 best practices for securing CI/CD pipelines (CI/CD パイプラインを保護するための5つのベストプラクティス) (InfoWorld)

- Secure development and deployment guidance (安全な開発およびデプロイメントのガイダンス) (英国 国家サイバーセキュリティセンター)

- Four critical steps for CI/CD security (CI/CD セキュリティのための重要な 4 ステップ) (SC Magazine)

2 – MITRE が最も悪質なソフトウェアの弱点をランク付け

MITRE が毎年発表している最も危険なソフトウェア弱点のリストが公開されました。 「2023 Common Weakness Enumeration (CWE) Top 25 Most Dangerous Software Weaknesses (2023年 共通脆弱性タイプ (CWE) の最も危険なソフトウェアの弱点トップ 25)」ランキングでの最新の情報は以下の通りです。

- 弱点トップ 5

- 新たにランクインした 2 つの弱点

- リストから除外された弱点

- CWE-611: XML 外部エンティティ参照の不適切な制限

このランキングは、過去 2 年間の National Vulnerability Database の公開脆弱性データを分析し、CWE の弱点への根本原因のマッピングを考慮して計算されています。

「これらの弱点はソフトウェアの深刻な脆弱性につながります。 攻撃者は、多くの場合これらの脆弱性を悪用して、対象システムの制御を奪い、データを盗み、アプリケーションの動作を妨げるためです」と、MITRE は声明の中で述べています。

詳しい内容については、以下をご覧ください。

動画

What is CWE, why is it important, and how can it help me? (CWE とは何か、重要な理由、そしてどのように役立つか) (CWE & CAPEC プログラム)

What is Common Weakness Enumeration (CWE)? (共通脆弱性タイプ (CWE) とは何か?) (Debricked)

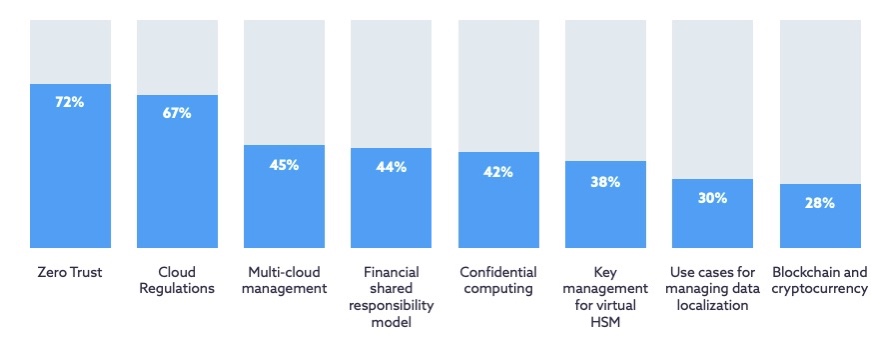

3 – 銀行がクラウドコンピューティングに強い関心

金融サービス組織は、クラウドコンピューティングを積極的に採用しています。

これは、クラウドセキュリティアライアンスの「State of Financial Services in Cloud (クラウドにおける金融サービスの現状)」レポートの重要なポイントです。このレポートは、金融サービス組織のクラウドアーキテクチャとデータガバナンスを担当する多数の CISO、最高リスク責任者、その他のリーダーへのインタビュー結果に基づいています。

「今やクラウドを導入するか否かではなく、クラウドを「どのように」運用するかが問題になっています。 クラウドネイティブのセキュリティの採用方法、ゼロトラストの適用方法、スタッフから規制当局、クラウドパートナーまでのすべての関連ステークホルダーに状況を把握させる方法にはどのようなものがあるのでしょうか」とレポートには記載されています。

以下に主な調査結果の一部を示します。

- 回答者の 98% が、自らの組織は何らかの形のクラウドコンピューティングを使用していると回答。これは 2020 年の 91% から上昇

- ビジネス上重要なワークロードの多くにクラウドを使用している組織の割合は、2020 年の 17% から 32% に急上昇

- 回答者の 84% が現在、クラウドアーキテクチャ内に規制対象データを所有していると回答。これは 73% から上昇

- 回答者に最も関心が高いトピックとしてランクされたのはゼロトラスト (72%)

金融サービス業界に関連して最も関心のあるトピックは、次のうちどれですか?

(出典: クラウドセキュリティアライアンスの「State of Financial Services in Cloud (クラウドにおける金融サービスの現状)」レポート、2023 年 6 月)

より機密性の高いクラウドワークロードをデプロイする際の主な障害について質問したところ、回答者はデータプライバシールールを最上位に挙げ、次にコンプライアンス要件と技術的なセキュリティ管理のギャップを挙げました。

「主な懸念が生じる背景の大部分には、多岐にわたる規制要件への対応、適切な関係者が容易に利用できるように金融システムの整合性と可用性を維持するためのレジリエンス、サードパーティのパートナーによる確実なセキュリティコントロール、スタッフがアクセス制御を適切に設定するための能力の可否にあります」と調査では説明されています。

詳しくは以下をご覧ください。

- CSA のブログ「Strong Winds Behind Financial Service Adoption of Cloud (金融サービスによるクラウド導入に追い風)」をお読みください

- レポート「State of Financial Services in Cloud (クラウドにおける金融サービスの現状)」をダウンロードしてください

金融サービス業界におけるクラウドの導入とクラウドセキュリティについての詳細は、以下をご覧ください。

- US government weighs in on cloud adoption in banking (米国政府は銀行業務におけるクラウドの採用に意見を表明) (CIO Dive)

- New Treasury Report Assesses Opportunities, Challenges Facing Financial Sector Cloud-Based Technology Adoption (新しい財務報告書は、金融分野のクラウドベースのテクノロジー採用によって生じる機会と直面する課題を評価) (米国 財務省)

- Cloud Skills Gap a Challenge for Financial Institutions (クラウドのスキルギャップは金融機関にとっての課題) (InformationWeek)

- Treasury Says Cloud Computing Poses Risks to Financial Sector (財務省は、クラウドコンピューティングが金融分野にリスクをもたらすと発言) (Wall Street Journal)

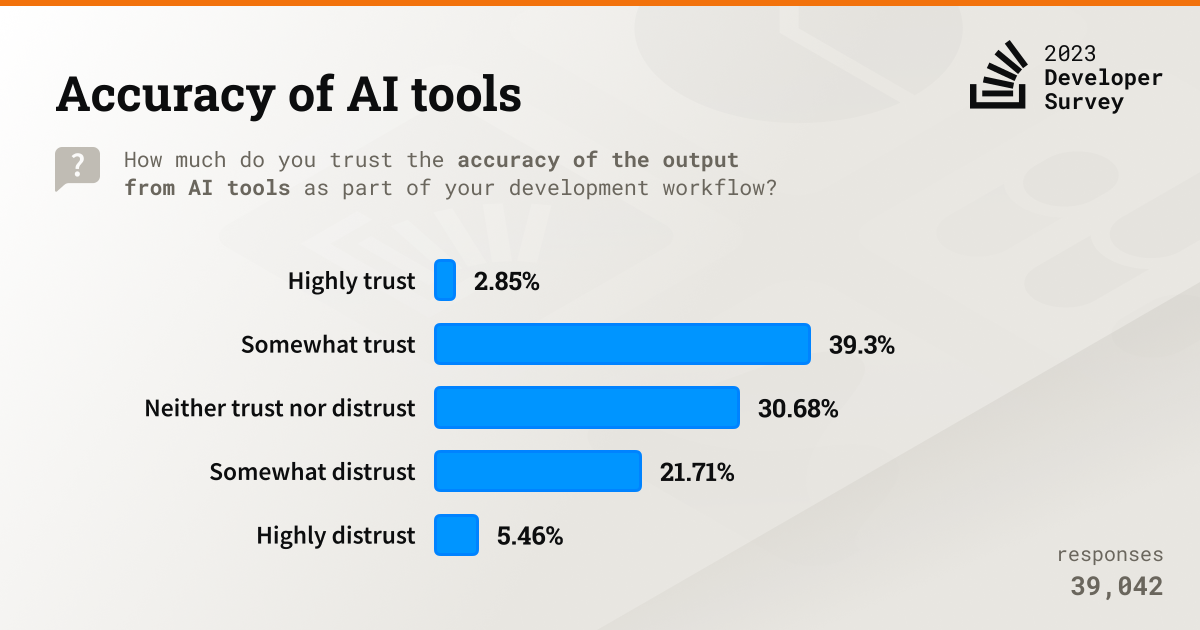

4 – 開発者は AI ツールを慎重に利用

ソフトウェア開発者は AI 開発ツールの可能性に強い関心を寄せているものの、専ら現時点でのこれらの製品の精度や正確さに懸念があることから、慎重になっています。

この調査は、開発者に人気のある質疑応答サイト Stack Overflow によって実施されました。 調査には 185 カ国から約 8 万 9100 人の開発者が参加しました。

「今は、このような比較的新しい AI テクノロジーのハイプサイクルの初期の段階です。 開発者がより多くの AI ツールをより幅広く使用するようになるまでは、もう少し時間がかかると予想しています」と、Stack Overflow の市場調査および市場インサイト担当シニアアナリストの Erin Yepis 氏はブログで述べています。

■主な調査結果

- 回答者の 44% が開発プロセスで AI ツールを使用しており、その他 26% は AI ツールの使用を近いうちに開始予定

- ChatGPT (83%) と GitHub Copilot (56%) の 2 つの AI ツールにのみ利用が集中

- 回答者にとって最大のメリットは生産性の向上 (32.8%) で、学習の加速と効率性の向上がそれに続く

- 信頼性が課題であり、AI ツールの精度を「非常に信頼できる」と答えた回答者はわずか 3%

詳しい内容については、以下をご覧ください。

- ブログ「Hype or not? AI’s benefits for developers explored in the 2023 Developer Survey (誇大広告か否か: 2023 年の Developer Survey で調査された開発者にとっての AI のメリット)」

- 調査の概要

- 調査レポート全文

5 – ホワイトハウスがサイバーセキュリティ投資の優先事項の概要を説明

「重要インフラの防御、攻撃者の阻止と排除、レジリエントな未来への投資。 2025 会計年度に米国政府機関が優先的に取り組むべきサイバーセキュリティの投資先は、この 3 つの領域である」

行政管理予算局は、ホワイトハウスを代表して行政機関の各部門や機関のトップに送った書簡の中でそのように述べています。 以下に、これらの米国政府のサイバーセキュリティの優先事項について詳しく説明します。

- 各機関は、重要インフラを守るために、特にゼロトラストのデプロイメントを進め、寿命が近づいているシステムを近代化する必要がある

- 攻撃者の排除と阻止については、的を絞った持続的かつ組織的な方法でランサムウェアと戦うことに特に力を注ぐべきである

- レジリエントな未来への投資という観点からは、この書簡では、サイバーワークフォースを強化し、将来の量子コンピューティングに備えることの重要性を強調している

詳細については、こちらの書簡をご覧ください。米国政府のサイバーセキュリティの取り組みと優先事項に関する詳細については、「National Cybersecurity Strategy (国家サイバーセキュリティ戦略)」、「Executive Order 14028, Improving the Nation’s Cybersecurity (大統領令 14028、国家のサイバーセキュリティの向上)」、「Zero Trust Maturity Model (ゼロトラスト成熟度モデル)」、「OMB Memorandum M-22-18, Enhancing the Security of the Software Supply Chain (OMB 覚書 M-22-18「ソフトウェアサプライチェーンのセキュリティの強化)」を参照してください。

6 – CISA が取り組むべき 課題の一端

政府のサイバーセキュリティ対策に関する状況といえば、CISA の小委員会のリーダーが最近会合を開き、現在進めている取り組みについて話し合いました。 ここでは、CISA の現在の優先課題とその状況の一部を簡単にご紹介します。

- 「Transforming the Cyber Workforce (サイバーワークフォースの変革) 」小委員会は、仕事の未来とハイブリッドワークフォースの管理に関するインサイトを得ることを目指している

- 「Turning the Corner on Cyber Hygiene (サイバー衛生の危機脱出)」小委員会では、ベンダーがデフォルトで設計段階から安全な技術製品を構築できるよう保証することを主眼に置いている

- 「Building Resilience and Reducing Systemic Risk to Critical Infrastructure (レジリエンスの構築と重要インフラへのシステムリスクの軽減)」小委員会は、16 の重要インフラ分野との協力を中心に据えている

CISA のサイバーセキュリティ諮問委員会 (CSAC) の下に組織されるその他の小委員会には、Technical Advisory Council (技術諮問委員会)、National Cybersecurity Alert System (国家サイバーセキュリティ警告システム小委員会)、Corporate Cyber Responsibility (企業サイバー責任小委員会) などがあります。

詳しくは、CISA の最新の四半期ミーティングの要旨、CSAC ミーティングのアジェンダ、CSAC のメインページを参照してください。

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- Federal

- Government