サイバーセキュリティニュース: レポートはオープンソース AI の将来性とリスク、および新しい暗号化手法を強調

オープンソース AI ツールのリスクとメリットの概要をまとめた調査についてご覧ください。 NCSC は新たな代替暗号化技術のユースケースを解説しています。 さらに ISACA は各組織に対し、ポスト量子暗号への移行を開始するよう促しています。 ソフトウェア製品のセキュリティ評価、重要インフラに対するサイバー攻撃などに関する最新情報もご確認ください。

5 月 16 日までの 1 週間で最も気になる 6 つのトピックを徹底解析します。

1 - 調査: オープンソースの AI を採用する組織、しかしサイバーリスクの懸念が迫る

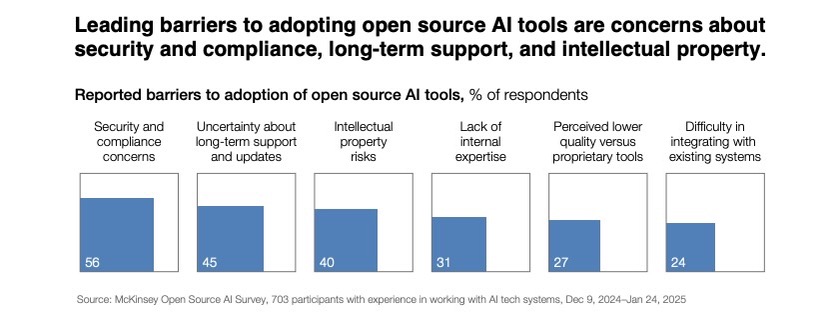

オープンソースの人工知能 (AI) テクノロジーを採用する組織が増える中で、 このテクノロジーが、独自の AI 製品よりも高いリスクをもたらすことへの懸念が高まっています。

これは、McKinsey、Patrick J. McGovern 財団、Mozilla が 700 人以上の技術リーダーや上級開発者を対象に実施した世界的な調査に基づく報告書「Open source technology in the age of AI (AI 時代のオープンソース技術)」に記載されています。

具体的には、回答者はオープンソースの AI ツールのコストの低さや使いやすさといったメリットを挙げる一方で、これらのツールはサイバーセキュリティやコンプライアンス、知的財産といった分野ではリスクが高いと答えています。

組織がオープンソース AI 製品を検討中、またはすでに導入している場合には、レポートで紹介されている、リスク軽減のための以下の推奨事項をご確認ください。

- 自動コンテンツフィルタリング、入力と出力の検証、人による監視など、強力なガードレールを導入する。

- 標準化ベンチマークを使用して、定期的なリスク評価を実施する。

- AI モデルは信頼できる実行環境で実行する。

- 強力なアクセス制御でモデルリポジトリを保護する。

- トレーニングサーバーと推論サーバーのネットワークを分割して管理する。

- 暗号ハッシュ検証を使用することで、モデルが信頼できるリポジトリから取得されたことを確認する。

AI セキュリティの詳細については、Tenable の以下のリソースをご覧ください。

- 「Securing the AI Attack Surface: Separating the Unknown from the Well Understood (AI アタックサーフェスのセキュリティ対策:よく理解されているものと未知なるものを区別する)」(ブログ)

- 「Know Your Exposure: Is Your Cloud Data Secure in the Age of AI? (環境内のエクスポージャーを把握: AI 時代のクラウドデータは安全か)」(オンデマンドウェビナー)

- 「クラウドデータと AI リソースの保護が決め手になるクラウドセキュリティ態勢の要塞化」(ブログ)

- Tenable クラウド AI リスクレポート 2025 (調査レポート)

- 「Never Trust User Inputs -- And AI Isn't an Exception: A Security-First Approach (ユーザーの入力を信じるな - AI も例外ではない: セキュリティ重視のアプローチ)」(ブログ)

2 - NCSC が高度な暗号化の入門書を公開

新たな暗号技術の使用を検討しているならば、英国 国家サイバーセキュリティセンター (NCSC) が発行した新しいホワイトペーパーが参考になるかもしれません。

「Advanced Cryptography: Deciding when to use Advanced Cryptography to your data (高度な暗号化: データ保護のため高度な暗号化を使用するタイミングを決める)」と題したこの資料は、組織が新しい高度な暗号化に関する知識を習得し、その利用法と利用の是非について、十分な情報に基づいて判断できるようにすることを目的としています。

ホワイトペーパーでは「これらの新しい技術は、総称して高度な暗号化と呼ばれ、従来の暗号化では十分にカバーできないシナリオで使用できます」と述べられています。

NCSC による「高度な暗号化」の具体的な定義は、従来の暗号技術では実現できない「データ処理機能を提供する暗号方式を用いた一連の手法」です。

「このホワイトペーパーは、情報の暗号化、復号化、署名、検証だけでは解決できない問題に取り組むため、学術界で登場している (そして産業界でも開発が進められている) 新しい形の暗号化について考察しています」と NCSC のブログには記されています。

しかし、NCSC によれば、高度な暗号化はまだ新しい技術であるため、その安全性については十分に確認されておらず、速度の低下やコストの増加を招く可能性もあるということです。

「高度な暗号化の採用の有無を決める際には、まず問題点を明確に定義し、それを適切なソリューションの開発の指針としてください」と NCSC はこのホワイトペーパー内で述べています。

たとえば、次に挙げる要素のすべて、あるいは大部分がシナリオに含まれる場合は、高度な暗号技術が、データ処理の保護に適した選択肢となる可能性があります。

- 目標を達成するには、複数の関係者が協力する必要がある。

- 信頼できる第三者であっても操作を実行することはできない。

- 組織は、計算コストや通信帯域幅、その他のパフォーマンスオーバーヘッドの急増への対応が可能である。

- 信頼できない参加者や不誠実な参加者が含まれている可能性がある。

ホワイトペーパーでは、次のような高度な暗号化技術が紹介されています。

- 準同型暗号

- マルチパーティ計算

- ゼロ知識証明

- 属性ベースの暗号化

新たに登場しつつある暗号技術の詳細については、こちらをご覧ください。

- Understanding the Differences Between Fully Homomorphic Encryption and Confidential Computing (完全準同型暗号と機密コンピューティングの違いを理解する) (Cloud Security Alliance)

- What is Secure Multiparty Computation? (セキュアなマルチパーティ計算とは) (Geeks for Geeks)

- A Survey on the Applications of Zero-Knowledge Proofs (ゼロ知識証明の応用に関する調査) (南カリフォルニア大学)

- Introduction to Zero-Knowledge Proofs (ゼロ知識証明入門) (Chainalysis)

- Multi-authority Registered Attribute-Based Encryption (複数機関登録型属性ベース暗号化) (テキサス大学オースティン校)

3 - ISACA: 各組織は量子脅威対策に着手すべき

ほとんどの組織は、自組織が保管し処理するデータに対して量子コンピューターが将来もたらす脅威への対策について、ほとんど準備ができていません。しかし、タイムリミットは刻一刻と迫っています。

これは、ISACA が全世界のサイバーセキュリティ、監査、リスク、データプライバシーの専門家約 2,700 人を対象に行った「2025 Quantum Computing Pulse Poll (2025 年量子コンピューティング動向調査)」で得られた重要な調査結果です。

具体的には、回答した組織の 95% がポスト量子暗号への移行ロードマップを策定しておらず、 現時点で量子脅威を現在ビジネス上の最優先事項と捉えている組織はわずか 5% でした。

しかし、ここに問題があります。 量子コンピューターは、2030 年から 2040 年までのいずれかの時点で利用可能になると予想されており、その場合、現在の公開鍵暗号アルゴリズムで保護されたデータの復号化が可能になります。

そのため、「組織はポスト量子暗号 (量子耐性暗号とも呼ばれる) への移行に今すぐ着手する必要がある」というのがコンセンサスになっています。移行プロセスは複雑で、慎重な計画と導入が必要であるためです。

ISACA は、組織が移行に着手できるよう、量子耐性暗号の採用に向けたロードマップのテンプレートを提供しています。これには、今すぐ実行すべき具体的なアクションが含まれています。

- 量子コンピューティングの可能性と脅威について関係者を教育してその認識を高め、データ侵害のリスクを説明し、量子耐性暗号化を採用する重要性を強調します。

- コンプライアンスポリシーの更新や、既存のリスク評価とセキュリティフレームワークへの量子脅威の統合など、新規データと既存データの両方に対するポスト量子暗号化戦略を策定します。

- 量子セキュリティリスクの定期的な評価と監査を実施し、暗号化のレジリエンスをテストし、その結果に応じて暗号化手法を更新します。また、業界のイノベーションや規制ガイダンスに常に注目します。

一言でいえば、ISACA は、組織がすべての新規データを量子耐性暗号を使用して暗号化することと、すべての既存データを再暗号化することについて計画を立て、その移行を今すぐ最優先事項にすることを推奨しているのです。

3 月に、NIST はポスト量子暗号の 5 番目のアルゴリズムを選定し、2027 年には広く利用できるようになると予想しました。 NIST は昨年、3 種類の耐量子アルゴリズム標準を発表しており、2026 年には 4 番目の標準を発表する予定です。

組織の耐量子暗号への移行計画を支援するためのその他の資料には、NIST のホワイトペーパーの草案「Considerations for Achieving Crypto Agility (暗号の俊敏性を実現するための考慮事項)、および、英国 国家サイバーセキュリティセンターの「Timelines for migration to post-quantum (PQC) cryptography (ポスト量子暗号 (PQC) への移行のタイムライン)」があります。

ISACA の調査について詳しくは、以下の資料をご確認ください。

- 調査発表「Despite Rising Concerns, 95% of Organizations Lack a Quantum Computing Roadmap, ISACA Finds (高まる懸念にもかかわらず、組織の 95% が量子コンピューティングのロードマップを欠いていると ISACA が確認)」

- 補足のインフォグラフィック

- The roadmap for shifting to post-quantum cryptography (ポスト量子暗号へのロードマップ)

- ブログ「Post-Quantum Cryptography: A Call to Action (ポスト量子暗号: 行動喚起)」

量子コンピューティングのサイバー脅威から組織を守る方法について詳しくは、以下をご覧ください。

- How to prepare for a secure post-quantum future (ポスト量子時代の安全な未来に備えるには) (TechTarget)

- Moody’s sounds alarm on quantum computing risk, as transition to PQC ‘will be long and costly' (ムーディーズが量子コンピューティングのリスクに警鐘、PQC への移行は「長期にわたるもので、コストもかかる」) (Industrial Cyber)

- Companies Prepare to Fight Quantum Hackers (企業は量子ハッカーとの戦いに備える) (The Wall Street Journal)

- US unveils new tools to withstand encryption-breaking quantum. Here's what experts are saying (米国が暗号破り量子技術に耐える新ツールを発表、専門家のコメントあり) (世界経済フォーラム)

- Quantum is coming — and bringing new cybersecurity threats with it (もうすぐやってくる量子技術が新たなサイバーセキュリティ脅威をもたらす) (KPMG)

- Quantum and the Threat to Encryption (量子とその暗号化への脅威) (SecurityWeek)

4 - NCSC がソフトウェアベンダーにセキュリティ強化を要請

英国の国家サイバーセキュリティセンター (NCSC) は、ソフトウェアメーカーに対してより安全な製品の開発を促すため、ソフトウェアが提供すべきサイバーセキュリティ、レジリエンス、プライバシーの機能および制御のベースラインをまとめた自主的な基準である「Software Code of Practice (ソフトウェア実施規範)」を公開しました。

「この規範は、ソフトウェアベンダーとその顧客の両方に対し、ソフトウェアサプライヤーに期待してよい合理的な内容を示すものです。また、製品やサービスがコモディティ (身近なツールを使った) 脅威からのサイバー攻撃に耐性があることを保証するために取るべき最低限の一連の措置を定義しています」と NCSC のブログには記載されています。

Software Code of Practice (ソフトウェア実施規範) では、4 つの主要分野に分類された 14 の原則を定めています。

- 安全な設計と開発

- 安全な開発フレームワークの慣行とガイドラインに従います。

- ソフトウェア製品のコンポーネントを理解し、サードパーティ製コンポーネントのリスクを評価します。

- ソフトウェア製品とそのアップデートをテストするためのプロセスを設定します。

- 製品のソフトウェア開発ライフサイクル全体にセキュア・バイ・デザインの原則を適用します。

- 構築環境のセキュリティ

- 構築環境への不正アクセスを防ぎます。

- 変更を管理し、ログに記録します。

- 安全なデプロイメントと保守

- ソフトウェアの配布プロセスのセキュリティを確保します。

- 脆弱性の開示ポリシーを採用して、公開します。

- ソフトウェアコンポーネントの脆弱性の検出と管理のプロセスや、その修正の優先順位付けのプロセスを確立します。

- すべてのステークホルダーに脆弱性について報告します。

- セキュリティ更新プログラム、パッチ、通知を迅速に顧客に提供します。

- 顧客とのコミュニケーション

- ソフトウェア製品のサポートと保守のレベルを顧客に通知します。

- ソフトウェア製品のサポートが終了する少なくとも 1 年前に顧客に通知します。

- 組織に影響を及ぼす可能性のある重大なインシデントについて顧客に通知します。

商用ソフトウェア製品のセキュリティ評価方法の詳細については、こちらをご覧ください。

- Secure by Demand Guide: How Software Customers Can Drive a Secure Technology Ecosystem (必要に応じたセキュリティ提供のガイド: ソフトウェア顧客が安全なテクノロジーエコシステムを推進するには) (CISA)

- Choosing secure and verifiable technologies (安全で検証可能な技術の選択) (豪州サイバーセキュリティセンター)

- Secure software procurement in 2025: A call for accountability (2025 年の安全なソフトウェア調達: 説明の明確化を求める声)(ComputerWeekly)

- Vet Technologies Before Adding Them to Your Network (ネットワークに追加する前にテクノロジーを確認しよう)(CISA)

- Vet software security as part of enterprise procurement, NIST says (企業調達の一環としてソフトウェアセキュリティの確認が必要と NIST が声明) (Cybersecurity Dive)

5 - CISA が重要インフラに対する「粗削りの」サイバー攻撃について警告

経験の浅いハッカーが、脆弱なサイバーハイジーンを悪用する単純な攻撃手法を使用して、重要なインフラ組織のオペレーショナルテクノロジー (OT) システムを標的にした攻撃に成功しています。

これは CISA による警告であり、重要なインフラ組織に対し、こうした粗削りの攻撃者を撃退するのに役立つ基本的なサイバーセキュリティ対策を実施するよう促しています。

「このようなアクティビティでは、多くの場合に基本的かつ初歩的な侵入手法が使われていますが、サイバーハイジーンが不十分で資産が露呈していると脅威が拡大するおそれがあります」と CISA の声明には記されています。

具体的には、こうした「容易に実行できる」侵害は、ウェブサイトの改ざん、設定の変更、運用の中断、物理的な損害を引き起こす可能性があります。

CISA は、「 Primary Mitigations to Reduce Cyber Threats to Operational Technology (オペレーショナルテクノロジーに対するサイバー脅威を軽減するための主要な緩和策)」と題した新しいファクトシートで、以下のような緩和策を推奨しています。

- OT デバイスの認証や承認の方法は、最新の攻撃に対しては不十分であるため、OT デバイスはパブリックインターネットから切り離します。

- 特に、インターネットに公開されている機器で OT システムやプロセスを制御する場合は、デフォルトのパスワードを複雑で一意であるものに置き換えます。

- OT 資産へのリモートアクセスを強化するため、仮想プライベートネットワークと多要素認証を使用したプライベート IP ネットワーク接続に切り替えるなどして対策を実施します。

- IT ネットワークと OT ネットワークを分割して管理します。

- サイバー攻撃が発生した場合でも、OT システムを手動で運用できるようにします。

OT セキュリティの詳細については、Tenable の以下のリソースをご覧ください。

- 落とし穴に注意! IT/OT アラインメントへのロードマップ (ホワイトペーパー)

- OT 環境のセキュリティで高度な IoT 可視性を実現(オンデマンドウェビナー)

- サイバーエクスポージャー管理プラットフォームを使用して、IT、OT、IoT のすべての資産を保護する方法 (ブログ)

- ブラックボックスから青写真へ セキュリティリーダーのための OT/IT リスクの管理ガイド (ホワイトペーパー)

- OT 環境の要塞化: 脆弱性とリスクの軽減戦略(オンデマンドウェビナー)

6 - 偽のアップデート攻撃に使用された亜種が CIS の第 1 四半期マルウェアランキングで首位に

偽のソフトウェアアップデート攻撃を仕掛ける SocGholish が、最も蔓延しているマルウェア亜種として 7 四半期連続でランクインしました。これは、この種の攻撃が引き続きハッカーにとって最大の収益源となっていることを示しています。

これは、Center for Internet Security が発表した、最も多くの感染を引き起こしているマルウェアの亜種を挙げた「Top 10 Malware Q1 2025 (2025 年第 1 四半期のマルウェアトップ 10) 」リストによるものです。

Specifically, SocGholish accounted for 48% of all malware infections during 2025’s first quarter.

偽のソフトウェアアップデート攻撃では被害者は騙されて、普段使用しているブラウザなどの正規のアップデートに見せかけたものをインストールさせられます。 しかし実際には、ダウンロードされたソフトウェアにはマルウェアが仕込まれているのです。

(出典: Center for Internet Security、2025 年 5 月)

以下には、2025 年第 1 四半期に最も蔓延したマルウェアの亜種の一覧を多い順に示しています。

- SocGholish: 悪質なウェブサイトを通じて配布されるダウンローダー。偽のソフトウェアアップデートを勧めることでユーザーを騙してダウンロードに誘導する

- ZPHP: 偽のブラウザアップデートで配布される JavaScript ダウンローダー

- CoinMiner: Windows Management Instrumentation (WMI) を使用して拡散する暗号通貨マイナー

- Agent Tesla: 認証情報、キーストローク、スクリーンショットを取得するリモートアクセス型トロイの木馬 (RAT)

- TeleGrab: Telegram のデスクトップ版やウェブ版からチャット履歴や連絡先などのデータを盗み出すインフォスティーラー

- Arechclient2 (別名 SectopRAT): 複数のステルス機能を含む、.NET のリモートアクセス型トロイの木馬 (RAT)

- LandUpdate808: 偽のブラウザアップデートによって、悪質なウェブサイトや侵害されたウェブサイトを通じて配布される JavaScript ダウンローダー

- VenomRAT: キーロギング、データ盗取、画面キャプチャなどの機能を持つ複数のバージョンを持つオープンソースのマルウェア

- DarkGate: 財務データや個人を特定できる情報 (PII) を盗み出し、その他のマルウェアを配信するダウンローダーおよびキーロガー

- Ratenjay: リモートからコマンドを実行し、キーロギング機能を持つ RAT

詳しくは、各マルウェア系統の詳細、文脈、セキュリティ侵害の痕跡について説明した CIS のブログ 「Top 10 Malware Q1 2025 (2025 年第 1 四半期 マルウェアのトップ 10)」をご覧ください。

偽のアップデート攻撃について詳しくは、以下をご参照ください。

- The Fake Browser Update Scam Gets a Makeover (姿を変えた、偽のブラウザアップデートによる詐欺) (Krebs on Security)

- Watch Out: Attackers Are Hiding Malware in 'Browser Updates' (注意して: 攻撃者は「ブラウザアップデート」にマルウェアを隠している) (Dark Reading)

- Hackers Use Fake Browser Updates for AMOS Malware Attacks Targeting Mac Users (ハッカーは Mac ユーザーを標的とした AMOS マルウェア攻撃に偽のブラウザアップデートを利用) (MSSP Alert)

- Malware crooks find an in with fake browser updates, in case real ones weren't bad enough (マルウェア詐欺師たちが偽のブラウザアップデートで侵入口を見つける - 本物のアップデートでも十分面倒なのに) (The Register)

- Hackers have been spreading malware via fake Chrome updates (ハッカーが偽の Chrome アップデートを通じてマルウェアを拡散) (TechRadar)

動画

Fake Chrome Update Malware (偽の Chrome アップデートのマルウェア) (The PC Security Channel)

Beware Google Chrome fake update browser pop ups that bring malware (マルウェアをもたらす、ブラウザでの Google Chrome の偽アップデートポップアップに注意) (Windows、Computers and Technolo)

- Anti-malware

- Center for Internet Security (CIS)

- Cloud

- Cybersecurity Snapshot

- Federal

- Government

- Malware

- OT Security