サイバーセキュリティニュース: NIST のサイバーセキュリティフレームワークが大幅に更新、APT29 と ALPHV Blackcat に関する勧告が公表される

大幅に更新された NIST のサイバーセキュリティフレームワークの最新情報を紹介します。 サイバー攻撃グループ APT29 と ALPHV/BlackCat についての最新のガイダンスや、 生成 AI LLM のサイバーセキュリティ機能の評価方法、 第 4 四半期に最も蔓延したマルウェアについても解説します。 そのほか豊富な内容を掲載しています。

3 月 1 日までの 1 週間の 6 つの主要トピックスを詳しくご紹介します。

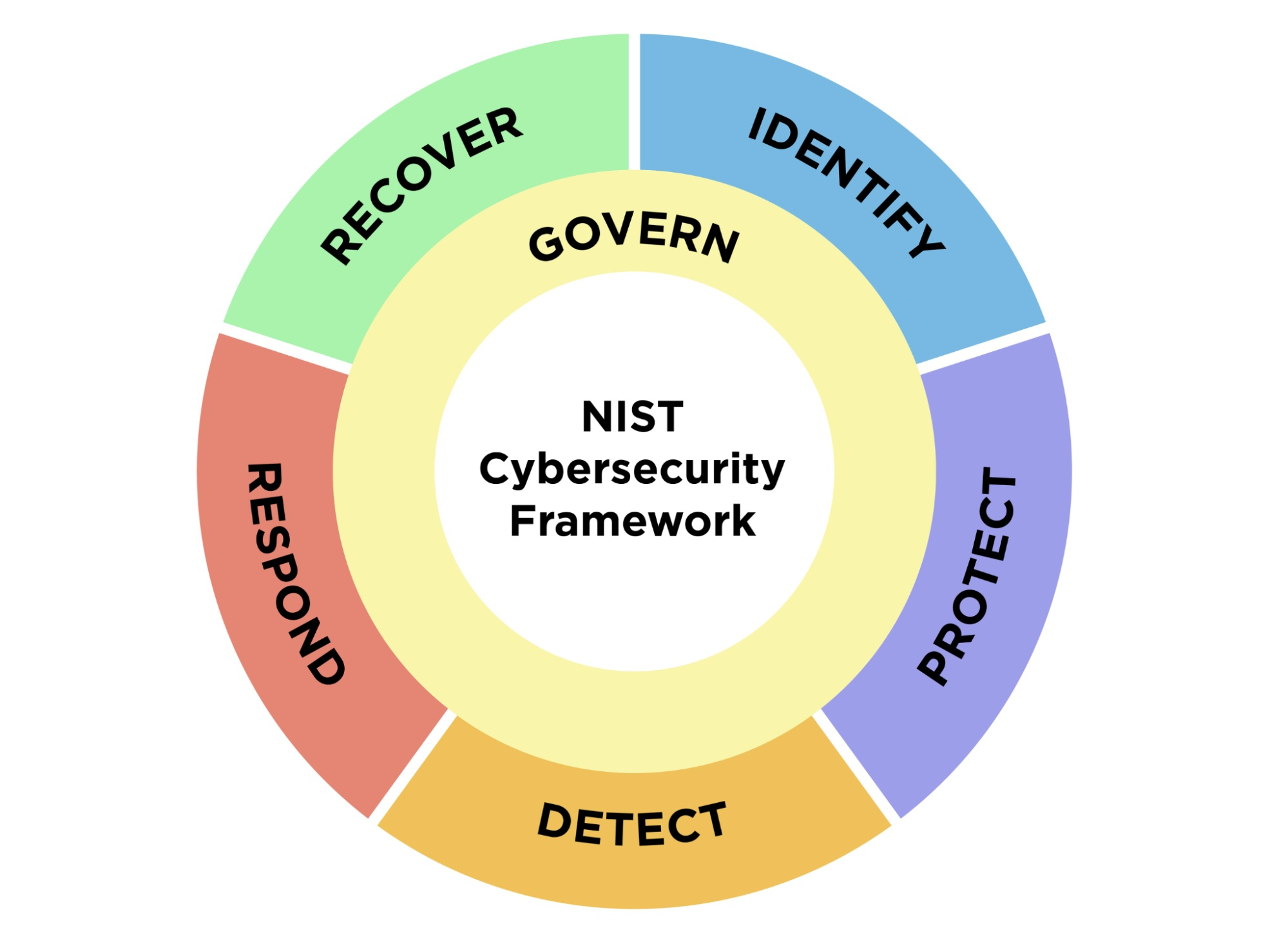

1 - NIST のサイバーセキュリティフレームワーク 2.0 はガバナンス重視が強まり、対象範囲の広範化が特徴

米国国立標準技術研究所 (NIST) のサイバーセキュリティフレームワーク (CSF) の改訂は長らく待たれていましたが、ついに実現しました。

1 年間にわたる改訂の過程を経て、NIST は今週、CSF のバージョン 2.0 を公開しました。CSF は、サイバーセキュリティリスクを評価、管理、低減するために組織で広く使用されているものです。 これは CSF のバージョン 1.0 が 2014 年に発表されて以来初の大幅な更新になります。

2018 年にリリースされた CSF 1.1 からの主な変更点は、重要インフラにとどまらない対象範囲の拡大、ガバナンス重視の強化、導入促進のためのガイダンス、ツール、リソースの拡充です。

CSF 2.0 の対象範囲については、 組織の規模、種類、業種、サイバーセキュリティの知識の程度に関係なく、世界中のすべての組織に対して広く関連性と有用性を持つよう作成されています。 当初、CSF は特に重要インフラ組織のサポートに重点を置いていました。

「CSF 2.0 は、以前のバージョンを基に作成されましたが、1 冊の資料という意味にとどまりません。 組織のサイバーセキュリティニーズの変化や機能の進化に合わせてカスタマイズ可能で、単独でも他との組み合わせでも長期的に利用できる一連のリソースに関するものです」と NIST 所長の Laurie E. Locascio 氏は CSF 2.0 についての声明の中で述べました。

一方、CSF 2.0 の新しい「ガバナンス」機能は、リスク管理戦略、組織の文脈、サプライチェーンリスク、ポリシー、プロセス、手順などの領域に対応しています。

「CSF のガバナンスのコンポーネントでは、サイバーセキュリティが企業の主なリスクの源泉であり、上級幹部は財務や評判といったその他の要素と並行してこれを考慮する必要があるということを強調している」と NIST の声明文には記されています。

CSF 2.0 のその他 5 つの機能は以下のとおりです。

- 識別: 組織のサイバーリスクの評価に重点を置く

- 防御: サイバーリスクの予防と削減のための対策の導入について

- 検出: サイバー攻撃と侵害の発見および分析を中心とする

- 対応: サイバーインシデント発生後の処置に専念

- 復旧: 影響を受けた資産と業務の復旧に重点を置く

幅広い種類の組織が CSF 2.0 をより簡単に導入できるようにするために、NIST は特定の対象組織に合わせてカスタマイズしたクイックスタートガイド、導入の成功事例を紹介するケーススタディ、検索可能な参考資料のカタログを作成しました。

詳しくは、CSO Magazine、The Register、SC Magazine、Help Net Security の CSF 2.0 に関する説明や分析をご確認ください。以下の動画も併せてご覧ください。

The Cybersecurity Framework at 10...and Beyond (サイバーセキュリティフレームワークは 10 年目を迎え、その先へ) (The Aspen Institute)

NIST Cybersecurity Framework 2.0 - What Changed? (NIST サイバーセキュリティフレームワーク 2.0 の変更点) (Optic Cyber)

2 - 調査: 生成 AI LLM のサイバー機能を評価する方法

OpenAI の ChatGPT が世界的なセンセーションを巻き起こしたその瞬間から、サイバーセキュリティ専門家たちは、大規模言語モデル (LLM) を基盤とした生成 AI ツールがサイバー防衛に利用できるか否か、またどのように利用できるのかを詳しく探ってきました。

当初から存在してきた核心的な問題は、 LLM のサイバーセキュリティ機能とリスクをどのようにテストし、評価するのかということでした。 そこで、OpenAI とカーネギーメロン大学 (CMU) の研究者たちがこの問題に取り組み、具体的な評価基準の概要を説明した研究結果を最近発表しました。

これらの研究者が執筆した論文「Considerations for Evaluating Large Language Models for Cybersecurity Tasks (大規模言語モデルのサイバーセキュリティ業務への利用を評価する上での考慮事項)」では、現在の評価手法は要求される水準に達していないと述べられています。その理由には、現手法では、サイバーセキュリティの認定試験を課すことなどによって LLM の事実的知識を評価することに重点が置かれていることが挙げられています。

同論文には、「根本的に、LLM のサイバー機能を理解するためには、実用的な現実世界の評価が必要であり、事実ベースの試験では不十分であると我々は主張する」と書かれています。

この論文では、以下の領域がカバーされています。

- サイバーセキュリティ業務の性質と、その業務遂行に LLM を用いるメリットとデメリット

- LLM がサイバーセキュリティの知識を獲得し、応用する方法

- 具体的なサイバーセキュリティ業務を LLM でサポートする方法

- サイバーセキュリティ専門家による LLM のサイバー機能の評価に役立つ推奨事項

以下のような推奨事項が記載されています。

- 「人間ならどのように実行するか」などを考慮したり、関連ステップをリストアップしたりすることで、評価の対象とすべき実際の業務を定義する

- 業務の対象範囲を適切に定義することなどによって、実際の細かい特徴や複雑性を捉えた方法で業務を表現する

- 入力する質問の修正や多様化を、単語の変更、語句の言い換え、綴り間違いへの対応を実施することなどによって、厳密な評価を計画・実行する

「LLM が実際のサイバーセキュリティ業務でどのように機能するかを理解することで、方針の策定や意思決定を行う担当者は、LLM の機能や、とても機密性の高い文脈でこれらのテクノロジーを使用することによるリスクを、より明確に認識できるようになる」とも書かれています。

詳しい内容については、以下をご覧ください。

- ブログ OpenAI Collaboration Yields 14 Recommendations for Evaluating LLMs for Cybersecurity (OpenAI との共同研究で誕生した、LLM のサイバーセキュリティへの利用の評価に関する 14 の推奨事項)

- 研究論文 Considerations for Evaluating Large Language Models for Cybersecurity Tasks (サイバーセキュリティ業務への大規模言語モデルの利用の評価に関する考慮事項)

生成 AI LLM のサイバーセキュリティへの利用について詳しくは、以下をご参照ください。

- 6 ways generative AI chatbots and LLMs can enhance cybersecurity (生成 AI チャットボットと LLM でサイバーセキュリティを強化する 6 つの方法) (CSO)

- How generative AI will enhance cybersecurity in a zero-trust world (ゼロトラストの世界で生成 AI はどのようにサイバーセキュリティを強化するのか) (VentureBeat)

- 生成系 AI を活用した 革新的なサイバーセキュリティの未来 (Tenable)

- Generative AI making big impact on security pros, to no one’s surprise (案の定、生成 AI はセキュリティ専門家に大きな衝撃を与えた) (CSO)

- 「Using generative AI to strengthen cybersecurity」(KPMG)

動画

サイバーセキュリティにおける生成 AI の実践的応用

3 - CISA と NCSC、ロシアの支援する APT29 についてのクラウドセキュリティアドバイザリを発行

いまクラウドセキュリティチームの皆様にご注目いただきたいのは、 ロシアの対外情報庁 (SVR) から資金提供を受けている悪名高いサイバー犯罪グループである APT29 が、クラウドコンピューティング環境に関心を移しつつあるということです。

今週、オーストラリア、カナダ、ニュージーランド、英国、米国のサイバー機関が発表した共同アドバイザリ「SVR Cyber Actors Adapt Tactics for Initial Cloud Access (SVR のサイバー攻撃者が戦術をクラウドへの初期アクセスに適応させている)」の中でそのように述べられていました。 このアドバイザリには、過去 12 か月間に観測された戦術、技術、手順 (TTP) が、検出と緩和についての推奨事項とともに詳細に記述されています。

この 8 ページの資料には、「組織がシステムの最新化と、クラウドベースのインフラへの移行を続けるのに伴い、SVR は運用環境におけるこうした変化に適応してきた」と記されています。

Dukes、CozyBear、Nobelium/Midnight Blizzard としても知られている APT29 は、SolarWinds のサプライチェーン攻撃や、Microsoft や Hewlett-Packard Enterprise などを標的とした、世間の注目を集めたその他のハッキング事例に関与していました。

APT29 によって使用された TTP を以下にいくつか示します。

- 総当たり攻撃やパスワードスプレー攻撃を使用したサービスアカウントへのアクセス。これらのアカウントはアプリケーションやサービスを実行・管理するのに使用される

- 標的となる組織を離職したユーザーに属しているにもかかわらず無効化されていない、休止状態のアカウントの侵害

- 有効で期限の切れていないトークンを使用した、アカウントへのアクセス

推奨される軽減策は以下のとおりです。

- 多要素認証を使用し、強力な一意のパスワードの設定を必須化する

- 組織に在籍していないユーザーを特定してアカウントを無効化するためのプロセスを整備する

- サービスアカウントに対して最小権限の原則を適用し、リソースに対してアクセスできる範囲を限定する

- ユーザーセッションを実務上可能な限り短くし、窃取されたセッショントークンが攻撃者に使用される可能性を減らす

APT29 について詳しくは、以下をご参照ください。

- APT29 (MITRE)

- Russian hackers breached Microsoft, HPE corporate mailboxes (ロシアのハッカー、Microsoft と HPE の企業メールボックスを侵害) (Help Net Security)

- CISA: Russian hackers target TeamCity servers since September (CISA: ロシアのハッカーが 9 月以来 TeamCity のサーバーを標的に) (BleepingComputer)

- Hackers backed by Russian government reportedly breached US government agencies (報道によると、ロシア政府の支援するハッカーが米国政府機関を侵害) (The Verge)

- Russia’s APT29 intensifies espionage operations (ロシアの ATP29 がスパイ活動を増強) (SC Magazine)

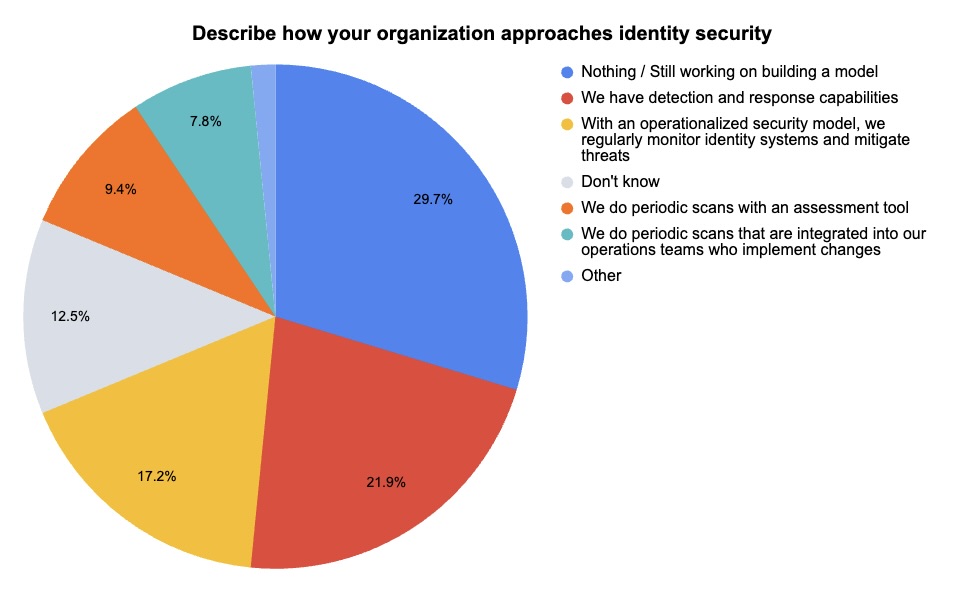

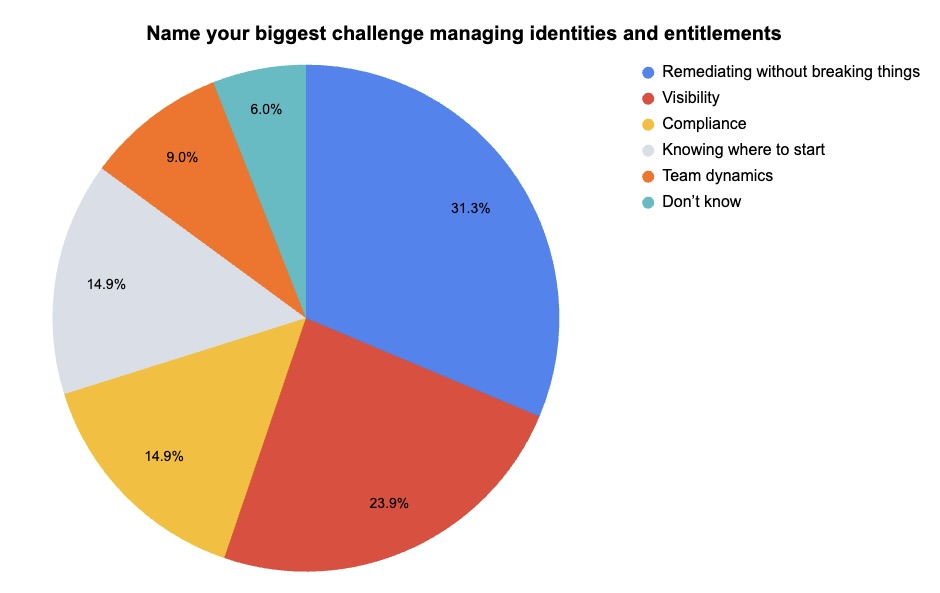

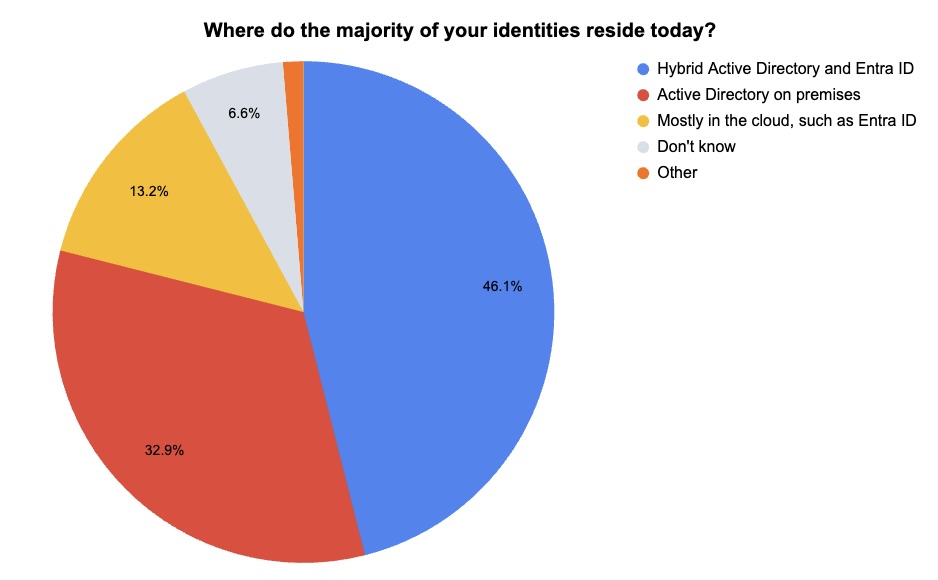

4 - Tenable がアイデンティティセキュリティの課題と戦略に関する調査を実施

当社は最近のウェビナー「Securing Identities Across Your Entire Attack Surface (アタックサーフェス全体のアイデンティティの保護)」で、参加者を対象に、アイデンティティセキュリティ戦略のさまざまな側面に関する調査を実施しました。 参加者の回答で明らかになった、最も大きな課題やアプローチ方法などを紹介します。

(Tenable が回答者 64 人を対象に実施した調査、2024 年 2 月)

(Tenable が回答者 67 人を対象に実施した調査、2024 年 2 月)

(Tenable が回答者 76 人を対象に実施した調査、2024 年 2 月)

マルチクラウド環境とオンプレミス環境全体にわたるアイデンティティリスク管理の細かな特徴について詳しくは、 オンデマンドウェビナー「Securing Identities Across Your Entire Attack Surface (アタックサーフェス全体のアイデンティティの保護)」

5 - 米国が ALPHV/BlackCat に関するガイダンスを更新し、ヘルスケア企業に注意を喚起

米国政府は、特にヘルスケア企業に対して、サービスとしてのランサムウェア (RaaS) グループである ALPHV/BlackCat による脅威について注意を喚起しています。このグループは今週、Change Healthcare に対する攻撃に関与していたと主張しました。

CISA、FBI、米国保健福祉省 (HHS) は、更新された共同アドバイザリの中で、ALPHV/BlackCat に関連する新たなセキュリティ侵害の痕跡 (IoC) と、戦術、技術、手順 (TTP) を発表しました。 このアドバイザリには、緩和とインシデント対応についての推奨事項も含まれています。

約 2 か月前、FBI は ALPHV/BlackCat の活動を中断させたと発表しましたが、このランサムウェア集団は最近になって再結成し、大きな騒動を引き起こしています。

ALPHV/BlackCat に関係するサイバー犯罪者は、初期アクセスを行うために、高度なソーシャルエンジニアリング技術や、企業に関する公開済みの情報を使用します。

「犯罪者は企業の IT やヘルプデスクの担当者になりすまし、電話や SMS メッセージを用いて従業員から認証情報を入手して、標的となるネットワークにアクセスする」とアドバイザリには記されています。

緩和についてのアドバイスは以下のとおりです。

- IT 資産とデータのインベントリの定期的な更新を維持し、許可されたデバイスやソフトウェアと無許可のものを特定する

- 既知の悪用された脆弱性の修正を優先する

- リモートアクセスプログラムを許可リストに加えるなどのアプリケーション管理を実施することで、リモートアクセスツールのセキュリティを確保する

- 耐フィッシング多要素認証を導入する

- 職員に対して、不審なメールの見分け方など、ソーシャルエンジニアリング攻撃についての訓練を行う

詳しくは、更新されたアドバイザリをご一読ください。「#StopRansomware: #StopRansomware: ALPHV Blackcat」には、「FBI と CISA は重要インフラ組織に対し緩和策セクションの推奨事項を実施するよう奨励している」と書かれています。

ALPHV/BlackCat について詳しくは、以下をご参照ください。

- Russian Ransomware Gang ALPHV/BlackCat Resurfaces with 300GB of Stolen US Military Documents (ロシアのランサムウェア集団 ALPHV/BlackCat、米軍の資料 300 GB を盗難して再登場) (CPO Magazine)

- FBI が ALPHV/Blackcat ランサムウェアギャングを攻撃 (Tenable)

- Prudential Financial, loanDepot attacks admitted by ALPHV/BlackCat (Prudential Financial と loanDepot への攻撃を ALPHV/BlackCat が認める) (SC Magazine)

- US Government Warns Healthcare is Biggest Target for BlackCat Affiliates (米国政府、ヘルスケア業界が BlackCat のアフィリエイトの最大の標的になっていると警告) (Infosecurity Magazine)

- Feds post $15 million bounty for info on ALPHV/Blackcat ransomware crew (FBI、ALPHV/BlackCat ランサムウェアグループに関する情報に報奨金 1500 万ドルを掲げる) (The Register)

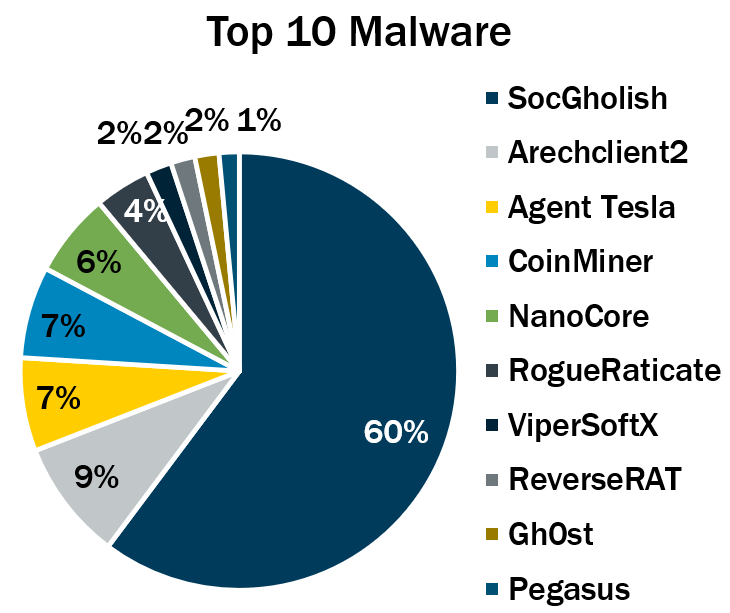

6 - SocGholish が第 4 四半期におけるマルウェアインシデントリストのトップに

SocGholish は偽ブラウザ攻撃に使用されるマルウェアの亜種であり、第 4 四半期のマルウェアインシデントの大部分を占めています。

これらの攻撃では、ユーザーは騙されて、実際にはコンピューターに感染するマルウェアであるものを正規のブラウザアップデートだと思ってインストールします。

SocGholish は、今週「Top 10 Malware Q4 2023 (マルウェアのトップ 10 (2023 年第 4 四半期))」リストを公開した Center for Internet Security (CIS) によって観測された全マルウェアインシデントの 60% を占めています。

一躍登場した形の SocGholish が最初に CIS のリストに載ったのは第 3 四半期で、マルウェアインシデントの 31% を占めていました。

偽のブラウザアップデート攻撃のあおりで、RogueRaticate マルウェアの亜種も、第 3 四半期に初めて CIS のリストに加わりました。 これは第 4 四半期のトップ 10 にも再度ランクインしました。

(出典: Center for Internet Security、2024 年 2 月)

上位から順に並べた全リストは以下のとおりです。

- SocGholish: 悪質なウェブサイトを通じて配布されるダウンローダー。偽のソフトウェアアップデートを勧めることでユーザーを騙してダウンロードに誘導する

- Arechclient2 (別名 SectopRAT): 複数のステルス機能を含む、.NET のリモートアクセス型トロイの木馬 (RAT)

- Agent Tesla: 認証情報、キーストローク、スクリーンショットを取得する RAT

- CoinMiner: Windows Management Instrumentation (WMI) を使用して拡散する暗号通貨マイナー

- NanoCore: マルウェアスパムを介して、悪質な Excel スプレッドシートとして拡散する RAT

- RogueRaticate: 偽のブラウザアップデートを使用して、悪質なウェブサイトや侵害されたウェブサイトを通じて配布されるダウンローダー

- ViperSoftX: トレントやファイル共有サイト内で拡散し、多段感染する暗号通貨スティーラー

- ReverseRAT: 不正アクセスされたシステムをハッカーに侵害させる RAT。多くの場合、情報の窃取や被害者へのスパイ行為に使用される

- Gh0st: 感染したエンドポイントデバイスをコントロールするように設計された RAT

- Pegasus: iOS と Android のデバイスからデータを窃取するスパイウェア

詳しくは、各マルウェア系統の詳細、文脈、セキュリティ侵害の痕跡を記載した CIS のブログレポートをご確認ください。

偽のブラウザアップデート攻撃について詳しくは、以下をご参照ください。

- The Fake Browser Update Scam Gets a Makeover (姿を変えた、偽のブラウザアップデートによる詐欺) (Krebs on Security)

- Atomic Stealer malware strikes macOS via fake browser updates (Atomic Stealer マルウェアが偽のブラウザアップデートを通じて macOS を襲う) (Bleeping Computer)

- Hackers Use Fake Browser Updates for AMOS Malware Attacks Targeting Mac Users (ハッカーは Mac ユーザーを標的とした AMOS マルウェア攻撃に偽のブラウザアップデートを利用) (MSSP Alert)

- New ‘Big Head’ ransomware displays fake Windows update alert (新しい「Big Head」ランサムウェアは偽の Windows Update 通知を表示) (Bleeping Computer)

- Hackers have been spreading malware via fake Chrome updates (ハッカーが偽の Chrome アップデートを通じてマルウェアを拡散) (TechRadar)

動画

Fake Chrome Update Malware (偽の Chrome アップデートのマルウェア) (The PC Security Channel)

Apple Mac OS users falling for fake browser update that installs malware (Apple Mac OS ユーザー、マルウェアをインストールする偽のブラウザアップデートに騙される) (Windows, Computers and Technology)

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- Federal

- Government

- NIST

- Risk-based Vulnerability Management

- Vulnerability Management