脆弱性の管理からエクスポージャーの管理へ: 無視できない重要な移行

サイバーリスクを低減する上で、脆弱性管理は依然として重要な要素です。しかし、アタックサーフェスが拡大する中で、単なる脆弱性にとどまらず、より広い視野でリスクを捉える戦略が求められています。サイバーエクスポージャー管理では、分散したデータを統合し、実際に悪用されるリスクを優先的に特定します。したがって、セキュリティチームは、常に先手を打ち、脅威への対応力を高めることができます。

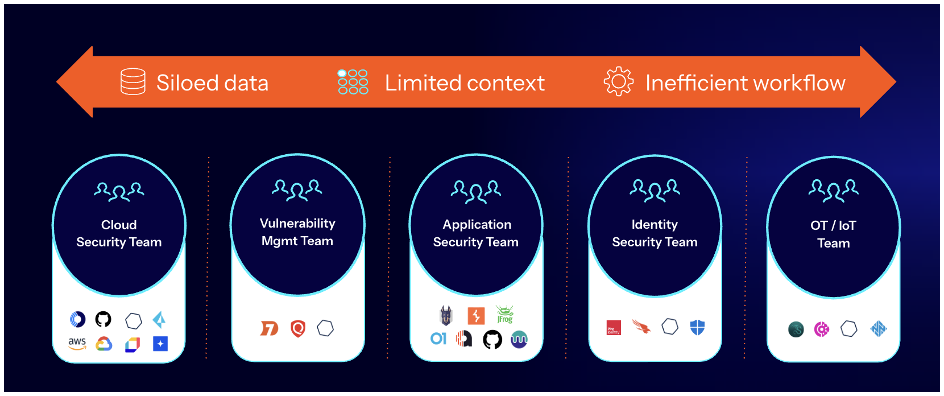

サイロ化したセキュリティの限界

近年、クラウドコンピューティング、SaaS、IoT、OT (運用技術)、AI などの新しい技術の普及に伴い、アタックサーフェスは大きく拡大してきました。さらに、新型コロナウイルスのパンデミックによって、多くの企業がハイブリッド型やリモートワーク体制へとシフトを加速させました。その後、出社回帰の動きも見られるものの、こうした流れは依然として続いています。

こうしたデジタルインフラの拡大に伴い、セキュリティチームは新たな脅威への対応策として、さまざまなツールを導入してきました。しかし、その結果、ツールが乱立し、今や数十種類ものツールを使い分ける必要が生じています。特に、リスクデータの管理や対策の調整において、その非効率さが深刻な課題となっています。

データ面では、リスク情報がサイロ化され、整理されていない上に、重複データも多く存在します。そうしたデータは文脈を欠いており、リスクの優先順位付けが推測頼みになりがちです。結果として、どのリスクに最優先で対応すべきかを適切に判断できず、セキュリティリーダーでさえ「自社がどの程度攻撃に晒されているのか」といった基本的な問いへの回答に苦慮する状況です。

運用面でも同様に深刻です。IT、DevOps、SecOps、CloudOps など各領域ごとの対応は依然として手作業が中心であり、ツールや優先順位の不整合が、部門間の連携を阻害しています。その結果、重大な課題が数週間、時には数ヶ月も放置され、リスクの増大を招いています。

これが現在のセキュリティ運用の現実です。データの断片化、非効率なワークフロー、文脈の欠如が重なり、セキュリティチームはリスクの軽減だけでなく、自社の実際のエクスポージャー (被害リスクの大きさ) を正しく把握することすら困難な状況に陥っているのです。

サイバーエクスポージャー管理への進化

これまで長年にわたり、脆弱性管理はサイバーセキュリティの中心的な役割を担ってきました。脆弱性管理は IT 環境全体の弱点を可視化するために不可欠であり、デジタル資産を守るための最初かつ最も重要なステップです。システム、アプリケーション、ネットワーク全体にわたって脆弱性を特定し、一覧化することで、セキュリティチームの活動を支えてきました。しかし、企業の IT エコシステムが拡張し、より密接に連携する現在、脆弱性はリスク全体のごく一部に過ぎません。

現在、リスクはアタックサーフェスのあらゆる場所に存在します。クラウド環境における設定ミス、過剰な権限、さらには漏洩した ID など、これらのリスクは単なる脆弱性以上に重大なエクスポージャーを引き起こすことがあり、サイバーリスク管理にはより包括的で文脈を踏まえたアプローチが必要になっています。

サイバーエクスポージャー管理と脆弱性管理の違いは明確です。脆弱性管理ではセキュリティ上のギャップを示すことが可能ですが、サイバーエクスポージャー管理ではそのリスクを理解し、優先順位付けすることが可能となります。従来の脆弱性中心で受動的なアプローチから、より広範でリスク駆動型の戦略へと転換することで、組織は本当に対処すべきエクスポージャーに集中し、セキュリティ対策をこれまで以上に効率化できます。

エクスポージャーを効果的に低減するためには、単なる脆弱性のリストだけでは不十分です。セキュリティチームには、「自社固有の環境においてどのエクスポージャーが重要か、それらがどのようにつながり、ビジネスにどの程度の影響を与えるのか」といったような、その文脈を理解することが求められます。 このような状況で有効なのが、サイバーエクスポージャー管理です。

エクスポージャー管理 vs 脆弱性管理

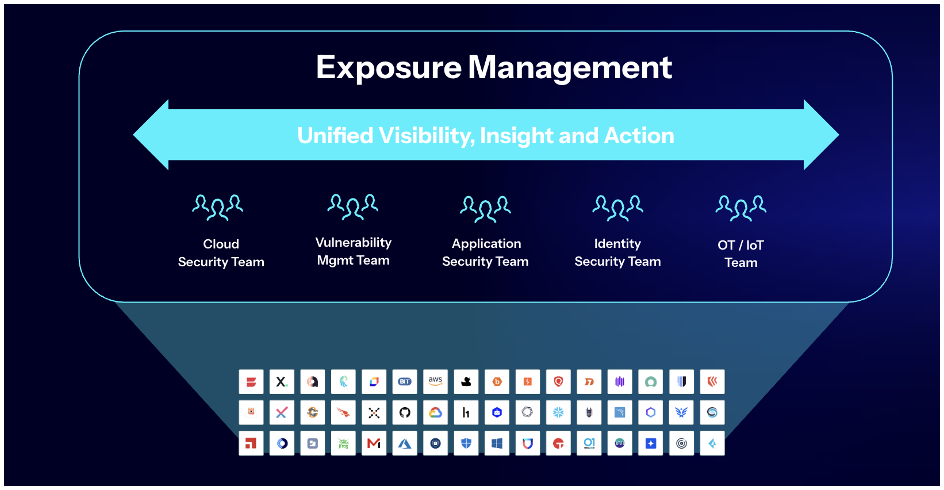

サイバーエクスポージャー管理は、脆弱性管理を基盤としつつ、さらに一歩進んだアプローチです。アタックサーフェス全体のリスクを包括的に把握するために、サイロを解消し、リスクに対する文脈を加えることで、より広い視野を提供します。

サイバーエクスポージャー管理と脆弱性管理の違いは明確です。脆弱性管理ではセキュリティ上のギャップを示すことが可能ですが、サイバーエクスポージャー管理ではそのリスクを理解し、優先順位付けすることが可能となります。従来の脆弱性中心で受動的なアプローチから、より広範でリスク駆動型の戦略へと転換することで、組織は本当に対処すべきエクスポージャーに集中し、セキュリティ対策をこれまで以上に効率化できます。

サイバーエクスポージャー管理の基盤となる統合的な可視化

サイバーエクスポージャー管理を効果的に実現するためには、アタックサーフェス全体を包括的に把握することが不可欠です。そのためには、アプリケーション、クラウド、ID、OT、エンドポイント、資産管理、CMDB、脅威インテリジェンスなど、さまざまなセキュリティツールから得られるデータを一元的に集約する必要があります。

これら多様なデータソースから得たインサイトを組み合わせることで、セキュリティチームは資産、脆弱性、設定ミス、既存の代替対策など、複数の環境にまたがる情報をつなぎ合わせ、より大きな視野でリスクを把握できます。

サイロ化されたツールからセキュリティデータを統合することで、リスクを包括的かつ統合的に可視化することが可能になります。このアプローチにより、組織は次のことを実現できます。

✔ リスクを一元管理: サイロを解消し、アタックサーフェス全体を統合的に可視化。

✔ 実際のエクスポージャーを優先: すべてのセキュリティデータを横断的に分析し、攻撃経路やリスクの組み合わせを特定、優先順位付けを最適化。

✔ 文脈を踏まえた対応: ボトルネックを特定し、最も効果的な対応策を把握することで、重要なリスクへの対処を迅速化。

✔ 包括的なレポート作成: すべての環境を対象に、リスクとエクスポージャーに関する統一されたレポートを作成し、唯一の信頼できる情報源を確立。

このように、データサイロを解消し、複数のセキュリティツールから得られるインサイトを統合することで、組織は侵害リスクを低減し、アタックサーフェス全体でのリスクエクスポージャーを最小限に抑えることができます。リスクを個別に見るのではなく、つながりを把握し、攻撃者が環境をどう見ているかを理解することで、より賢明かつ予防的な対策が可能になります。

サイバーエクスポージャー管理を実践するために

これまで、サイバーエクスポージャー管理の基本を解説してきました。ここからは、実際にこのアプローチを現場でどのように展開し、実効性のあるセキュリティプログラムを構築するかをご紹介します。

- 盲点を排除する — アタックサーフェス全体を継続的にスキャンし、すべての潜在的リスクを洗い出すことで、完全な可視性を確保します。

- データサイロを解消する — あらゆるソースからのセキュリティデータを統合し、組織全体の実際のリスクエクスポージャーを正確に把握します。

- 関連する文脈を付加する — スキャンデータにビジネス文脈や脅威インテリジェンスを付加し、どのエクスポージャーが本当に深刻かを見極めます。

- 深刻なリスクに集中する — ビジネスへの影響度に基づいてリスクを優先付けし、最も危険な脆弱性から優先的に対処します。

- コラボレーションを効率化する — エクスポージャーに関するインサイトを IT や開発チームのワークフローに統合し、迅速な対応を可能にします。

- 継続的な測定と改善 — 進捗を測定し、プロセスを洗練、最適化することで、進化し続ける脅威に先手を打つ態勢を構築します。

これらのベストプラクティスを実践することで、組織は受動的なセキュリティから脱却し、リスクの特定だけでなく、エクスポージャーそのものを能動的に低減する、より強靭なサイバー耐性を備えた態勢を実現できます。

もっと詳しく

- Exposure Management