Active Directory をマルウェア攻撃から守る方法

あらゆる種類の企業をあらゆる角度から攻撃するランサムウェア。最も頻繁に標的されるのは Active Directory です。 カギとなる AD とグループポリシーの不適切な構成を修正して、権限昇格を阻止する必要があります。

世界中のあらゆる種類の企業を攻撃しているランサムウェア。あらゆる角度から企業に侵入して、盗んだデータをインターネットに掲示してゆすりに使う、などその性質が劇的に変化してきました。ほとんどの場合 (SolarWinds や XingLocker なども)、Active Directory (AD) を標的としているのは、そこからドメインの権限を取得して、容易にランサムウェアを拡散できるからです。しかし、Active Directory をランサムウェア攻撃から保護する手立てもあります。

Active Directory 内の特定の領域を保護すれば、企業全体のセキュリティの改善とセキュリティリスクの軽減の両方が達成できます。特に以下の AD オブジェクトの設定を安全にすることが重要です。具体的には -

- ユーザー属性の不適切な設定を修正する

- グループの不適切な設定を修正する

- 特権グループをクリーンアップする

- SDProp などの AD プロセスを正しく構成する

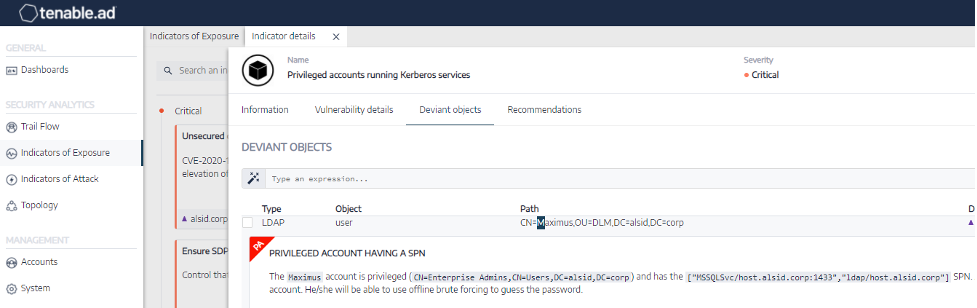

- サービスプリンシパル名 (SPN) をセキュアにする (図 1. 参照)

- 正しい信頼関係を確立してセキュアにする

- ユーザーに関する SidHistory の属性をクリーンアップする

図 1. サービスプリンシパル名 (SPN) が付与されているユーザーアカウント

また、AD そのものとグループポリシーもセキュアにして、不適切な構成や権限昇格が可能な領域の悪用を避けることができます。具体的には -

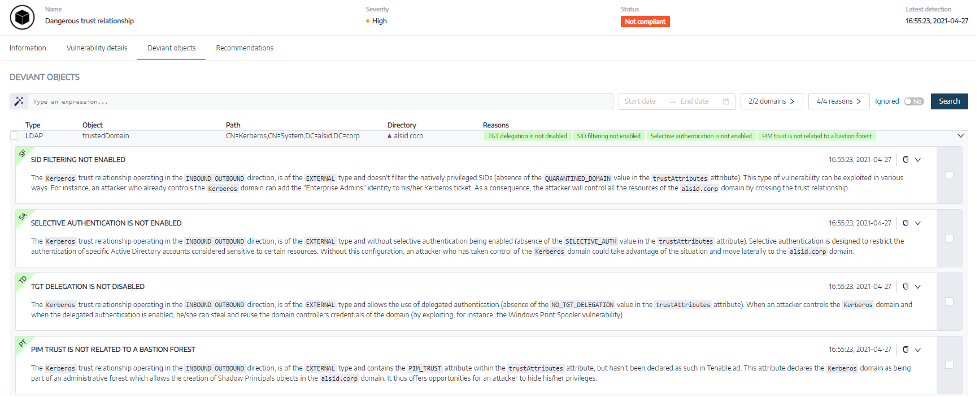

- AD の信頼関係を検証してセキュアにする (図 2. 参照)

- AD の委任をクリーンアップする

- グループポリシーの委任をクリーンアップする

- グループポリシーの構成要素をセキュアにする

- グループポリシーのオブジェクトによって展開されているセキュリティ設定を有効化する

図 2. 企業の合併や買収で信頼関係が切れてしまう場合があります。必要な信頼関係のセキュリティを確保することが必要です。

最後に、攻撃者の狙いはまず特権を取得することで、その次のステップとしてバックドアを作成することです。このような種類の AD 攻撃を検知できることは必須です。以下に、AD 管理者とセキュリティ専門担当者が実行できる攻撃経路の遮断方法の例をあげます。

- 特権グループのメンバーシップを監視する

- DCShadow 攻撃と DCSync 攻撃を検知する

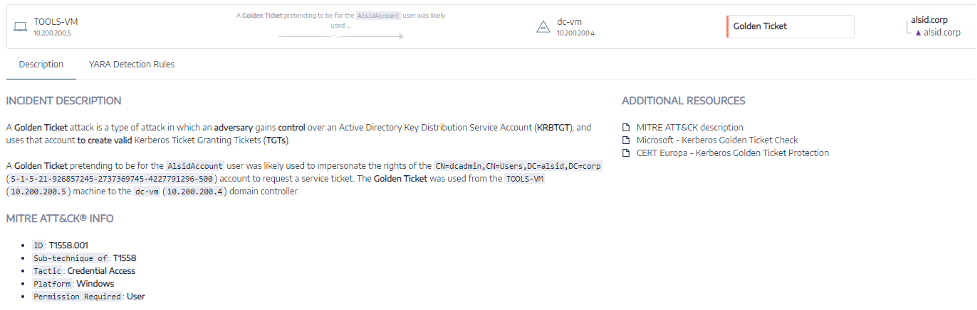

- ゴールデンチケット攻撃を検知する (図 3. 参照)

- 水平移動攻撃を検知する

- 危険な SIDHistory や PrimaryGroupID の設定を検知する

図 3. Tenable.ad は Active Directory に対する高度の攻撃をリアルタイムで、エージェントレス、特権なしで検知できます。

Tenable.ad は、AD のセキュリティと攻撃経路を継続的かつ自動的に分析、検知するテクノロジーを提供します。Tenable.ad の機能がどのように活用できるかについて、次のウェビナーでご視聴ください。Tenable.ad のご紹介 – Active Directory のセキュリティを確保して攻撃経路を遮断する

リスクベースの脆弱性管理についてはこちらから

- ウェビナーのご視聴はこちらから Tenable.ad のご紹介 – Active Directory のセキュリティを確保して攻撃経路を遮断する

- Eブックのダウンロードはこちらから 巨額の身代金: AD を介したランサムウェアの拡散を止める方法

- Active Directory に関するブログもご一読ください。

- Active Directory

- Government

- Threat Management