高度な OT 脅威対策にはアイデンティティ セキュリティが必要

環境寄生型 (LotL) 攻撃のような巧妙な OT 脅威では、重要インフラに侵入するためにアイデンティティの脆弱性が悪用されます。 堅牢なアイデンティティセキュリティと統合されたサイバーエクスポージャー管理により、IT および OT 環境全体のリスクを検出、優先順位付け、軽減する方法を紹介します。

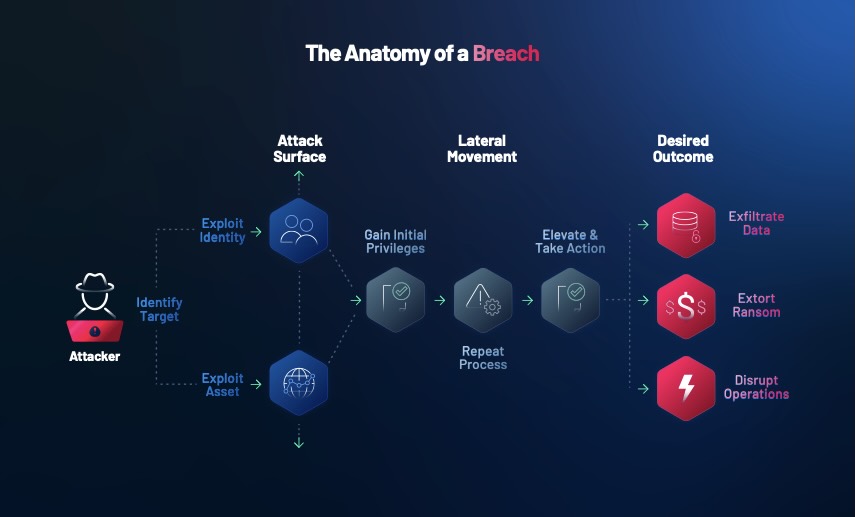

現代のセキュリティ責任者が防御するべきアタックサーフェスは、これまでにない速さで拡大しています。とりわけ重要インフラを管理する組織は、困難な状況に陥っています。IBM の「X-Force Threat Intelligence Index 2024 (2024 年 X-Force 脅威インテリジェンスインデックス)」レポートによると、2023 年のサイバー攻撃の約 70% が重要インフラを標的としていました。 これまでの業務は、定義されたネットワーク境界を保護するという、管理しやすいものでした。しかし、このタスクは今や、IT デバイス、オペレーショナルテクノロジー (OT) デバイス、モノのインターネット (IoT) デバイスなどが相互に接続された広大なサイバー物理システムのネットワークを保護するという複雑な課題へと姿を変えています。 これらのデバイスおよび関連するネットワークは、重要インフラのネットワークに侵入するために環境寄生型 (LotL) 攻撃などの高度なテクニックを活用する、巧妙な攻撃者によって窮地に立たされています。

OT ネットワークには通常、「設計上安全でない」レガシーシステムや管理されていないシステムが含まれています。そうしたシステムは最新のパッチをサポートしていなかったり、運用への影響なしに簡単にアップグレードできなかったりするため、LotL の手法は OT ネットワークにとって特に危険なものです。 さらに、これらの OT ネットワークは、リソースや信頼されたゾーンを IT 環境と共有していることがあります。 この 2 つの要素が、攻撃者が IT ネットワークと OT ネットワークの間を横方向に、発見されずに移動するための理想的な状況を作り出しているのです。

高度な攻撃手法により、従来は分かれていたセキュリティ領域の境界が曖昧に

オペレーショナルテクノロジー (OT) とは、製造業、ビル設備、エネルギーおよび水道のインフラ、データセンター、輸送システムなどの環境において、物理的なデバイス、プロセス、イベントの監視と制御を担うハードウェアとソフトウェアからなるシステムです。 データや情報に重点を置く IT とは異なり、OT システムは物理的な世界と直接に相互作用します。

LotL 攻撃や、似たような最新の攻撃戦略は、OT デバイスを制御する多くのデバイスにプレインストールされた正規の信頼できるアプリケーションやシステム内の認証情報を悪用して、従来の検出方法を回避します。 これらの攻撃では、新たなマルウェアを展開するのではなく、侵入されたネットワークにすでに存在するツールを悪用するのです。

従来の OT システムではユーザー活動の詳細なロギングやモニタリングが行われていないことが多いことから、攻撃者は過剰な権限を持つアカウントを標的にして、システム設定の変更、セキュリティ制御の無効化、正当な権限を使用した機密データへのアクセスなどの重要なアクションを実行します。 こうすることで、悪意のあるソフトウェアの特定に頼っており、OT 環境からは切り離されている従来の IT ベースのセキュリティツールを回避できます。

一般的な LotL の戦術の例を以下に示します。

- 正規のツールの悪用: 攻撃者は、Certutil、Ntdsutil、XCOPY などといった、あらかじめオペレーティングシステムにロードされたツールを活用し、システムの通常のアクティビティを装って目標を達成します。

- ハンズオンキーボード攻撃: エンドポイント検出・対応 (EDR) などの一般的なセキュリティツールに検出されないように、自動化されたツールやプログラムされたツールに頼らず、人間の攻撃者が侵害されたシステムを直接操作します。

こうした攻撃手法は、次のような問題を抱えた OT 環境において特に危険です。

- レガシーシステムは、堅牢なロギングやモニタリングの機能を欠いている場合や、リソースや信頼されたゾーンを IT システムと共有している場合があります。

- 共有アカウントやデフォルトアカウントでは、ユーザーのアクティビティを追跡し、不正アクセスを特定することが難しくなります。

このような状態になっていると、攻撃者が発見されることなく IT と OT の間でラテラルムーブメントを行うために理想的な状況が生まれてしまいます。

代表例: Volt Typhoon グループ

国家に支援された中国のハッキンググループである Volt Typhoon (2023 年 5 月に初確認) は、LotL 攻撃がもたらす脅威の典型例です。 このグループは、エネルギー業界、通信業界、海運業界を含む米国内の重要インフラ組織を標的としており、検出されないように正規のツールや Windows ネイティブコマンドを使用します。 Volt Typhoon は、マルウェアを使用せずに PowerShell や WMI のような既存のシステムツールを悪用することで、従来の防御の回避を試みます。 Volt Typhoon が認証情報の収集と永続的なアクセスの維持に焦点を当てているという事実は、 OT ネットワークのモニタリングや設定変更の追跡の強化とともに、OT セキュリティの要としてのアイデンティティセキュリティの確保が重要であることを浮き彫りにしています。

アイデンティティセキュリティ: サイバー物理システムの保護に欠けている要素

自組織が持つ資産と、それに関連する脆弱性を把握することで、エクスポージャーを解決して攻撃者が最初の足掛かりを得るのを阻止することができます。 攻撃者は通常、ID およびアクセス管理システム、とりわけ、よく使われる侵入口であり標的でもある Microsoft の Active Directory を悪用して権限昇格し、アクセスを維持し、戦略を実行します。 このほか OT システムに影響を及ぼす可能性のあるアイデンティティ悪用のよくある例には、共有された認証情報、デフォルトのパスワード、多要素認証の欠如などがあります。

効果的な OT セキュリティには、アイデンティティセキュリティを優先した全体的なアプローチが必要です。 次のようなアプローチが役に立つでしょう。

- 自組織の資産を把握する: OT 環境全体の脆弱性を特定し評価することで、攻撃者が足場を築くことを防げます。

- 異常の監視: 予期しない場所からのログインや通常の勤務時間外のログインなど、認証情報を使用した通常とは異なるアクティビティを監視できます。

- 権限昇格の制限: 特権を持つアカウントをプロアクティブに識別して最小権限ポリシーを適用することで、アカウントが侵害された場合でも、機密リソースへのアクセスを制限できます。

- AD の堅牢化: 攻撃者が AD に重点を置いていることを考慮すると、AD の設定ミスを定期的に監査して、強力なアクセス制御を適用することが重要です。 セキュリティ強化のために、OT 環境専用の ADドメインの使用を検討するとよいでしょう。

- 攻撃経路の特定: サイバーエクスポージャー管理ツールを使用することで、侵害されたアイデンティティや OT 資産を含む潜在的な攻撃経路を特定できるため、先回りして介入できます。

サイバーエクスポージャー管理でギャップを埋める

CISO の役割は、現代の脅威環境の拡大に伴って変化を続けています。 セキュリティ責任者の責務は、もはや従来の IT 環境の保護にとどまらず、クラウドインフラ、モバイルデバイス、IoT、スマートデバイス、高度な AI システム、シャドー IT 資産に加え、OT 環境の保護にまで及んでおり、その責務も増加し続けています。 各要素がそれぞれ独自の脆弱性をもたらすため、包括的なセキュリティの確保は一段と難しくなっています。

今日の組織のセキュリティ確保には広範なアプローチが必要であり、もはや基本的な防御に頼るだけでは不十分です。 それどころか、セキュリティ責任者は、攻撃者が巧妙な手法を駆使してさまざまな侵入口を悪用している、変化し続ける環境への対処を迫られています。

しかし、サイロ化されたセキュリティツールでは、アタックサーフェス全体を包括的に把握できません。 このような断片的なセキュリティソリューションでは、セキュリティチームが IT 部門と OT 部門をまたいで協力し、攻撃者による初期アクセスの獲得、ネットワーク全体でのラテラルムーブメント、権限昇格を可能にしてしまう危険な接続を特定することは難しくなります。

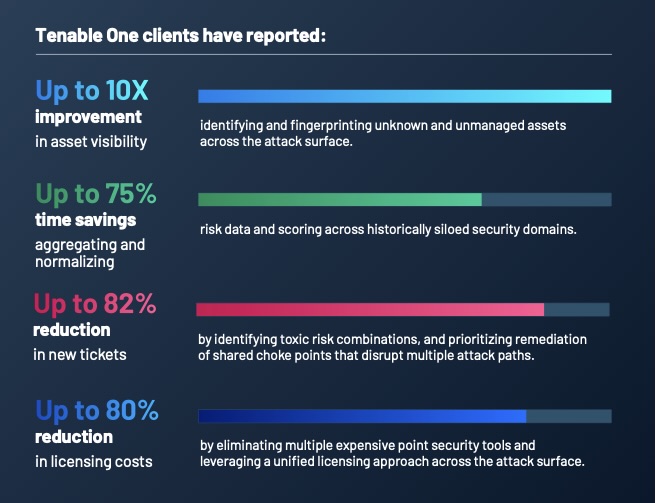

Tenable One サイバーエクスポージャー管理プラットフォームは、セキュリティチームに以下のような一連の重要な機能を提供して上記の課題に対処する、一元化されたソリューションです。

- OT、IoT、IT の資産を含む DX 時代のアタックサーフェス全体を把握できる、アタックサーフェスの完全な可視性

- 重要インフラに重大な影響を及ぼす可能性が最も高いエクスポージャーの特定と優先順位付けを可能にする、優先順位付けを用いたリスク管理

- Tenable OT Security や Tenable Identity Exposure を含む複数の Tenable 製品のデータを統合し、サードパーティのデータと組み合わせ、アイデンティティ、リスク、設定の包括的なリアルタイムのビューを生成することによる、セキュリティサイロの解消

- 攻撃者がコンバージド IT/OT 環境内の移動に利用できる潜在的な攻撃経路を特定して遮断する、攻撃経路の可視化

(出典: Tenable 社内調査、2024 年 7 月)

リアルタイム監視、異常検出、権限管理、AD の堅牢化を通じてリスクエクスポージャーを先行的に解消することにより、セキュリティ戦略にアイデンティティセキュリティと OT セキュリティのモニタリングを組み込むことは非常に重要です。 包括的なサイバーエクスポージャー管理アプローチを採用することで、組織は進化する脅威から重要インフラを効果的に保護するために必要な可視性と文脈を得られます。

Tenable One が OT 保護とアイデンティティ保護の間のギャップを埋めるためにどのように役立つかについては、下の動画をご覧ください。この動画では、Tenable の AI を活用した機能が、攻撃者に悪用される前に、利用されそうな攻撃経路を特定したり危険なエクスポージャーを解決したりするのにどう役立つか実際にお見せします。

サイバーエクスポージャー管理がセキュリティ態勢の強化にどう役立つかを詳しく知りたい場合は、ホワイトペーパー「Hackers Don’t Honor Security Silos: 5 Steps To Prioritize True Business Exposure (ハッカーはセキュリティサイロを気にしない: 真のビジネスエクスポージャーを優先して解決するための 5 つのステップ)」をダウンロードし、ブログ記事「CISA の調査によると 重要インフラへの初期アクセスの 90% は、 不正 ID に起因」をご覧ください。

- Active Directory

- OT Security