エクスポージャー管理: サイバーリスクに先手を打つ方法

サイバーセキュリティプログラムの構築におけるエクスポージャー管理の役割

エクスポージャー管理を行うと、DX 時代のアタックサーフェスを広く可視化できます。それにより、組織のサイバーリスクをより詳細に把握し、より多くの情報に基づいてビジネス上の意思決定を下せるようになります。 IT チームとセキュリティチームは、アタックサーフェスの状況とリスクが最も高い部分を把握することにより、技術とビジネス両方の観点から脆弱性やその他のエクスポージャーに、より効果的に対処できます。

このナレッジベースでは、エクスポージャー管理とは何か、そしてリスクベースの脆弱性管理の役割を詳しく見たうえで、エクスポージャー管理がどのように組織をサイバー攻撃から守るのかについて解説します。

レポートの内容

エクスポージャー管理プラットフォームの 7 つの利点

包括的なエクスポージャー管理プラットフォームなら、重要なセキュリティデータをサイロ化してしまうばらばらのツールを使用することなく、サイバーリスクを軽減するために必要な可視性を得られます。

詳細はこちらから攻撃を予測して、 先行的にリスクを軽減

Tenable One は、DX 時代のアタックサーフェスを単一の画面で一元的に把握するための、唯一のエクスポージャー管理プラットフォームです。 Tenable One を使用すると、サイバー攻撃の影響を予測して、あらゆる場所にあるすべての資産のサイバーリスクに先手を打って対処し、そのリスクを管理できるようになります。

エクスポージャー管理のインサイト

Tenable cyber exposure study: Defending against ransomware (Tenable のサイバー空間に露呈されたリスクに関する調査: ランサムウェア対策)

攻撃者は、一般的な既知のソフトウェアの脆弱性を修正していないと考えられる組織を狙います。 そうしたエクスポージャーを悪用してシステムへの侵入を試み、多くの場合、資産に対してランサムウェアを感染させようとします。

ランサムウェア感染の多くは、このような脆弱性や、セキュリティチームが見落としがちな AD (Active Directory) から発生しています。

攻撃者は、Active Directory のセキュリティ上の弱点を 1 つでも悪用することに成功すれば、簡単に権限を昇格できます。 また、組織のサイバーハイジーンが維持されていない場合、攻撃者がアタックサーフェス内に簡単に足場を築き、ランサムウェアを拡散する恐れがあります。

ではどうしたらよいでしょうか。Tenable によるこの調査を参照して、以下についての詳細をご確認ください。

- ほとんどの標的型攻撃手法とエクスプロイト

- 修正を優先順位付けして組織にとって最大の脅威となる脆弱性に重点を置く方法

- Tenable One で Active Directory (AD) 脆弱性などのエクスポージャーを特定する方法

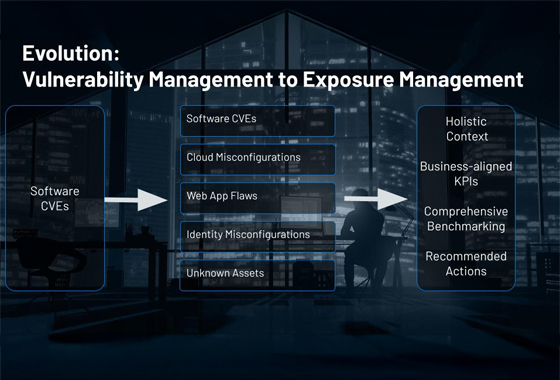

Gartner のレポート - How to Grow Vulnerability Management into Exposure Management (脆弱性管理をエクスポージャー管理へと成長させる方法)

数限りない重大な脆弱性やリスクの高い脆弱性を優先順位付けしても、サイバー空間に露呈されたリスクの問題に対する実用的なソリューションにはなりません。従来の脆弱性スコアリングツールや従来の脆弱性管理手法を使用している場合は、特にそうです。

実際のところ、現在のアタックサーフェス管理のアプローチは、今日の広大で複雑な環境に対応していません。したがって、リスクベースの脆弱性管理に移行する必要があります。

こうした継続的脅威エクスポージャー管理に対するアプローチは、サイバーリスクの評価だけにとどまりません。 成熟した脆弱性管理プログラムは、ビジネス面の文脈でサイバー脅威を把握するものでもなくてはなりません。 これは、エクスポージャー管理、優先順位付け戦略、修正戦略においてきわめて重要です。

この Gartner 社の脆弱性管理レポートには、脆弱性管理プログラムをエクスポージャー管理へと進化させる方法が詳述されています。 このレポートを読み進めれば、以下の方法が明確になります。

- 脆弱性評価 の対象範囲と頻度を定義する

- 資産検出を強化してクラウド資産とデジタル資産を含める

- 優先順位付け戦略と検証戦略を用いて、攻撃者が積極的に悪用するエクスポージャーに重点を置く

- 既存のワークフローにリスク管理プロセスを組み込んでチーム間の連携を強化する

人員、プロセス、テクノロジーの課題がいかにサイバーセキュリティチームの悩みの種になっているのか

Tenable は、Forrester 社に調査を依頼し、人員、プロセス、テクノロジーの課題がいかに効果的なリスク軽減戦略の妨げになるのかについて、800 人を超える IT 専門家とサイバーセキュリティ専門家からインサイトを得ました。

このレポートでは、組織が事後対応型のセキュリティから事前対策型のセキュリティに移行しなければならない理由の重要性が強調されています。

主な調査結果は、次のとおりです。

- 平均的な組織では、過去 2 年間に予防的に防いだサイバー攻撃は 60% 未満だった。

- 半数を超える IT リーダーとセキュリティリーダーが、組織の最大のエクスポージャーとしてクラウドインフラを挙げている。

- サイバーセキュリティ専門家と IT 専門家の 10 人中 6 人が、「セキュリティチームは重大なインシデントへの対応で多忙を極めており、エクスポージャーを軽減するための予防的なアプローチを取れていない」と述べている。

このレポートを読めば、以下の詳細がわかります。

- 最も使用頻度の高いサイバーセキュリティツール

- サイバーセキュリティリソースの拡充の必要性

- パブリッククラウド、プライベートクラウド、マルチクラウド、ハイブリッドクラウドのセキュリティの複雑さ

真のビジネスエクスポージャーを優先順位付けする 5 つのステップ

攻撃者はビジネスにサイロがあるかどうかを気にしていません。実のところ、IT チームとセキュリティチームの意思疎通の不通を望んでいるのです。セキュリティのサイロ化は、急速なテクノロジーの導入に伴って自然に発生します。とりわけ、ワークフローに統合される OT、IoT、クラウドの資産が増えるにつれて顕著になります。

こうした増加と並んで、業界には、それぞれがアタックサーフェス全体の特定の部分だけに対応するように設計された、ばらばらの脆弱性管理ツールがあふれています。 包括的なオールインワンのセキュリティソリューションとして動作するものはほとんどありません。したがって、攻撃者があなたより先に見つけようと虎視眈々と狙っている、ばらばらのデータ、不完全な可視性、盲点が生み出されています。

攻撃者はセキュリティ上の弱点を探し出し、それを悪用して、ネットワークを横断したラテラルムーブメントを行います。そして多くの場合、こうした動きが検出されることはありません。

この eBook では、以下を含む、アタックサーフェス全体にわたるセキュリティの統合方法について詳しく解説します。

- 過去の侵害から得られた教訓

- 一般的なエクスポージャー管理の障壁

- 脆弱性の優先順位付け戦略を最適化して侵害を防ぐ 5 つの方法。

Tenable Connect コミュニティ: エクスポージャー管理の頼れるリソース

Tenable Connect に参加すると、エクスポージャー管理について、また既存のリスクベースの脆弱性管理プログラムをより効果的なエクスポージャー管理戦略へと成熟させる方法について、同じようにより深く知りたいと考えている他のユーザーと連携できます。

Tenable One デプロイメントガイドにようこそ

Tenable One は、エクスポージャー管理プラットフォームです。DX 時代のアタックサーフェス全体の可視化、起こりうる攻撃を防ぐための取り組みへのフォーカス、エクスポージャーリスクの正確な伝達を支援して、組織が最大限のビジネスパフォーマンスを発揮できるようにします。

続きを読む効果的なエクスポージャー対応のための簡単なヒント

目まぐるしく変化する今日のデジタル環境では脆弱性の管理が不可欠ですが、それは単に弱点を特定することだけではありません。 脆弱性管理を効果的なものにするには、セキュリティの改善を促進して重大なエクスポージャーを防ぐような方法で、リスクを優先順位付けして対処する必要があります。

続きを読むTenable One によるハイブリッドクラウドのセキュリティ

Tenable Cloud Security は、単なるクラウドセキュリティではありません。Tenable のより大規模なエクスポージャー管理エコシステムの一部であり、劇的な変化をもたらす能力を持っています。リスクはサイロの中には存在せず、攻撃者は箱の中で攻撃を仕掛けてくるわけではありません。そのため、(オンプレミス、クラウド、OT などの) さまざまなタイプのインフラに単一のベンダーのソリューションを使用して、潜在的な攻撃経路を検出できることがきわめて重要です。

今すぐ視聴エクスポージャー管理に関するよくあるご質問

脅威エクスポージャー管理についてあまりご存知ない場合や、 ご質問があり、どこから始めたらよいか分からない場合は、 このエクスポージャー管理に関するよくあるご質問をご覧ください。

エクスポージャー管理とは?

エクスポージャー管理では何を行いますか?

エクスポージャー管理で、自社のサイバーセキュリティプログラムをどのように成熟させられるのでしょうか?

エクスポージャー管理が必要な理由は?

エクスポージャープログラムにおける主要な役割は?

エクスポージャー管理の開始方法は?

- すべての資産のセキュリティを把握し、ギャップを特定する。

- アタックサーフェス全体を、攻撃者の立場に立って見る。

- (任意の CVSS スコアではなく)、実際の組織のリスクに基づいて修正を優先順位付けする。

- 修正プロセスを評価して継続的に改善する。

- リスクを効果的に伝え、アタックサーフェスのセキュリティを強化するための対策を講じる。

エクスポージャー管理を行うメリットは何ですか?

- アタックサーフェスを包括的に可視化できる。

- 事後対応型のセキュリティからサイバー攻撃の影響を予測するセキュリティに移行できる。

- セキュリティデータを文脈化して修正を優先順位付けできる。

- 経営幹部や取締役会に至るまで、組織全体にわたるより効果的なコミュニケーションを実現できる。

サイバーリスク回避に役立つ対策には、どのようなものがあるのでしょうか?

より正確なビジネス上の意思決定を下すという観点において、クスポージャー管理はどのように役立つのでしょうか?

サイバー空間に露呈されたリスクを未然に減らすにはどうすればよいでしょうか?

エクスポージャー管理プラットフォームを使用すると、どのようなことが期待できますか?

- 1 つのプラットフォームで、あらゆる場所のすべての資産を簡単に確認できる。

- セキュリティデータの意味を理解するのに役立ち、AI と機械学習に支えられた脅威インテリジェンスを提供するため、脅威の予測と修正の優先順位付けが可能になる。

- サイバーリスクを効果的に伝達し、セキュリティとビジネスに関する意思決定をより的確に行うのに役立つ。

エクスポージャー管理から学べることは何でしょうか?

- 会社のセキュリティは大丈夫?

- 何を優先させるべきか?

- エクスポージャーを低減させていくためにはどうすればよいか?

- 競合他社と比較してどうか?

エクスポージャー管理によって攻撃経路を遮断することはできますか?

エクスポージャー管理にとって資産インベントリが重要な理由は?

エクスポージャー管理プログラムの構築方法

リスクベースのアプローチへの移行により、脆弱性管理プログラムを成熟させることはできます。しかし、今日の現実を踏まえると、「それだけで十分なのか?」という疑問が浮かびます。

そして、その答えは「おそらく足りない」です。

従来のプログラムの質を高めるのではなく、エクスポージャー管理プログラムを採用すれば、インシデント対応に終始してしまう事後対応型のものから事前対策型へとサイバーセキュリティプログラムを移行し、アタックサーフェス全体を包括的に把握できるようになります。 これにより、絶えず変化する脅威状況や、それが組織に固有のニーズにとって何を意味するのかを把握し続けることが可能になります。

次の 5 つの推奨事項を実施することにより、すべてのエクスポージャーをより詳細に把握してサイバーリスクを先行的に軽減できます。

-

オンプレミスとクラウドにある (IT、OT、IoT、ウェブアプリなどの) 現在の資産を評価する。

質問: 自社のテクノロジーが連携されており、すべてのエクスポージャーに関する包括的なインサイトを得られているか? それともまだサイロ化しているか?

-

アタックサーフェスの可視性を把握する。

質問: 確認できているものは何か? 確認する必要があるものは何か?

-

取り組みの優先順位を付ける。

質問: 最初に行うべきことは何か? 修正戦略の予測精度を高めるにはどうすればよいのか? 脅威インテリジェンスを使用しているか? 最重要資産の攻撃経路をすべて分析できるか?

-

修正プロセスを測定する。

質問: 現在発見しているエクスポージャーをどの程度修正しているのか? より効果を挙げるにはどうすればよいのか? 同業他社と比べて、自社の取り組みはどうなのか?

-

伝達して対策を講じる。

質問: 「会社のセキュリティは大丈夫?」に答えるのに Active Directory は絶対的に重要であることが分かります。経営幹部や主なステークホルダーなどに対して、自社のセキュリティ態勢を効果的に伝えることができるのか? データを活用して、より効果的なビジネス上の意思決定を行うにはどうすればよいのか?

どのエクスポージャー管理プラットフォームが自組織に適しているのか?

これまでの長い間、信頼できる効果的なサイバーセキュリティソリューションを見つけるまでには、多くの手間と時間を要しました。 また、ソリューションを慎重に評価した上で導入しても、全員がそれを活用し十分な利益を得るのが難しいケースもよくあります。

なぜなら、こうしたソリューションは伝統的に使いにくいものであったり、提供されるデータが多すぎて何をすべきかが全く分からなかったりするからです。

エクスポージャー管理ソリューションを選択してチームの同意を得るのは、それほど難しいことではありません。 そのプロセスを簡素化するために探すべき 3 つの重要な機能を以下の通りご紹介します。

-

そのソリューションにより 1 つのプラットフォームで、あらゆる場所のすべての資産を簡単に確認できる。

もちろん、オンプレミスとクラウドのどちらにも対応できるものが必要です。 そのソリューションは、単なる資産のインベントリを作成する手段を超えたものでなければなりません。 また、効果的なエクスポージャー管理ソリューションは、資産に関連する脆弱性、設定ミス、その他のセキュリティ上の問題特定し、継続的なモニタリングも可能にすることで、何が存在し、エクスポージャーがどこにあるのかを常に把握できるものでなくてはなりません。

盲点を排除し、サイバーリスクを効果的に管理するために何をする必要があるのかを知ることができるような、DX 時代のアタックサーフェス全体を一元的に把握できるソリューションをお探しください。

-

そのソリューションは、データの意味を理解して脅威を予測し、修正を優先順位付けするのに役立つものである。

脅威インテリジェンスやその他の関連データを利用して、自組織に直接影響するサイバー攻撃の結果を予測できるエクスポージャー管理システムをお探しください。

アタックサーフェス全体の資産、エクスポージャー、権限、脅威の関係を明らかにし、リスクの管理と修正を優先順位付けできるソリューションを探す必要があります。 また、ソリューションは、アタックサーフェスが急速に変化し、拡大したとしても、悪用されるリスクが最も高い攻撃経路を継続的に特定できるものでなければなりません。 チームがこういった機能を利用すると、最小限の労力で攻撃を防ぎ、先手を打ってリスクを減らすことが容易になります。

-

そのソリューションは、より多くの情報に基づいてセキュリティ上とビジネス上の意思決定を下せるよう、サイバーリスクの効果的な伝達を支援するものである。

経時的な進捗状況を測定するための明確な KPI とともに、エクスポージャーに関する一元的でビジネス整合的なビューを提供するエクスポージャー管理ソリューションをお探しください。

また、そのソリューションは、資産レベル、部門レベル、または業務レベルでの詳細を確認できるよう、広範な概要にとどまらないインサイトも提供するものでなくてはなりません。 加えて、自組織のプログラムのパフォーマンスを同業他社と比較して把握できるベンチマーキング機能を備えたソリューションをお探しください。

エクスポージャー管理のメリット

エクスポージャー管理とは、事後対応型のセキュリティからより事前対策型の戦略へと移行し、エクスポージャーを低減することです。 エクスポージャー管理プラットフォームを採用すれば、先行的にリスクを軽減しながら、起こりうる攻撃を予測する準備をしっかりと整えられるようになります。

エクスポージャー管理戦略には、次のようなメリットがあります。

包括的な可視性の確保

アタックサーフェスを一元的に把握することで、あらゆる場所にあるすべての資産を迅速に特定し、関連するセキュリティの問題を検出し、サイバーリスクを軽減するために必要な時間と労力を削減できます。

サイバー攻撃がもたらす結果の予測

エクスポージャー管理プラットフォームは、オンプレミスとクラウドのアタックサーフェス全体の資産、エクスポージャー、権限、脅威の関係をより詳細に把握するのに役立ちます。

対策への優先順位付け

悪用可能な脆弱性、攻撃や侵害の経路を継続的に特定し、重点的に調べることで、リスクを優先順位付けする能力が向上し、より的確な修正に関するインサイトを得られるため、より効果的にサイバーリスクを軽減して攻撃を防げるようになります。

より効果的なコミュニケーション

エクスポージャー管理プログラムによって、エクスポージャーをビジネスに沿った形で把握できるため、自組織の目標や目的に合わせた方法で、より効果的に主要なステークホルダーとコミュニケーションを取ることができます。

Tenable One を実際にご覧ください

Tenable One は、リスクベースの脆弱性管理、ウェブアプリスキャン、クラウドセキュリティ、アイデンティティセキュリティを単一のエクスポージャー管理プラットフォームに組み合わせたものです。 アタックサーフェス全体を一元的に把握できるため、すべての資産のリスクに先行的に対処し、それらを管理することができます。

エクスポージャー管理のブログ記事

エクスポージャー管理: DX 時代のアタックサーフェスのリスクを軽減

多くのセキュリティチームは事後的な対応に終始しています。その理由は多くの場合、プログラムがサイロ化され、非常に多くのツールが大量のデータを生成しており、何をすべきか、最初に何に注目すべきかわからないためです。

このブログでは、エクスポージャー管理によって、より効果的な脅威の予測、修正の優先順位付け、リスク軽減のために必要な可視性を提供する方法を説明します。ご一読いただき、エクスポージャー管理プラットフォームを使用して、各評価ツールや制御のデータを一元化し、どこに依存関係があるのかを明確に把握する方法の詳細についてご覧ください。 それにより、攻撃にさらされる可能性のある場所とその潜在的な影響の本質をより効果的に把握できるようになります。

エクスポージャー管理: プラットフォームアプローチの 7 つの利点

ほとんどのセキュリティ担当者はこれまで、それぞれがアタックサーフェスのある側面だけに特化して設計された、まったく異なるさまざまなツールを使用してきました。 そのため、たとえば IT 用、OT 用、 クラウド用にそれぞれ 1 つずつツールが存在します。 しかし、それは最も効果的なアプローチなのでしょうか。 これらのツールは多くの場合、独自のプラットフォームでデータをサイロ化するため、広大な環境全体のすべての資産や脆弱性を包括的に把握することはできません。

このブログでは、そうしたツールと 統合ソリューションのどちらがより効果的なのかという疑問に注目しています。 それぞれの長所と短所を考察したうえで、このようなポイントソリューションに代わって包括的なエクスポージャー管理プラットフォームを検討すべき 7 つの理由について詳しく解説します。

How exposure management can make pen testing more effective (エクスポージャー管理によってペネトレーションテストをより効果的なものにする方法)

どのようにすれば、より多くのものをペネトレーションテストから引き出し、それらをより効果的なものにすることができるのでしょうか。 このブログでは、エクスポージャー管理戦略によってどのようにペネトレーションテストを強化し、サイバーセキュリティ態勢を向上させることができるのかを詳しく見ていきます。 たとえば、エクスポージャー管理プラットフォームを使用すれば、ペネトレーションテストの結果を待つ代わりに、定期的に脆弱性診断を行うことができます。

このブログでは、エクスポージャー管理のメリットとともに、資産とその関連する脆弱性をすべて検出して、ペネトレーションテストで盲点の特定に重点を置くことで、攻撃者がエクスポージャーを利用する前に防御を強化できるようにする方法について詳しく解説します。

エクスポージャー管理プラットフォームを使用して IT、OT、IoT 資産を保護する方法

IT と OT が統合されている環境では、可視性のギャップが多く見られます。 従来の IT セキュリティツールが OT の脆弱性を見落としている可能性がある一方、OT セキュリティツールが従属している IT 資産を考慮していない可能性があるためです。

このブログでは、ビジネスリスクとサイバーリスクを増大させるアイデンティティなど、OT 環境内の可視性のギャップがもたらす予期せぬ影響について詳しく解説します。 こうしたギャップがあると、ダウンタイムや中断が起きるリスクが非常に高くなり、収益の損失、危険な労働環境、そして最悪の場合には人命の損失につながることもあります。 このブログでは、IT と OT が統合されたアタックサーフェスでエクスポージャー管理プラットフォームを使用する総合的な価値について詳しく解説します。

脆弱性やエクスポージャーの管理では 関連情報に照らし合わせてとらえることが最も重要

脆弱性管理プログラムは、事前対策型サイバーセキュリティ戦略の重要な要素ですが、ほとんどの組織は、自分たちが実際のビジネスリスクに関する文脈がほとんどない脆弱性データの山に埋もれていることに気付きます。 このような文脈がなければ、アタックサーフェス全体のリスクの高いエクスポージャーを効果的に優先順位付けできません。

このブログでは、脆弱性のオーバーロードや修正対応の遅れといった一般的な課題を克服するための、エクスポージャー管理戦略のより広範な価値について詳しく解説します。 資産の文脈、アイデンティティの役割、脅威の文脈を把握することなどを含め、どのように考え方を脆弱性管理からエクスポージャー管理にシフトできるのかについて、このブログで詳細をご確認ください。

侵害が起きる前に、利用可能な攻撃経路をマッピングして遮断する

ハイブリッドな攻撃経路は、セキュリティ領域を容易に越えることができます。 ポイントセキュリティソリューションを使用している場合、このような攻撃経路を見落としている可能性があり、 攻撃者はそれを望んでいます。 攻撃者は、検出されることなくネットワーク内でラテラルムーブメントを行えるよう、そのような見落としを何とか利用しようとしています。

このブログでは、実際の攻撃者から得た教訓とともに、アタックサーフェス全体のセキュリティギャップを明らかにして解消するために必要な可視性がポイントツールによってどのように制限されるのかについて詳しく見ていきます。 最近注目を集めている攻撃と、セキュリティチームがセキュリティの成果を向上させるうえでエクスポージャー管理戦略がどのように役立つのかについて、このブログで詳細をご確認ください。

エクスポージャー管理のオンデマンドウェビナー

An adversary’s view of your attack surface (攻撃者から見たアタックサーフェス)

攻撃者のように考えることにより、セキュリティチームはアタックサーフェスを先行的に保護する態勢を強化できます。

このオンデマンドウェビナーでは、ほとんどのセキュリティチームにとって包括的なアタックサーフェスの検出が難しい理由を探ります。 今すぐご覧いただき、以下の詳細をご確認ください。

- 攻撃者の視点から見た企業の姿

- 戦術や攻撃手法など、3 件のサイバー攻撃から得られた教訓

- チーム間の連携を拡大して優先順位付けと修正の戦略を強化する方法

How people, process and technology challenges hurt your cybersecurity team (人員、プロセス、テクノロジーの課題がいかにサイバーセキュリティチームの悩みの種になっているのか)

業界や政府のセキュリティ規制は増加しており、複雑化しつつあります。 そのため、サイバーセキュリティの専門家にとって、コンプライアンス要件の進化についていくことがますます困難になっています。

このオンデマンドウェビナーでは、セキュリティチームがエクスポージャー管理手法を最適化できる方法を探ります。 今すぐご覧いただき、以下の詳細をご確認ください。

- 事前対策型のセキュリティを阻害する運用面と技術面の主なサイロ

- 成熟した組織が予防型セキュリティの戦略と文化を改善するためのステップ

- 既存のプログラムの現在の成熟度に関係なく、すぐに実施できる推奨事項

The cybersecurity threat landscape: Where are you now? (サイバーセキュリティの脅威状況: 現状の把握)

DX 時代のアタックサーフェスは常に進化しているため、複雑さを軽減して潜在的なサイバー侵害からビジネスを守るのは困難です。

このオンデマンドウェビナーでは、現在のセキュリティ態勢をまず把握することで攻撃者に先手を打つ方法を探ります。 このウェビナーでは、以下について詳しく説明しています。

- アタックサーフェスの可視化の課題

- サイバー脅威から組織を守る方法

- エクスポージャー管理のメリット

- 進化するセキュリティ戦略をかじ取りする中で落とし穴を回避する方法

When it comes to vulnerabilities, “critical” doesn’t always mean “critical...” (脆弱性管理に関していえば、「重大」は必ずしも「重大」を意味するわけではない)

アタックサーフェス全体の資産が多いほど、脆弱性を見落とす可能性は高くなります。 所有するすべての資産とそれらに関連する脆弱性を把握していなければ、パッチ管理プロセスの有効性は急速に低下します。

このオンデマンドウェビナーでは、情報セキュリティチームと IT チーム間の摩擦を減らしてサイバーセキュリティ態勢を強化する方法を探ります。 このウェビナーでは、以下について詳しく説明しています。

- 重大な脆弱性が実際に重大になる要因

- 一般的な脆弱性スコアリングシステムがどのように効果的なパッチ適用を妨げる可能性があるのか

- セキュリティチーム、IT チーム、コンプライアンスチーム間のコミュニケーションギャップを解消すべき理由

- パッチ適用を効率化して修正を最適化する方法

サイバーセキュリティを先行的に特定して対処

多くのサイバーセキュリティチームは、サイバー攻撃の抑止に苦戦しています。 これは多くの場合、大量の文脈のない脆弱性データによってチームが混乱し、アタックサーフェスに関する必要なインサイトが得られていないためです。

つまり、チームは大抵、最初に注目すべき対象や、組織に最大の影響を与える可能性があるセキュリティの問題の修正方法をわかっていないということです。

最も効率的な最新のセキュリティチームとなるには、そうした事後対応型の脆弱性管理のアプローチを、事前対策型のエクスポージャー管理戦略へと進化させる必要があります。 そのためには、まずサイロの分解から始めます。セキュリティチームがサイバー攻撃に先手を打つために必要となるアタックサーフェスの包括的なインサイトの獲得が、サイロによって妨げられているからです。

自社環境のアタックサーフェスを知る

効果的な事前対策型のサイバーセキュリティの実現は、アタックサーフェスを可視化できるかどうかにかかっています。 エクスポージャー管理プラットフォームよって、アタックサーフェス全体のすべての資産を一元的に把握できるため、関連する脆弱性、設定ミス、その他のセキュリティの問題を特定することが可能になります。 この情報は、エクスポージャーがある場所を把握して、その対策に優先順位を付けて計画を策定する上で重要な要素です。

エクスポージャーを把握する

エクスポージャーに対処する方法について実行可能な形で意思決定を下すには、エクスポージャーを把握することが重要です。 エクスポージャー管理は、現在のセキュリティ態勢の評価に役立てることができます。また、担当チームが重大な欠陥をどれだけ発見し、問題をどれほど迅速に修正して、組織のリスクを最大限に軽減しているのかを評価するのにも役立ちます。 エクスポージャーを数値化することで「会社のセキュリティは大丈夫なのか」、「予防と緩和の取り組みはどこまで進んでいるか」といった疑問に答えられるようになります。

攻撃経路を可視化する

資産重要度と脅威の深刻度を用いたリスクベースのスコアリングによって、ノイズは 23 分の 1 まで数が削減され、ビジネスに対する真のエクスポージャーリスクに基づいて修正が優先順位付けされます。

リスクを比較する

エクスポージャー管理では、サイバーリスクの状況をビジネスに沿った形で把握できます。 たとえば、組織内でプログラムのパフォーマンスを経時的に測定する KPI を設定したり、プログラムの成熟度を競合他社と比較するベンチマーキングを行ったりすることができます。 これは、セキュリティプログラムを組織のビジネス目標に沿った形で調整し、役員や主要なステークホルダーとのコミュニケーションを改善するのに役立ちます。

Tenable One を実際にご覧ください

DX 時代のアタックサーフェスを包括的に可視化して、 起こりうる攻撃を阻止する取り組みに注力し、 セキュリティとビジネスについて、データに基づいて意思決定を行えるようになります。

- Tenable One