エクスポージャー管理プラットフォームを使用して IT、OT、IoT 資産を保護: 資産インベントリと検出による完全な可視化

進化し続ける今日の脅威状況において組織がトップの座を維持するのに、エンドツーエンドの可視性と IT、OT、IoT にわたるサイバーリスクの優先順位付け機能を備えた Tenable One for OT/IoT がどのように役立つかをご紹介します。

可視性は、セキュリティの基礎を成すものです。これにより、デジタルインフラを効果的に監視、分析、保護が可能となります。 IT、OT、IoT デバイスの包括的なインベントリを維持することで、組織はネットワークトポロジーのインサイトを獲得し、潜在的な弱点を特定して、セキュリティポリシーに確実に準拠できるようになります。 さらに、リアルタイムで可視化することにより、セキュリティチームは脅威が本格的な危機へと発展する前に、先回りして緩和できるようになります。

しかしながら、IT と OT の領域を超えた可視化を実現することは、両者のデバイスの性質がそれぞれ異なっていることや、システムが全く異質であることから、より難しくなっています。 IT 環境向けに作られた従来のセキュリティ対策は、独自の特性を持った OT と IoT のエコシステムに適用するには不十分です。 そのため、企業固有の要件に特化して作られたソリューションが必要になります。 この 3 回に分かれたブログシリーズの第 1 回と第 2 回では、DX 時代の企業の OT 資産と IoT 資産を保護する能力を制限する主な課題について明らかにしました。 今回の記事では、IT、OT、IoT の資産を完全に可視化するための 4 つの戦略と、Tenable のサイバーエクスポージャー管理プラットフォームがどのようにセキュリティ態勢を改善するかについて深く掘り下げます。

1. 資産の検出とリスクの監視

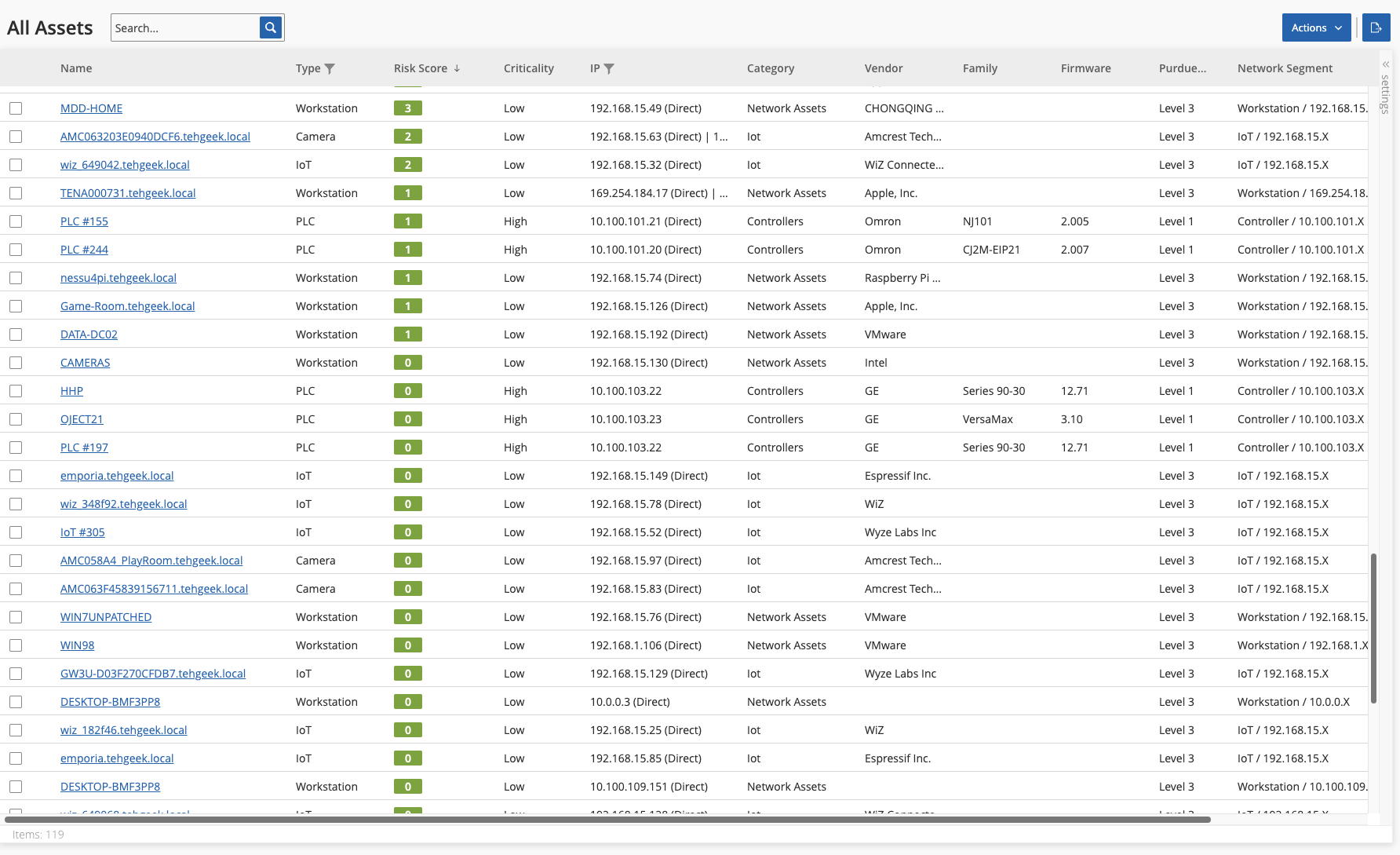

OT 環境と IoT 環境は、さまざまなデバイスで構成されており、管理手法や通信プロトコルも多種多様です。 これらの独自の要件に対処するには、検出や監視にパッシブなアプローチとアクティブなアプローチの両方を織り交ぜ、最新の正確なインベントリの作成を実現し、設定ミスや脆弱性のような資産に関連したリスクを特定する必要があります。

しかし、OT デバイスと IoT デバイスにはそれぞれ固有の特性があり、IT 資産用に設計された検出ツールを使って資産を検出しようとしても、結局エラーやメモリのオーバーロード、予期しないダウンタイムが発生する可能性があります。 こうした理由から、アップタイムと信頼性を維持するためには、OT 資産と IoT 資産を検出するために設計されたツールを使用する必要があります。

たとえば、ネットワークトラフィックをリッスンするパッシブ検出手法を用いると、OT 資産と IoT 資産の安全な特定が可能です。この方法では、ネットワーク通信をリッスンし、パターンを分析して、デバイスが存在しているかどうか判断します。 パッシブ検出には、新しいデバイスがネットワークに追加された際にそれを検出したり、周期的に表れては消える、リスクをもたらす可能性がある資産を検出したりするといった付加価値があります。 パッシブリスニングでは、資産固有の特性の一部を特定することもできるため、それらを特定して資産の詳細データの一部を入力するためにも使用できます。

ネットワーク上の IoT や OT の資産と、それらが持つ特性についての基本的な理解をもとに、特定の資産とやりとりするために設計されたネイティブ方式の通信を利用して、ファームウェアバージョンや設定の詳細、それに脆弱性、設定ミス、設定変更などによる資産のリスクといったさらなる資産の詳細を動的に検出することができます。

パッシブリスニングや定期的なアクティブクエリの実行によってネットワークを継続的に監視することで、組織はセキュリティ手法を、進化する脅威状況やネットワーク環境の変化に適応させることができます。

2. 資産インベントリとリスクの詳細の管理

資産の詳細情報は、組織全体のさまざまな機能をサポートするための重要な役割を果たしますが、これはセキュリティリスクの優先順位付けと修正を効果的に拡張するうえでも不可欠となります。 以下の主な特性と、そのセキュリティとの関連について詳しく説明します。

デバイスの情報

- デバイスの種類: デバイスの種類 (例: PLC、SCADA システム、 センサー、IoT デバイス) を識別し、ネットワーク内での機能や目的についてのインサイトを提供します。

- メーカーとモデル: デバイスのメーカーとモデルを知ることは、その仕様や機能、潜在的な脆弱性を知るのに役立ちます。

- ファームウェア/ソフトウェアのバージョン: ファームウェアまたはソフトウェアのバージョンの追跡は、既知の脆弱性を特定し、デバイスをセキュリティパッチによって最新の状態にするために不可欠です。

- シリアル番号: 一意の識別子をデバイスに割り当てることで、資産の追跡、資産の所有者の特定、管理が容易になります。

ネットワークの接続性

- IP アドレス: IP アドレスを記録することで、ネットワークのマッピングが可能になり、デバイスの接続性の監視や管理が容易になります。

- MAC アドレス: MAC アドレスは、ネットワーク上でデバイスを一意に特定するのに役立ち、アクセス制御やセキュリティの目的に使用できます。

- ポートの設定: デバイスがどのポートを使用しているかを把握することは、潜在的な攻撃経路の評価とネットワークアクセスポイントの保護に役立ちます。

- ネットワークセグメント: デバイスがどのネットワークセグメントに属しているかを特定することは、適切なセキュリティ制御や分離対策に役立ちます。

設定

- デフォルトの認証情報: デフォルトの認証情報や弱い認証情報が使用されているデバイスを特定することは、不正アクセスや認証ベースの攻撃がもたらすリスクの軽減に役立ちます。

- 設定パラメーター: 通信プロトコル、暗号化の設定、アクセス制御などのデバイスの設定を文書化することで、整合性が確保され、セキュリティ監査が容易になります。

- アクセス制御: デバイスの設定やデバイスとのやりとりができるアクセス権限を持っている人や、その所有する権限レベルを理解することは、セキュリティポリシーの適用や不正な変更の予防を徹底するうえで極めて重要です。

運用データ

- 稼働状況: デバイスの稼働状況を監視することで、その健全性、パフォーマンス、可用性についてのインサイトが提供されます。

- センサーのデータ: IoT デバイスについては、温度、湿度、圧力の測定値などのセンサーのデータを取得することが、稼働の監視や意思決定を行ううえで重要になる可能性があります。

- データフロー: データがデバイスによってどのように収集、処理、送信されるかを把握することは、データセキュリティリスクとコンプライアンス要件の評価に役立ちます。

物理的なロケーション

- 地理的なロケーション: デバイスの物理的なロケーションを把握することは、資産の追跡、管理、計画、そして物理的なセキュリティインシデントへの対応に役立ちます。

- 環境条件: 温度や湿度の状況、および危険な状況への暴露度合いなどの環境要因を文書化することは、デバイスの信頼性や寿命の評価に役立ちます。

ライフサイクルの情報

- インストール日: デバイスがいつインストールされたかを追跡することで、そのライフサイクルについてのインサイトが提供され、メンテナンスや交換のスケジュールの計画に役立ちます。

- 生産/サポート終了日: 生産やサポートの終了が近づいているデバイスを特定することにより、旧式のテクノロジーに関連するリスクを軽減するための対策を先行的に取れるようになります。

リスクとアクティビティの監視

- 脆弱性: 資産の既知の脆弱性を特定することは、Vulnerability Priority Rating (VPR) を決定するうえで有用です。

- ネットワークアクティビティ: トラフィックの発信源、種類、宛先、量を特定することは、宛先が外部であるなどの異常な通信を特定するうえで有用です。

- 対話: ネットワーク内で検出された対話を、発生した日時や関連する資産の詳細情報とともに特定することは、資産をマッピングするうえで有用です。

3. 攻撃経路の可視化によるリスクの優先順位付け

資産の詳細、リスクの情報、通信もまた、ネットワークのマッピングやリスクの優先順位付けをするうえで欠かせません。 OT 環境と IoT 環境における侵害は、大抵の場合脆弱な IT 資産に端を発しています。IT 資産が侵害された際にハッカーが昇格された権限を入手すると、ランサムウェアなどの攻撃を実行できるようになります。 悪用されるリスクの高い攻撃経路をマッピングして視覚化するには、資産の関係を理解することが極めて重要です。 最も重要な攻撃経路を特定するには、複数のパラメーターを考慮に入れ、リスクベースのアプローチを取る必要があります。 マッピングされると、資産のリスクレベル、攻撃経路の長さ、通信手法、外部と内部との接続性などの要素によって優先順位付けと修正の改善が可能になります。 そうすることで、たとえば外部ネットワークへのアクセスを最小化または削減できます。またはポートを閉じて、リスクエクスポージャーを高める一因となる、必要不可欠ではないサービスを取り除くことができます。

厳密に言えば、すべてのアイデンティティは管理すべき資産となります。しかし、ほとんどのドメイン固有のセキュリティツールには、アイデンティティやそれに関連するリスクを検出、可視化する機能が不足していると声を大にして言わざるを得ません。 たとえばそうしたツールは通常、弱いパスワードといった、過剰な権限につながる可能性のある、またはアイデンティティを悪用に対して脆弱なままにする設定ミスを特定できません。

特に OT の世界では、 資産のダウンタイムには高いコストがかかり、危険な労働条件や人命の損失にすらつながることもあるため、アイデンティティとリスクの可視性のギャップが持つ意味合いは非常に大きくなります。 OT/IoT のセキュリティツールや、包括的なサイバーエクスポージャー管理プラットフォームと統合できるアイデンティティのセキュリティツールは、クロスドメインの攻撃経路分析で必要なすべての資産の関連情報を供給できるので、大きな価値を持っています。 より詳しいインサイトについては、このブログシリーズの第 2 回の投稿「How To Secure All of Your Assets - IT, OT and IoT - With an Exposure Management Platform: The Importance of Contextual Prioritization (サイバーエクスポージャー管理プラットフォームで IT、OT、IoT すべての資産を保護する方法: 文脈を踏まえた優先順位付けの重要性)」をご参照ください。

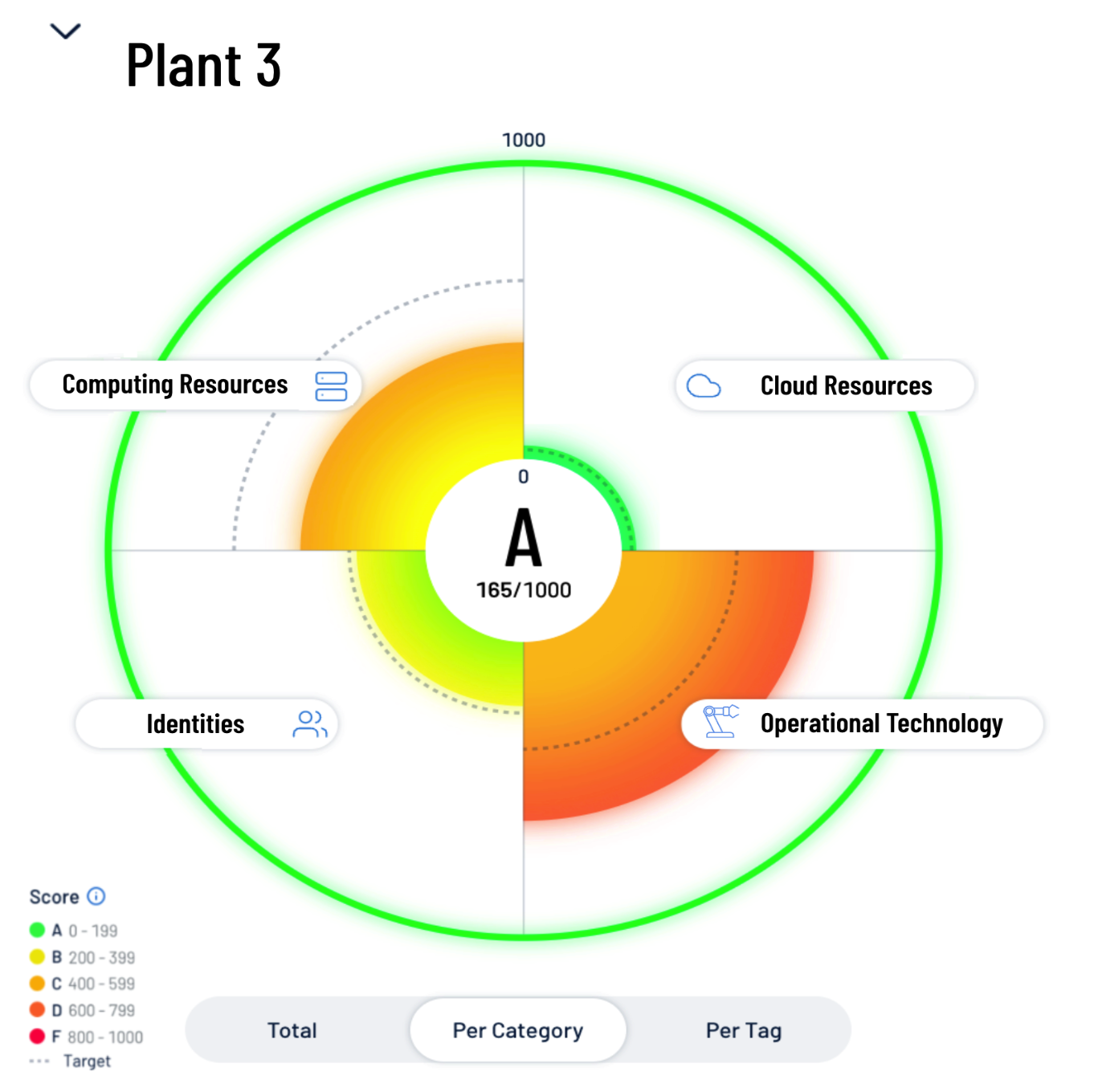

4. 資産のタグ付けによるビジネスエクスポージャーの定量化

第 2 回のブログで説明したように、Tenable One for OT/IoT 内の資産を論理的にグループ分けしてタグ付けする機能は、Asset Criticality Rating (ACR) を決定するうえで重要な要素となります。 デバイスの種類、メーカーやモデル、物理的なロケーション、ネットワークセグメントは、いずれもミッションクリティカルな OT 環境と IoT 環境に関連した資産のグループ化とタグ付けに使用できます。 たとえば、冷却装置を示すネットワークセグメントは、製造プラントの現場の一部である場合、それがカフェテリアの一部である場合とは対照的に、ACR を上昇させるために使用できます。 同様に、生産プラントにあるワークステーションは、ゲストネットワーク内の個人のノートパソコンよりも大きな被害をもたらす可能性があります。

Tenable One for OT/IoT の資産タグは、さまざまな資産グループを集約して、重要なビジネス機能に沿ったエクスポージャーカードを作成したり、あるビジネス機能の総合的な Cyber Exposure Score (CES) を決定したりするために使用することもできます。 同様に、OT 資産と IoT 資産が存在するネットワークセグメントと同じセグメントにアクセスする人間とマシンのアイデンティティは、同じエクスポージャーカードに紐づけることができます。 このようにして総合的なリスクが考慮され、リソースや投資の優先順位付けに使用されます。

アタックサーフェス全体にわたる完全な可視化

Tenable One for OT/IoT により、IT、OT、IoT の資産を含む DX 時代のアタックサーフェス全体の可視化、起こりうる攻撃を防ぐための取り組みへの注力、サイバーリスクの正確な伝達が可能となります。これにより、組織のビジネスパフォーマンス最大化を支援します。 このプラットフォームは、Tenable Research による高速で広範な脆弱性カバレッジを基盤として構築されており、IT 資産、クラウドリソース、コンテナ、ウェブアプリケーション、アイデンティティシステム、OT 資産、IoT 資産にわたる、最も広範な脆弱性カバレッジを提供します。また、包括的な分析機能によって、作業の優先順位付けとサイバーリスクの伝達を可能にします。

Tenable One for OT/IoT は以下を実現します。

- オンプレミス、クラウドを問わずすべての資産とその脆弱性を包括的に可視化し、資産がリスクにさらされている箇所を把握する。

- 生成 AI、業界最大の脆弱性のデータセット、エクスポージャーの文脈を使用して、脅威を予測し、攻撃を防ぐための取り組みに優先順位を付ける。

- エクスポージャーリスクを、明確な KPI やベンチマーク、実用的なインサイトとともに、ビジネスリーダーとステークホルダーに伝達する。

- IT 資産、クラウドリソース、コンテナ、ウェブアプリケーション、アイデンティティシステムにわたる最も広範な脆弱性カバレッジを活用する。

- サードパーティーのデータソースやツールと統合し、エクスポージャーの分析と修正を強化する。

Tenable One for OT/IoT は、組織をかつてのポイントソリューションや組織のサイロから脱却させ、OT と IoT のデバイスを含む DX 時代のアタックサーフェス全体にわたる IT 資産の完全な可視化と正確なインベントリ管理を実現します。

無料のコンサルティングとデモのスケジュール

Tenable One for OT/IoT がお客様の組織でどのように役立つかについては、当社の無料のコンサルティングをご予約ください。簡単な技術デモを行い、お客様のセキュリティプログラムと結果の改善をどのように支援できるのかについてご説明いたします。

Tenable One for OT/IoT について詳しくは、jp.tenable.com/products/tenable-one をご覧ください。また、本ブログでカバーされている内容を詳しくお知りになりたい場合は、当社のウェビナー「The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments (見えない橋: 相互接続した IT、OT、IoT 環境がもたらすリスクを認識する)」にご登録ください。

もっと詳しく

- サイバーエクスポージャー管理プラットフォームを使用して、IT、OT、IoT のすべての資産を保護する方法 (ブログ)

- サイバーエクスポージャー管理プラットフォームを使用して、IT、OT、IoT のすべての資産を保護する方法: 分脈を踏まえた優先順位付けの重要性 (ブログ)

- Tenable、IT、OT、IoT ドメイン全体にわたる画期的な可視化を実現し、攻撃手法とリスクの完全な判別が可能に (プレスリリース)

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments (IT、OT、IoT 環境の相互接続がもたらすリスクを認識する) (ウェビナー)

- Exposure Management

- OT Security

- SCADA