Proof-of-Concept Code Gives Standard Microsoft Exchange Users Domain Administrator Privileges (CVE-2019-0724, CVE-2019-0686)

新しく公開された「PrivExchange」権限昇格の概念実証コードは、プロトコルの欠陥と既定の構成を悪用して、標準のExchangeユーザーにドメイン管理者アクセスを許可します。

背景

Update February 12: Microsoft released updates for CVE-2019-0724 and CVE-2019-0686 to address this vulnerability.

Update February 6: Microsoft published a security advisory (ADV190007) that includes a Throttling Policy that will mitigate this vulnerability until a software update. Additionally, they noted that the vulnerability described in the blog post below only affects on-prem deployments of Microsoft Exchange. Microsoft notes in the advisory that this workaround might disrupt some functions in Outlook for Mac, Skype for Business Client, Apple Mail Clients and third-party applications.

以前に文書化されたプロトコルの弱点、 および、完全に修正プログラムが適用されたMicrosoft Exchangeの脆弱性は、公開さたPOCコードのため、現在注目を集めています。セキュリティ研究者Dirk-Jan Mollema氏によると、この脆弱性は 「おそらくADとExchangeを使用している組織の大部分に影響を与えます。」

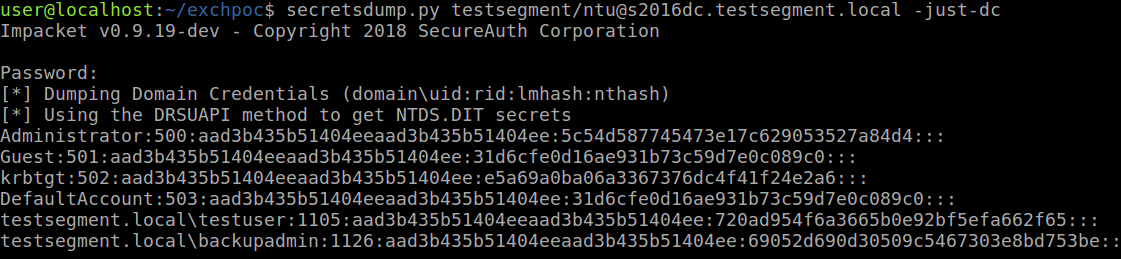

Githubに送信された概念実証コードを利用すると、標準のExchangeユーザーは、完全にパッチが適用されたMicrosoft Exchange 2016サーバーへのドメイン管理者アクセスを取得し、ドメインコントローラからドメイン資格情報をダンプすることができます。

脆弱性の詳細

この問題は単一の脆弱性ではなく、NT LAN Manager(NTLM)認証とExchange Serverの脆弱性に影響を与える、以前に公開された複数のプロトコルの脆弱性です。研究者のブログ:

- Exchange Serverのデフォルトの権限は高すぎる

- NTLM認証はリレー攻撃に対して脆弱

- Exchangeには、Exchangeサーバーのコンピュータアカウントを使った攻撃者を認証する機能がある

Mollemaには、同じネットワークセグメント内のユーザーの認証をExchange Webサービス(EWS)に中継し、その資格情報を使用してこの脆弱性を悪用する、認証されていない攻撃を可能にするスクリプトも含まれています。

緊急措置が必要

この問題は完全にパッチが適用されたMicrosoft Exchangeサーバに影響を与えると報告されていますが、マイクロソフトが推奨するものを含む以下の緩和策がセキュリティ研究者により推薦されています。

- ExchangeがDomainオブジェクトに対して持っている不要な高い特権を削除する(下記参照)。

- ライトウェイトディレクトリアクセスプロトコル(LDAP)署名を有効にし、LDAPチャネルバインディングを有効にしてLDAPおよびLDAPSへの中継を防止する。

- Exchangeサーバーが任意のポートでワークステーションに接続できないようにする。

- IISのExchangeエンドポイントで認証の拡張保護を有効にする(ただし、Exchangeバックエンドのエンドポイントでは無効にします。これにより、Exchangeは停止します)。NTLM認証とTLS接続を結び付け、Exchange Webサービスへの中継を防止するNTLM認証のチャネルバインドパラメータが検証されます。

- マイクロソフトによるCVE-2018-8581の脆弱性対策で説明されているように、Exchangeサーバーへのリレーバックを可能にするレジストリキーを削除する。(Tenableはこの脆弱性対策を提供しています)

- SMBへのクロスプロトコルリレー攻撃を防ぐために、Exchangeサーバー(およびドメイン内の他のすべてのサーバーとワークステーション)にSMB署名を強制する。

影響を受けているシステムの特定

この脆弱性を特定するためのNessusプラグイン一覧はこちらです。

Tenableは、以下の監査ファイルを使用して、https://www.tenable.com/downloads/auditで、サーバーメッセージブロック(SMB)署名およびNTLM v2の緩和策固有の構成監査チェックも行います。

CIS_DC_SERVER_2012_Level_1_v2.0.1.audit

CIS_DC_SERVER_2012_R2_Level_1_v2.3.0.audit

CIS_DC_SERVER_2016_Level_1_v1.0.0.audit

CIS_MS_2008_Server_Enterprise_v1.2.0.audit

CIS_MS_2008_Server_SSLF_v1.2.0.audit

CIS_MS_SERVER_2012_Level_1_v2.0.1.audit

CIS_MS_SERVER_2012_R2_Level_1_v2.3.0.audit

CIS_MS_SERVER_2016_Level_1_v1.0.0.audit

CIS_MS_Windows_10_Enterprise_Level_1_Bitlocker_v1.3.0.audit

CIS_MS_Windows_10_Enterprise_Level_1_v1.3.0.audit

CIS_MS_Windows_Server_2008_DC_Level_1_v3.0.1.audit

CIS_MS_Windows_Server_2008_MS_Level_1_v3.0.1.audit

CIS_MS_Windows_Server_2008_R2_DC_Level_1_v3.1.0.audit

CIS_MS_Windows_Server_2008_R2_MS_Level_1_v3.1.0.audit

DISA_STIG_Server_2008_DC_v6r40.audit

DISA_STIG_Server_2008_MS_v6r40.audit

DISA_STIG_Server_2012_and_2012_R2_DC_v2r12.audit

DISA_STIG_Server_2012_and_2012_R2_MS_v2r12.audit

DISA_STIG_Windows_10_v1r13.audit

DISA_STIG_Windows_Server_2016_v1r4.audit

詳細情報

現代のアタックサーフェスを総合的に管理するCyber Exposureプラットフォーム、Tenable.ioの詳細はこちら。Tenable.io Vulnerability Managementの60日間無料トライアルをお試し下さい。

- Vulnerability Management