ZoomのMac用クライアントにユーザーの許可なしに通話とウェブカメラが有効になってしまう脆弱性(CVE-2019-13450)が発見される

Zoomにゼロデイ脆弱性が発見されました。この脆弱性を突いてリモートでコードが実行される可能性があります。知っておくべき事柄は以下のとおりです。

背景

セキュリティ研究者のJonathan Leitschuhは、Mac用のZoomクライアントにおけるゼロデイを公開しました。この脆弱性を突くと、攻撃者はウェブカメラを有効にした状態でユーザーを強制的にZoom通話に参加させることができます。また、公開されたブログでは、この脆弱性がリモートコード実行攻撃(RCE)につながる可能性があると示唆しています。これは他の研究者により発見された可能性がありますが、まだ公開および確認されていません。この研究によると、MacにZoomクライアントがインストールされた場合、Webサーバーがポート19421で実行されます。

This Zoom vulnerability is bananas. I tried one of the proof of concept links and got connected to three other randos also freaking out about it in real time. https://t.co/w7JKHk8nZy pic.twitter.com/arOE6DbQaf

— Matt Haughey (@mathowie) July 9, 2019

分析

悪意のあるHTTP要求は、Zoom Macクライアントと共にインストールされたWebサーバーに送信され、被害者のウェブカメラを有効にした状態で、攻撃者とのビデオ通話を開始する可能性があります。ただし、これらの要求はユーザー設定を上書きすることはできません。そのため、ユーザーが自動ウェブカメラを無効にしている場合でも、通話に参加している可能性がありますが、ウェブカメラは有効になりません。また、研究者は、Tenableの研究者David Wellsにより発見されたZoomメッセージにおけるなりすましの脆弱性(CVE-2018-15715)をCVE-2019-13450CVE-2019-13450と組み合わせてRCE攻撃を実行する可能性があると述べています。

概念実証

アドバイザリブログには、次のコードが提供されています。攻撃者は、このコードを自らのサイトに埋め込み脆弱なユーザーとの通話を開始するおそれがあります。

And the following line enables the webcam for users with automatic video turned on:

ベンダー応答

Zoomは、開示に対する応答、および、今後の懸念を軽減し、ユーザーエクスペリエンスを向上するための追加情報を提供しました。また、Zoomは、研究者により報告されたサービス拒否(DoS)の脆弱性(CVE-2019-13449)は2019年5月(クライアントバージョン4.4.2)に修正されたことを指摘しています。

ソリューション

ZoomはMacクライアント(4.4.53932.0709)のアップデートをリリースしました。これによりWebサーバーが削除され、ユーザーはクライアントからZoomを完全にアンインストールすることができます。更新プログラムは、Zoomクライアントから適用できます。または、こちらから手動でダウンロードできます。また、Zoomは、来週末(7月12日)には更なる最新情報を提供する予定であると述べています。

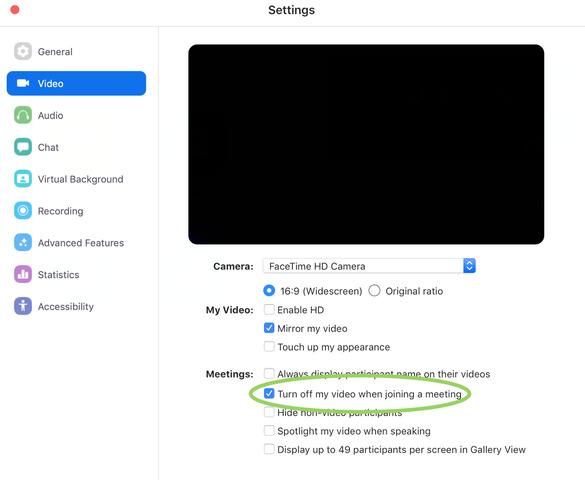

ユーザーは、次のようにZoomのユーザー設定で自動ビデオを無効にすることができます。

画像出典: Jonathan Leitschuh

影響を受けているシステムの特定

この脆弱性を特定するための Nessus プラグイン一覧は、リリースされる度にこちらに表示されます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、Tenable の詳細情報をご覧ください。Tenable.io60日間無料トライルを入手する。

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning