VMwareセキュリティアドバイザリー:ゲストマシンによりホスト上でコードを実行されるおそれがある脆弱性(CVE-2018-6981)が判明

VMwareは、初期化されていない2つのスタックメモリ使用率のバグに対するアドバイザリーを発表し、影響を受けるソフトウェアバージョンのパッチおよび更新プログラムをリリースしました。

背景

11月9日、VMwareはVMware ESXi、Workstation、およびFusionでゲストマシンによりホスト上でコードを実行されるおそれがある脆弱性に対処するためのセキュリティアドバイザリーを発表しました。この脆弱性は、セキュリティ研究者によって発見され、2018年10月下旬に上海で開催された年1回のセキュリティカンファレンスであるGeekPwn 2018で発表されました。この研究者は、GeekPwnを通じてVMwareに脆弱性を報告しました。

脆弱性の詳細

VMwareのセキュリティアドバイザリーによると、Chaitin TechのZhangyanyu氏は、VMwareで使用されているvmxnet3仮想ネットワークアダプタで、2つの初期化されていないスタックメモリ使用率のバグ(CVE-2018-6981およびCVE-2018-6982)を報告しました。VMwareは、この脆弱性はvmxnet3以外の仮想ネットワークアダプタには影響しないと報告しています。

CVE-2018-6981を悪用するとゲスト - ホスト間のエスケープが発生し、ゲストはホスト上でコードを実行できます。また、CVE-2018-6982を悪用するとホストからゲストに情報が漏洩する可能性があります。Chaitin Techは、エクスプロイトのビデオデモンストレーションを含むツイートで、VMware EXSiのゲストマシンからホスト上のルートシェルが奪取されるエクスプロイトはこれが初めてであると述べています。

緊急措置が必要

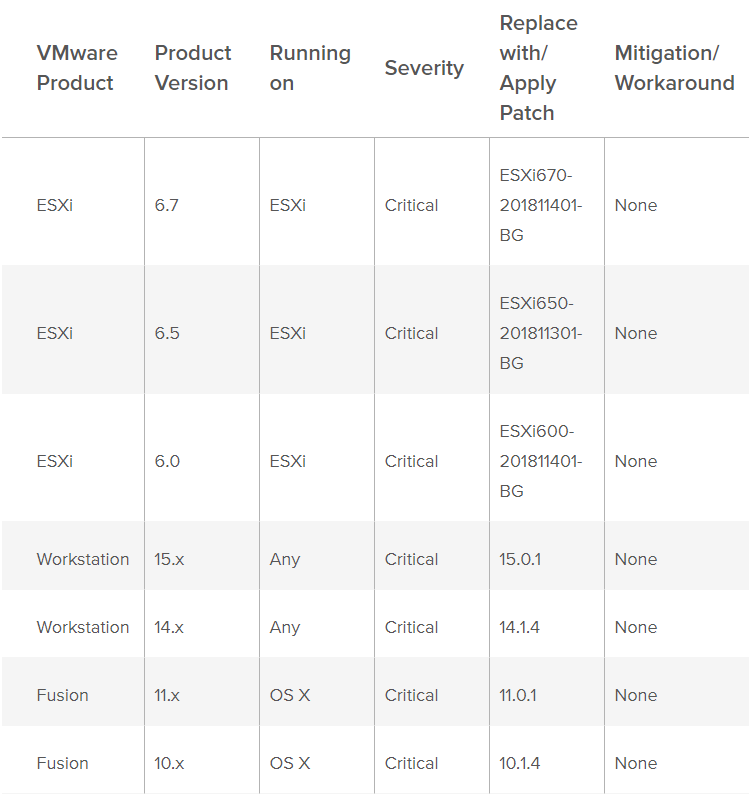

VMwareセキュリティアドバイザリーには、ユーザーおよび企業が利用できるパッチの詳細が含まれています。Tenableのセキュリティレスポンスチームは、VMware ESXiバージョンのパッチを適用し、以下の表を使用してVMware WorkstationとVMware Fusionをアップグレードすることを強く推奨します。

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点で こちら に表示されます。

詳細情報

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.io の詳細情報をご覧ください。今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Vulnerability Management

- Vulnerability Scanning