全般的な質問

-

Tenable Vulnerability Management とは何ですか?

-

Vulnerability Management は、ネットワークを完全に可視化して攻撃を予測し、重大な脆弱性に迅速に対応するためのリスクベースの脆弱性管理ソリューションです。継続的で常時接続型の検出と評価により、ネットワーク上の全資産と、そこに隠れた脆弱性を発見するのに必要な可視性が得られます。 組み込みの優先順位付け機能、脅威インテリジェンス、リアルタイムのレポートを使用することで、リスクを把握し、攻撃経路を未然に遮断できます。 最先端の Tenable Nessus テクノロジーをベースにしたクラウド管理製品であり、ネットワーク上の資産と脆弱性を完全に可視化できるので、リスクの迅速かつ正確な把握と、最初に修正すべき脆弱性の特定が可能になります。

Tenable Vulnerability Management は、Tenable のサイバーエクスポージャー管理プラットフォームである Tenable One に不可欠なコンポーネントです。 Tenable One は Tenable Vulnerability Management を基盤として構築されており、クラウドインスタンス、ウェブアプリケーション、Active Directory (AD) など、さらにはモバイルデバイス、仮想マシン、コンテナといった非常に動的な資産を含む、インフラ全体のセキュリティリスクに対する実用的なインサイトを提供します。 より良いサイバーリスク管理のために、アタックサーフェスの可視化、資産の重要度の評価、リスクベースのサイバーエクスポージャーのスコアリング、ピアベンチマークなどの追加の優先順位付け尺度や機能と、時間の経過に伴うリスク削減を追跡する機能も利用できます。

Tenable Vulnerability Management についてもっと詳しく知るには?

Tenable Vulnerability Management アプリケーションを評価するにはどうすればよいですか?

Tenable Vulnerability Management アプリケーションを購入するにはどうすればよいですか?

Tenableアプリケーションのライセンスは個別に購入できますか?

Tenable Vulnerability Management の価格設定とライセンスについて教えてください。

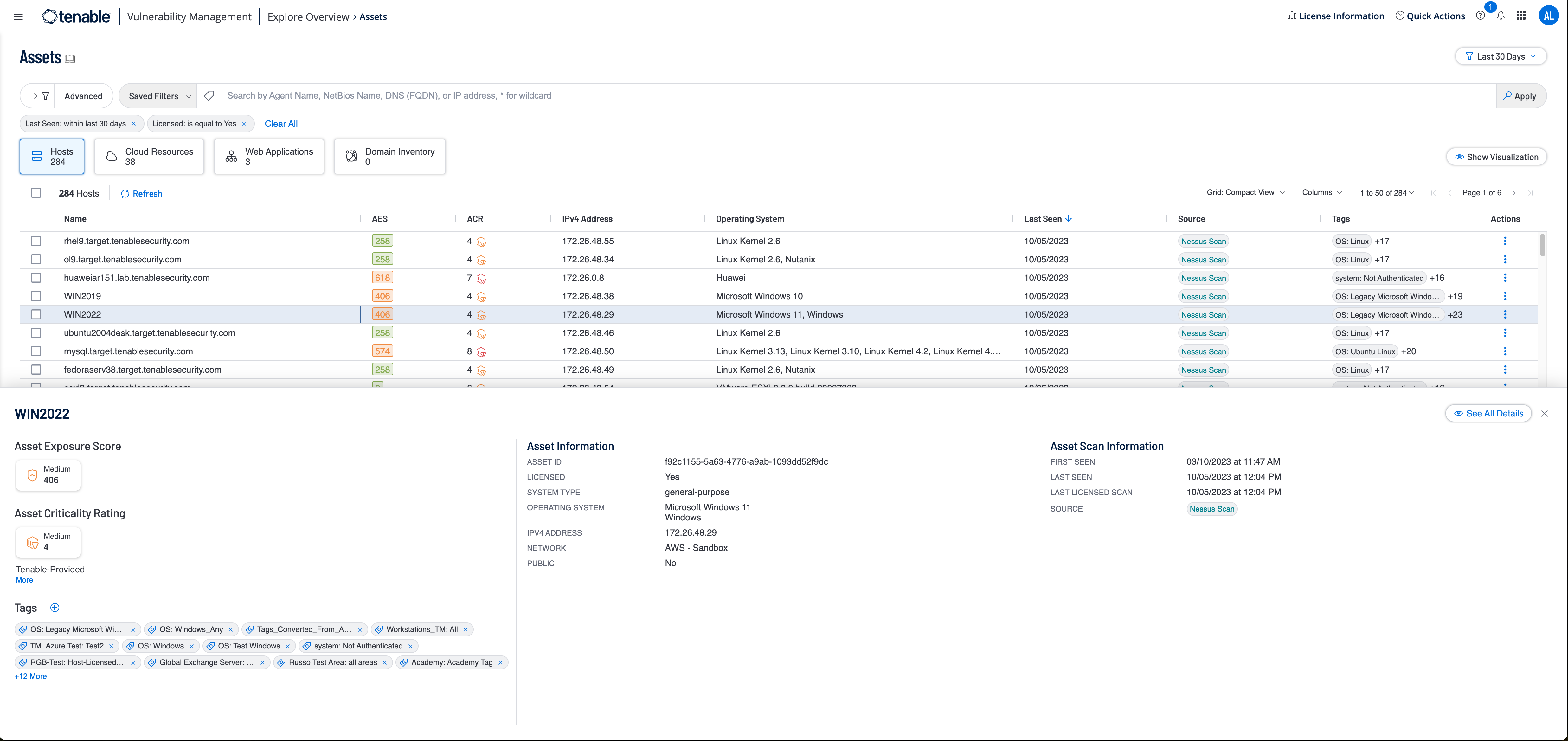

資産とは何ですか?

他の Tenable Vulnerability Management アプリケーションの価格とライセンスはどのようになっていますか?

Tenable は Tenable Vulnerability Management にサービスレベル契約 (SLA) を設定していますか?

Tenable Vulnerability Management に関するドキュメントはどこで見つけられますか?

クラウドからのスキャンに Tenable はどの IP を使用しますか?

Tenable Security Center と Tenable Vulnerability Management の両方を使用することはできますか?

Tenable Security Center から Tenable Vulnerability Management に移行できますか?

外部アタックサーフェス管理 (EASM) とは何ですか?

外部アタックサーフェス管理 (EASM) は Tenable Vulnerability Management に含まれていますか?

Tenable Web App Scanning とは何ですか?

Tenable Web Application Scanning の詳しい情報や評価版を入手できる場所を教えてください。

この製品は、ソースコードのスキャンや静的分析を実行しますか?

エラスティックな資産のライセンスに関する質問

エラスティック資産ライセンスとは、変化の激しい今日のIT環境に脆弱性管理ライセンスを対応させるために、Tenable Vulnerability Management に組み込まれた革新的なライセンスです。 エラスティック資産ライセンスによって、複数のIPアドレスを持つ資産やIPアドレスを変更した資産が二重にカウントされることを防止できます。また、使用しなくなった資産や意図せずスキャンされた資産などを含め、最近スキャンされていない資産のライセンスは自動的に回収されます。

Tenable Vulnerability Management のエラスティックな資産ライセンスとは何ですか?

エラスティック資産ライセンスの主な利点は次のとおりです。

- 膨大に増える IP の数ではなく資産の数に基づいて適正な数のライセンスを購入できます。

- お客様は使用しなくなった資産や意図せずスキャンされた資産からライセンスを回収するという、手間がかかる不正確な作業をする必要がありません。

- 資産に複数の IP アドレスが存在する場合でも、脆弱性が二重三重にカウントされて、脆弱性管理指標が誤った値になることはありません。

Tenable Vulnerability Management が管理する顧客の資産と脆弱性のデータを教えてください。

Tenable Vulnerability Management を使用している場合、ライセンスされている以上の資産をスキャンすることはできますか?

Tenable Vulnerability Management を使用している場合、ライセンスされている以上の資産をスキャンすることはできますか?

資産とは何ですか?

Tenable Vulnerability Management はどのようにして資産を特定しますか?

資産は IP とどう違うのですか?

資産数が IP 数よりも少なくなる傾向にあるのはなぜですか?

資産数の推定方法を教えてください。

どのようにして同一資産の多重カウントを防止しているのですか?

データセキュリティとプライバシーに関する質問

お客様のデータセキュリティとプライバシーは Tenable の最重要事項です。金融サービス機関、医療機関、小売業者、教育機関、政府機関などの多数のお客様が、Tenable を信頼して脆弱性データを当社のクラウドプラットフォームに託しています。

データのセキュリティとプライバシーには、顧客が自分のデータ以外のデータにアクセスできないようにすること、顧客以外、ハッカー、悪意のある者、または権限のない Tenable の代表者がアクセス、開示、コピー、またはアクセスできないようにすることが含まれます。そうでない場合、Tenable Vulnerability Management サービスに保存されている顧客データのプライバシーと保護を侵害することになります。

Tenable は、Tenable Vulnerability Management サービスの可用性と信頼性にも重点を置いています。セキュリティ管理が不十分だと、顧客のデータに対するリスクはなくとも、サービスの可用性に影響を与える問題が発生するおそれがあるためです。 また、Tenable Vulnerability Management の可用性を高め、攻撃や単純な障害や機能停止から保護し、お客様が常に使用できるようにするための措置を実装および実施しています。

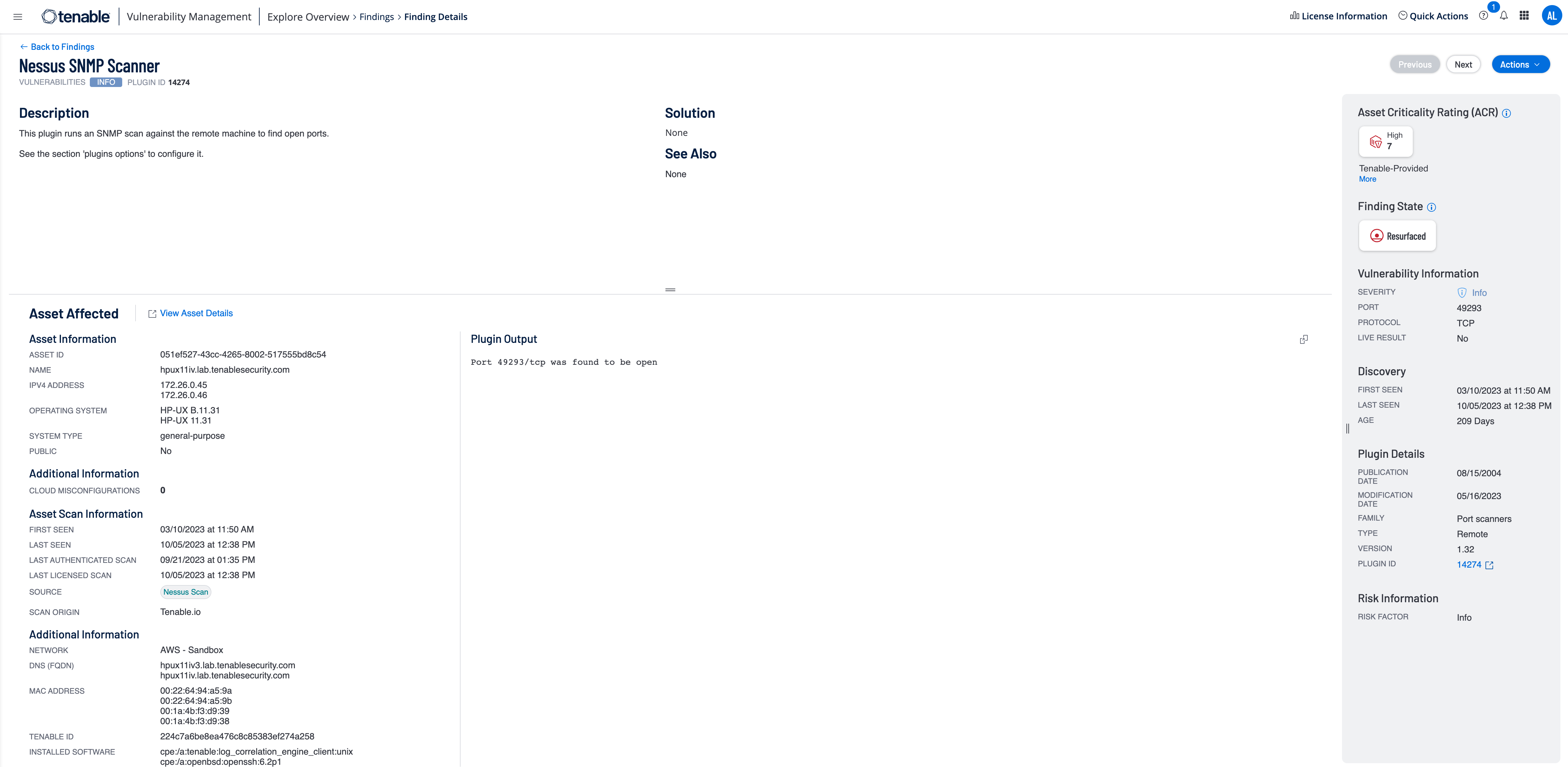

Tenable Vulnerability Management はどのような顧客データを管理していますか?

-

究極的には、Tenable Vulnerability Management がお客様のデータを管理する目的は 1 つです。資産と脆弱性を管理するための卓越したユーザーエクスペリエンスを提供して、環境を保護できるようにすることです。そのために、Tenable Vulnerability Management は次の3つのカテゴリのお客様データを管理します。

- 資産と脆弱性のデータ

- 環境のパフォーマンスデータ

- 使用状況データ

Tenable Vulnerability Management が管理する顧客の資産と脆弱性のデータを教えてください。

Tenable は顧客データを分析または使用しますか?

Tenable Vulnerability Management では、どのような健全性およびステータスデータが収集されますか?

ユーザーは正常性と状態のデータ収集をオプトアウトできますか?

Tenable Vulnerability Management では、どのような使用状況データが収集されますか?

使用状況データの収集はオプトアウトできますか?

収集された顧客データはどこにありますか?

Tenable Vulnerability Management は将来さらに多くの国をサポートする予定ですか? その場合、その予定を教えてください。

元のリージョン以外の AWS リージョンにデータを保存することはできますか?

特定の場所 / 国にデータを強制的に保存することはできますか?

Tenable Vulnerability Management 内で顧客データはどのように保護されますか?

Tenable では安全な開発を行うためにどのような方法を取っていますか?

どのようなユーザーアプリケーションセキュリティが施されていますか?

顧客データはどのように保護されますか?

データはどのように暗号化されますか?

自分のキーをアップロードできますか?

自分のキーをアップロードできますか?

Tenable は、Privacy Shield や CSA STAR などのプライバシーまたはセキュリティに関する認定を既に受けていますか?

個人情報(Personally Identifiable Information: PII)はどのように保護されますか?

顧客データは分離されますか?

Tenable Vulnerability Management を保護するセキュリティ制御は何ですか?

Tenable Vulnerability Management センサーはどのように保護されていますか?

Tenable Vulnerability Management の可用性はどのように管理されますか?

データはどこで複製されますか?

どのようなディザスターリカバリー機能を備えていますか?

顧客データには誰がアクセスできますか?

ユーザー役割とアクセス許可はどのように管理されますか?

Tenable スタッフは顧客のデータにアクセスできますか?

権限の借用機能を使用できるのは誰ですか?

権限の借用アクティビティはログに記録されますか?

Tenable が技術上の問題をトラブルシューティングするときにデータが国外に出ることはありますか?

Tenable サポートスタッフは顧客の内部ネットワークにアクセスできますか?

顧客データは Tenable Vulnerability Management 内にどのくらいの期間保持されますか?

アクティブなスキャンデータの保存期間を教えてください。

顧客が Tenable Vulnerability Management サービスを中止した場合、データはどのくらいの期間保持されますか?

PCI 関連のデータの保存期間を教えてください。

Tenable Vulnerability Management の使用状況データはどのくらいの期間保持されますか?

Tenable Vulnerability Management はコモンクライテリア認定を取得していますか?

データが保存される国をユーザーが選択することはできますか?

データは特定の国内で複数の場所に存在するのですか?

PCI DSS - データセキュリティ規格準拠の検証プロセスをASVスキャンで最適化

PCI ASVとは?

PCI ASVとは、四半期ごとに外部脆弱性スキャンを実行することを義務付ける、ペイメントカード業界(Payment Card Industry: PCI)のデータセキュリティ基準(Data Security Standard: DSS)の「要件とセキュリティ評価手順」の要件11.2.2のことです。この脆弱性スキャンは認定スキャンベンダー(Approved Scanning Vendor: ASV)による実施(または証明)が必要とされています。ASVとは、PCI DSS要件11.2.2の外部スキャン要件に準拠した検証を行うための一連のサービスとツール(「ASVスキャンソリューション」)を有する組織です。

ASV スキャンの対象となるのはどのシステムですか?

-

PCI DSS では、カード会員のデータ環境に含まれている、スキャンユーザーが所有または使用する外部アクセス可能な (インターネットに接続した) すべてのシステムコンポーネント、およびカード会員のデータ環境につながるすべての外部接続システムコンポーネントの脆弱性スキャンを行うことを義務付けています。

ASV プロセスとは?

ASV スキャンが必要とされる頻度は?

認定スキャンベンダー (ASV) と認定セキュリティ評価機関 (Qualified Security Assessor: QSA) の違いとは?

Tenable PCI ASVソリューションに関する資格等

Tenable は PCI 認定の ASV ですか?

-

はい。Tenable は、加盟店とサービスプロバイダーのインターネット接続環境 (カード会員データの保存、処理、転送に使用される環境) の外部脆弱性スキャンを検証する認定スキャンベンダー (ASV) の資格を有しています。 ASV 認定プロセスは、3 つの部分で構成されています。最初の部分には、ベンダーとしての Tenable Network Security の認定が関係します。2 番目の部分に関係するのは、リモートの PCI スキャンサービスを実行する Tenable 従業員の認定です。 3 つ目の工程は、Tenable リモートスキャンソリューション (Tenable Vulnerability Management および Tenable PCI ASV) のセキュリティテストで構成されます。

Tenable は認定スキャンベンダー (ASV) として実際にスキャンを実行しますか?

データ主権

Tenable PCI ASV は EU のデータ主権要件に準拠していますか?

-

脆弱性データは EU DPD 95/46/EC データではないため、データの保管場所に関する要件は規制当局ではなくお客様に依存します。EU 加盟国政府組織にデータ保管場所に関する独自の要件が存在する可能性がありますが、それらの要件は事例ごとに評価する必要があり、多くの場合 PCI-ASV スキャンにとって問題ではありません。

Tenable Vulnerability Management ASV 価格/ライセンス/購入

Tenable Vulnerability Management には PCI ASV ライセンスが含まれていますか?

-

はい。Tenable Vulnerability Management には、単一の一意の PCI 資産に対する PCI ASV ライセンスが含まれています。一部の組織は、支払い処理機能を外注するなどして、PCI の対象範囲の資産を限定することに尽力してきました。このようなお客様は、ほぼ間違いなく「PCI ビジネスに携わっていない」と考えられるため、Tenable は購入とライセンス交付を簡略化しました。 お客様は 90 日ごとに資産を変更できます。

Tenable PCI ASV のライセンスの適用方法は?

Tenable PCI ASV のライセンスが、インターネットに接続した顧客の PCI 資産数に応じて適用されないのはなぜですか?

ユーザーが四半期あたりに送信できる証明の数は?

トライアル/評価版のユーザーが Tenable PCI ASV を評価することはできますか?

Tenable Vulnerability Management の導入を始める

当社のインフラ全体のセキュリティリスクに対する実行可能なインサイトが必要だったのですが、それを Tenable のソリューションが提供してくれることを発見しました

- Tenable Vulnerability Management

Tenable Vulnerability Management のデモを見る

こちらのフォームにご連絡先をご記入ください。営業担当者がすぐにご連絡いたします。