エージェント型とエージェントレス型の比較: パブリッククラウド環境に適したソリューションはどれか?

クラウドシステムにセキュリティ上の問題がないかスキャンする際は、インスタンスで実行中の内容、インスタンスの稼働時間、インスタンスがエージェントを実行できるかどうかや管理者認証情報でアクセスできるかどうかに応じて、複数の方法でスキャンを実施できます。 ネットワークスキャン、インストールされたエージェント、パブリッククラウド API はいずれも調査結果を報告できますが、トレードオフがあります。 Tenable Cloud Security コーヒーブレイクシリーズの最近のエピソードでは、各アプローチと適切なユースケース、Tenable Cloud Security がどのように役立つかについてお伝えしました。

企業のサイバーセキュリティ責任者の方は、所有するあらゆる種類のシステムに弱点がないかスキャンすることの難しさを十分すぎるくらいご存じでしょう。 所有するシステムがノートパソコン、ベアメタルサーバー、オンプレミスの仮想マシンのいずれであっても、すべてのユースケースに最適な単一のアプローチというものはありません。

同じことがパブリッククラウド環境にも当てはまります。 ネットワークスキャン、インストールされたエージェント、パブリッククラウド API はいずれも調査結果を報告できますが、トレードオフがあります。 Tenable のクラウドセキュリティコーヒーブレイクシリーズの最近のエピソードでは、Tenable のシニアクラウドセキュリティエンジニアである Ryan Bragg と対談して各アプローチについて意見を交わしました。

クラウド脆弱性管理とは?

脆弱性管理、およびエージェント使用とエージェントレス化の長所と短所の話になると、脆弱性特定のためにクラウドインスタンスのベースオペレーティングシステム (多くの場合 Linux と Windows) をスキャンすることが焦点になります。 脆弱性管理の手法は数十年前に遡りますが、パブリッククラウドのワークロードをスキャンする際にはさまざまな考慮事項があります。

長時間稼働する仮想マシンでは、ネットワークスキャンの実施や、Tenable の Nessus やクラウドベンダーエージェント (Amazon Web Services (AWS) の Systems Manager Agent (SSM)) などのエージェントのインストールは、特定のケースにおいて完璧に効果を発揮します。 ネットワークスキャンとエージェントは、セキュリティチームが問題の特定と修正に使用できるシステムテレメトリーを提供します。

しかし、仮想マシンの稼働時間が短いことが多いクラウド環境では、エージェントは理想的ではありません。 その多くが長時間稼働しないクラウドワークロードでは、エージェントによって、望ましくないオーバーヘッドと複雑さが増す可能性があります。

「どのアプローチにも長所と短所があります。 すべてのユースケースに対して単一のアプローチを推奨することはまずありません。というのも、結局は「特定のユースケース内で脆弱性データを取得するための最良のアプローチは何か?」というところに行きつくからです」と Bragg は言います。

パブリッククラウドでのネットワークスキャン

まずネットワークスキャンから始めましょう。 これが最適なのは、OS レベルの認証情報をセキュリティチームが利用できるパブリッククラウド仮想マシンであり、すべてのポートとプロトコル上でターゲットにスキャナーが到達することがファイヤーウォールとセキュリティの規則で許可されているケースです。 この種のマシンは、大規模で長時間稼働するインスタンスである傾向があります。

ネットワークスキャンは包括的なものですが、各ターゲットのパフォーマンスに影響を与える可能性があります。 ネットワークスキャンを機能させるには、Nessus スキャナーアプリケーションをホストする別個の仮想マシンをセットアップする必要があります。これは通常、各仮想プライベートクラウド (VPC) 内で行われるため、その VPC および仮想ネットワーク (VNET) 内のクラウド仮想マシンにスキャナーはアクセスできますが、VPC/VNET は隔離のバリアとして機能し続けます。

ネットワークスキャナーには、各ターゲットにアクセスするための管理者認証情報も必要です。 この情報がない場合、スキャン結果はシステムの外観に限定されることになり、その主な構成要素は、システムがリッスンしているポート (22、443 など)、各オープンポートの背後にあるサービスバージョン、フィンガープリントのオペレーティングシステムバージョンです。

ネットワークスキャンのユースケース:

- 管理者認証情報の共有と使用が可能な、大規模で長時間稼働する仮想マシン

メリット:

- 管理者認証情報が提供された場合には最も包括的なスキャンタイプである

- エージェントの導入が不要

- エージェントを持たない、あるいはサポートできないデバイス (すなわちネットワークデバイス) をサポート

デメリット:

- 包括的な結果を提供するためには、各ターゲットの管理者認証情報が必要

- ネットワークスキャナーの仮想マシンは、通常は VPC/VNET ごとにクラウドアカウント内に導入する必要があり、コストがかかる

- スキャンがターゲットのパフォーマンスに影響を及ぼす可能性がある (調整は可能)

- 完全に開放されたポートでスキャナーからスキャンターゲットにアクセスする必要がある

- ターゲットは、スキャン時に実行中かつ使用可能でなければならない

パブリッククラウドでのエージェントベースのスキャン

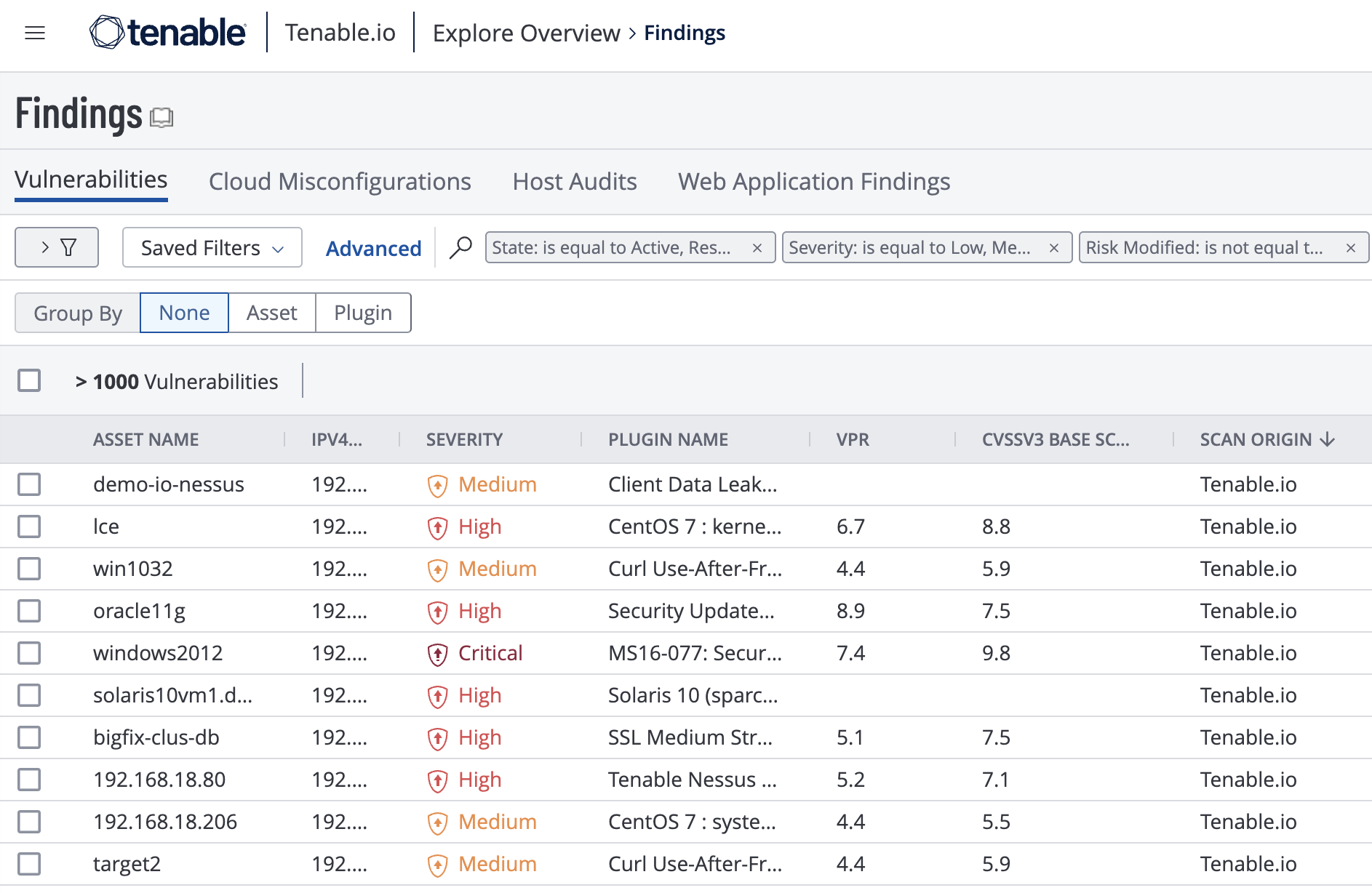

ネットワークスキャンを選択できない場合、多くのセキュリティチームはエージェント利用に踏み切ります。 エージェントは稼働中の各仮想マシン内で実行されて、調査結果を報告します。 Tenable ユーザーは、オンプレミスで使用するのと同じ Nessus Agent を使用する可能性があり、Tenable.io の [Findings] ダッシュボードに脆弱性データが流れ込みます (以下参照)。

ユーザーは、代わりに AWS の SSM などのクラウドベンダーエージェントを利用することもできます。 これらのエージェントも、各ターゲットシステム上にインストールする必要があり、Tenable.io にテレメトリーを提供するように設定できます。 このアプローチは、Tenable の Frictionless Assessment (摩擦のない評価) 機能で使用されます。

「クラウドサービスプロバイダには、クラウドネイティブツールで使用する情報を収集するための独自のエージェントがあります」と Bragg は述べます。

このアプローチは、セキュリティチームがエージェントは許可されるが OS 認証情報は許可されていない、大規模な仮想マシンで有効です。 上述のネットワークスキャンのシナリオとは異なり、個別のスキャナーノードを導入する必要がないため、複雑さが軽減されます。

エージェントスキャンのユースケース:

- OS レベルの認証情報がセキュリティチームに提供されていないが、マシン所有者によりエージェントのインストールが許可される大規模なパブリッククラウド仮想マシン

- ファイヤーウォールとセキュリティの規則により、すべてのポートとプロトコルを介したスキャンターゲットへのスキャナーの到達が阻止されるパブリッククラウド仮想マシン

メリット:

- スキャナー仮想マシンの導入と管理が不要

- VPC/VNET ごとにスキャナー仮想マシンを導入する場合との比較でコスト減

- 認証情報の管理が不要

- スキャンターゲットへのアクセスに際して、ネットワークレベルで最小権限の原則を維持

デメリット:

- エージェントは必須であり、管理が必要

- システムオーバーヘッド

- エージェントにはエージェントマネージャーへの接続性が必要 (通常はアウトバンド TCP:443)

- 一時的なワークロードには適さない

- ターゲットは、実行中かつ使用可能でなければならない

パブリッククラウドでのエージェントレススキャン

今日、クラウドセキュリティの進化により、エージェントレス評価と呼ばれるものが登場しました。 その名のとおり、このアプローチでは、サードパーティ製やクラウドベンダー提供のネットワークスキャナーもエージェントも使用しません。 代わりに、このアプローチでは、クラウドベンダーのパブリック API を使用して仮想マシンのソフトウェア部品表に関する情報を収集してから、その収集した情報に基づいて評価を実施します。

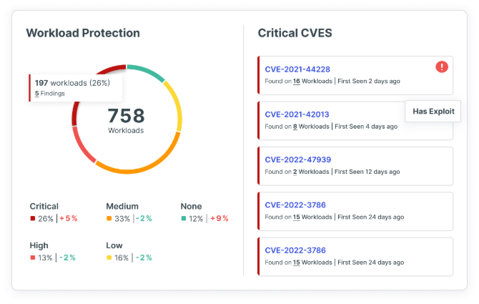

これは真のクラウドネイティブアプローチであり、エージェントベースのスキャンとは異なり、すべてのクラウド仮想マシンとその欠陥を自動的に可視化できます。 Tenable Cloud Security with Agentless Assessment does this by scanning snapshots of each virtual machine. 必要なのは、企業全体で 1 つの AWS または Azure の読み取り専用アカウントのみです。

エージェント型アプローチとは異なり、この方法でスキャンされる仮想マシンは、エージェントにリソースを提供できるほど大規模である必要はありません。 稼働中の仮想マシンはスキャンされず、そのスナップショットのみがスキャンされます。 OS レベルの認証情報もポートアクセスも必要ないため、このアプローチは拡張性に優れ、パブリッククラウドでの脆弱性管理対策の確立に伴う運用オーバーヘッドが大幅に削減されます。

以下に示す脆弱性の調査結果は、このエージェントレス型アプローチを使用して収集、分析されたものです。

Agentless assessment use cases:

- OS レベルの認証情報がセキュリティチームに提供されず、マシン所有者によりエージェントのインストールが許可されないパブリッククラウド仮想マシン。スナップショットが利用可能または取得可能

- 一時的なパブリッククラウド仮想マシン

メリット:

- クラウドネイティブで API 駆動型

- スキャナーやエージェントの導入と管理が不要

- 拡張しやすい

- 認証情報が不要

- あらゆる規模の仮想マシンで動作可能

- 仮想マシンへの影響なし

- スキャナー仮想マシンが不要なため、コスト削減が可能

- クラウドネイティブアイデンティティを介したアクセス付与

- スナップショットが使用可能である限り、停止している仮想マシン上で利用可能

To learn how Agentless Assessment works for AWS, check out this blog.

- Cloud