サイバーセキュリティスナップショット: CISA、重要インフラ組織に対してランサムウェアグループが悪用する可能性のある脆弱性を特定

本ブログでは、CISA (Cybersecurity and Infrastructure Security Agency、サイバーセキュリティ・インフラストラクチャセキュリティ庁) の新しいプログラムをご紹介します。このプログラムを使用して、重要インフラ企業はランサムウェア攻撃に関連する脆弱性を排除することができます。 LockBit 3.0 に関する最新の米国政府勧告についても取り上げます。 さらに、英国のサイバーエージェンシーがユーザーに ChatGPT への注意を呼びかけている理由も探ります。 その他。

週末の 3 月 17 日時点で関心の高かった 6 項目を詳しく見ていきましょう。

1 - 重要インフラ企業をランサムウェア攻撃から保護する CISA プログラム

米国 CISA (Cybersecurity and Infrastructure Security Agency、サイバーセキュリティ・インフラストラクチャセキュリティ庁) は、重要インフラへのランサムウェア攻撃を低減する取り組みを強化しています。

CISA の新しい Ransomware Vulnerability Warning Pilot (RVWP) プログラムでは、インターネットに接続している重要インフラ企業の資産を詳しく調査し、ランサムウェア攻撃者に狙われやすい脆弱性を検出した場合は企業に注意を呼びかけます。

CISA は今週、このプログラムを発表する中で、同庁が「既存のサービス、データソース、テクノロジー、権限」を使用して脆弱な資産を特定すると述べました。

今年初め、第 1 弾の RVWP 通知において、CISA は 93 社の重要インフラ企業に対し、Microsoft Exchange インスタンスに ProxyNotShell の脆弱性があることを警告しました。CISA の RVWP 通知は E メールと電話で行われ、受け取り側の重要インフラ企業での操作は不要です。

「CISA は、RVWP からタイムリーで実用的な情報を入手し、米国企業に影響を与える破壊的ランサムウェアインシデントの拡大を直接防ぐことができます」(Eric Goldstein 氏、CISA の サイバーセキュリティ担当エグゼクティブアシスタントディレクター)

数週間前、CISA レッドチームは「サイバー態勢が整っている」米国の大手重要インフラ企業にシミュレーション攻撃を仕掛け、スピアフィッシングメールなど様々な手法を使ってネットワークの侵害に成功しました。

詳細については、RVWP プログラムに関する CISA の解説のほか、The Record、CyberScoop、GCN、SC Magazine、NextGov の記事を参照してください。

動画

Tenable.ot セキュリティスポットライト - エピソード 1: ランサムウェアのエコシステム (Tenable)

国内のエネルギー企業はどのようにランサムウェア攻撃に対抗しているか (CISA)

2 - FBI が重要インフラへのランサムウェア攻撃を注視

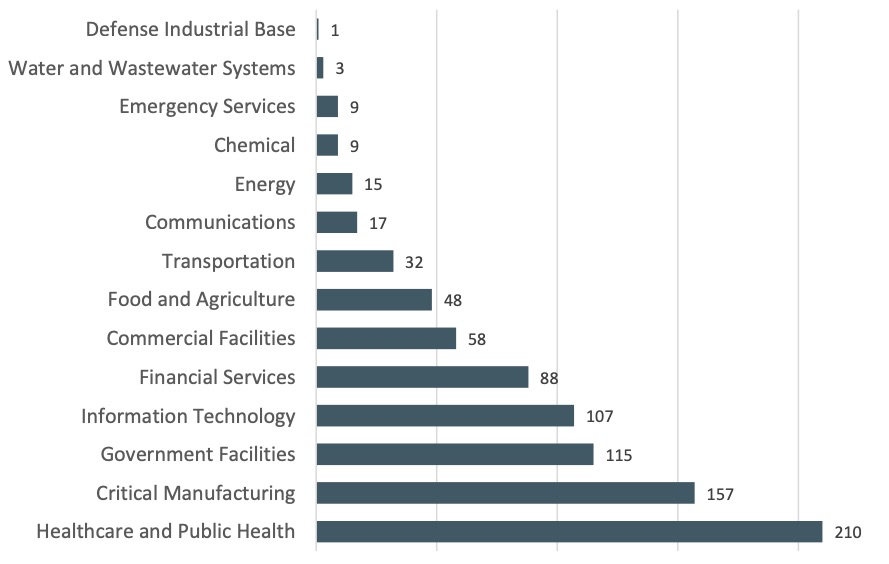

次に、ランサムウェアに関する FBI (Federal Bureau of Investigation、連邦捜査局) の報告を詳しく見ていきましょう。それによると、ランサムウェア攻撃は 2022 年に 16 の重要インフラ分野のほぼすべてに損害を与え、最も被害が大きかったのは医療 / 公衆衛生と重要製造業でした。

以下に示す FBI の 2022 年度版「インターネット犯罪レポート」は、インターネット犯罪苦情センター (IC3) に報告されたサイバーインシデントに基づいています。

ランサムウェアの被害を受けたインフラ分野

(出典: FBI の 2022 年度版「インターネット犯罪レポート」、2023 年 3月

攻撃者が重要インフラ企業に対して使用したランサムウェア亜種は、主として LockBit、ALPHV/BlackCat、Hive でした。

ランサムウェアの被害報告全体でみると、2022 年は IC3 に約 2,400 件の報告が寄せられ、調整済み損失額は 2021 年から減少して約 3,400 万ドルでした。ただし、ランサムウェアインシデントの件数や金銭的損失はもっと大きかったと考えられます。FBI によると、攻撃の多くは報告されず、報告されたとしても多くの場合、被害者は推定損失額を FBI に伝えていません。

「したがって我々は、一般国民と我が国の経済にとって、ランサムウェアは依然として深刻な脅威であると見なしています」(FBI レポート)

レポートでは、ランサムウェアのリスクを軽減するために、以下のような共通認識を持つことを推奨しています。

- オペレーティングシステムとソフトウェア全般を最新の状態にする。

- ユーザートレーニングやフィッシング演習を実施する。

- Remote Desktop Protocol (RDP) をセキュリティで保護し監視する。

- オフラインのデータバックアップを作成する。

レポートのその他の調査結果は次のとおりです。

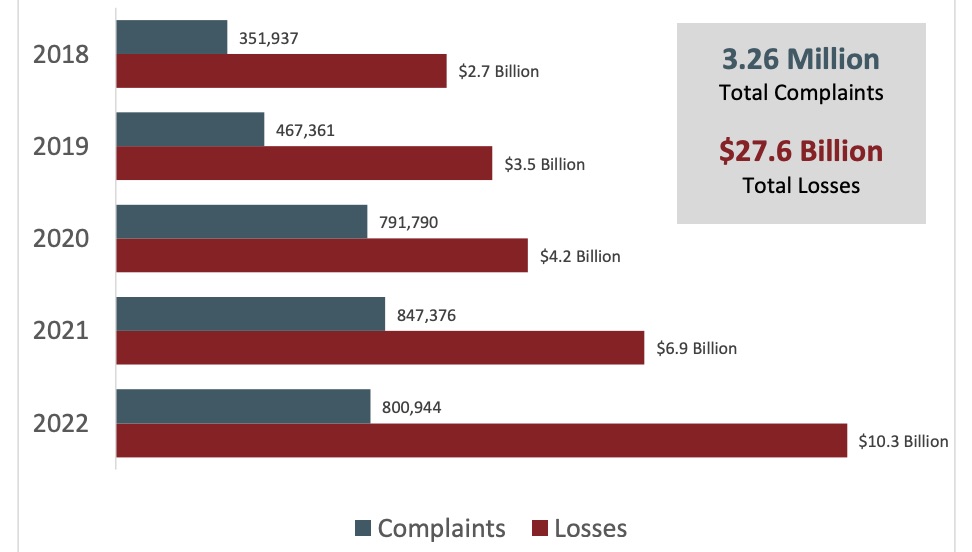

- 全体的に見ると、2022 年のインターネット犯罪被害報告は 5% 減少して 80 万件超でしたが、潜在的な損失合計額は 2021 年の 69億ドルから 103 億ドルに急増しました。

- 金銭的損失のカテゴリでは、投資詐欺が最上位を占め、約 30,500 人の被害者が 33 億ドルの損失を被りました。これは 2021 年から 127% の増加です。これらの損失の大半は暗号通貨投資詐欺が占め、その金額は 183% 増加の 25 億 7,000 万ドルです。

- 2 位はビジネスメール侵害 (BEC) で、調整済み損失が約 27 億ドル、被害者はおよそ 22,000 人でした。

- 犯罪タイプでは、フィッシングが被害者数 30 万人超で圧倒的 1 位、その次に個人データ漏洩 (約 59,000 人) が続きます。

過去 5 年間の被害報告と損失額

(出典: FBI の 2022 年度版「インターネット犯罪レポート」、2023 年 3月

詳細についてはレポート全文、暗号通貨投資詐欺に関する FBI の警告のほか、Help Net Security、SC Magazine、The Wall Street Journal、Bank Info Security の記事を参照してください。

3 - CISA: LockBit 3.0 への注意喚起

ランサムウェアについてさらに見ていきましょう。CISA、FBI、Multi-State Information Sharing & Analysis Center (MS-ISAC) は今週、LockBit 3.0 の障害の痕跡 (IOC) と技術・戦術・手順 (TTP) に関する勧告を共同で発表しました。LockBit 3.0 は、旧バージョンよりも「モジュール化と回避技術がさらに高度化」しています。

この勧告では、LockBit 3.0 が Ransomware-as-a-Service (RaaS) モデルを使って動作しており「広範囲なビジネスと重要インフラ企業」への脅威となっているとして、LockBit 3.0 の最新バージョンに関する技術分析と推奨される軽減策を詳細に説明しています。

ランサムウェアの詳細については、以下の Tenable リソースを参照してください。

- 脅威状況レポート (2022 年)

- FBI and CISA Release Cybersecurity Advisory on Royal Ransomware Group (FBI と CISA が Royal ランサムウェアグループに関するサイバーセキュリティ勧告を発表) (ブログ)

- ランサムウェアのエコシステム (レポート)

- Understanding the Ransomware Ecosystem (ランサムウェアのエコシステムを理解する) (ブログ)

- Tenable’s Ransomware Ecosystem Report (Tenable のランサムウェアエコシステムレポート) (オンデマンドウェビナー)

- The Ransomware Ecosystem: In Pursuit of Fame and Fortune (ランサムウェアのエコシステム: 名声と富の追求) (ブログ)

4 - Google サーベイ: サイバー専門家はクラウドによるセキュリティの向上を期待

クラウドへの移行は複雑な作業とリスクを伴いますが、セキュリティを大幅に改善する機会をサイバーチームに与えてくれます。

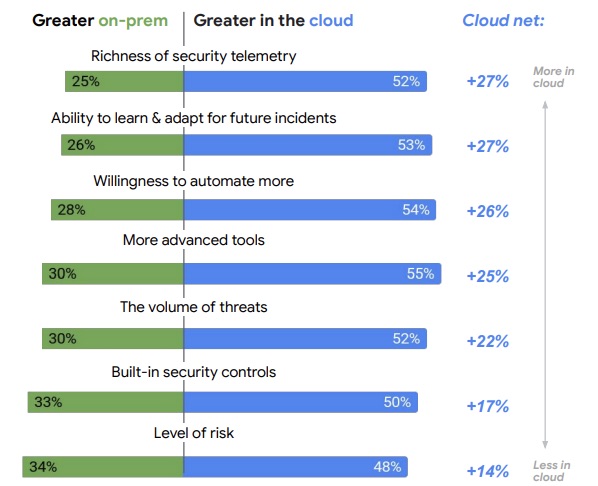

以下の図は最新の Google レポートの主な調査結果です。この調査は、北米で 400 人のセキュリティリーダーとセキュリティ運用担当者を対象に行われました。

詳しく見てみると、クラウドセキュリティはオンプロミスセキュリティよりも難しい (37%)、またはリスクが大きい (48%) と考えている回答者が多くいました。ただし大多数の回答者が、優れたテレメトリや自動化機能により、クラウドはセキュリティ強化のための大きな機会を与えてくれると答えています。

クラウドと オンプレミスの違い

出典: Google の「State of Cloud Threat Detection and Response Report」(クラウド脅威検出および対応の現状に関するレポート)、2023 年 3 月

このレポートは、サイバー専門家がクラウドコンピューティングの技術を高める必要があることも示しています。回答者の 63% が SecOps チームの人員が十分であると答える一方、82% はパブリッククラウドに関する自社のスキルを強化すべきであると感じています。

このレポートは Google のサイバーセキュリティ対応チームが発行しており、安全なクラウド移行のために以下のような取り組みを推奨しています。

- クラウドでのセキュリティ保護に何が必要かを精査する (仮想サーバー、コンテナ、API など)。

- クラウドでは不正アクセスの検出が非常に重要であるため、必ず適切な ID およびアクセス管理 (IAM) を実施する。

- クラウドのプロセスとテクノロジーがどのような新しい機会をもたらすかを熟慮し、セキュリティ目標の達成方法を再検討する。

詳細については、State of Cloud Threat Detection and Response Report (クラウド脅威検出および対応の現状に関するレポート) の全文と関連ブログを参照してください。

動画

クラウドセキュリティの概要と必要性 (TechTarget)

最も危険なクラウド脅威 (2022 年) - Tenable クラウドセキュリティコーヒーブレイク (Tenable)

5 - 英国サイバーエージェンシー: ChatGPT へのデータ入力には要注意

ChatGPT のような一般公開されている文章生成 AI チャットボットには、ご自身や勤務先の機密または秘密情報を入力しないようにしてください。

英国 NCSC (National Cyber Security Centre、国家サイバーセキュリティセンター) は、今週発行のブログ ChatGPT and large language models: what's the risk? (ChatGPT と大規模言語モデルのリスク) の中で、文章生成 AI チャットボットについて上記のように警告しました。

求めに応じて文章生成 AI チャットボットに入力された情報は、チャットボットの所有者によって収集、表示されます。そして、製品開発を今後さらに進めるために使用される可能性があります。また、NCSC の警告によると、チャットボットのシステムが正しく保護されておらず、システムがハッキングされたり情報が誤って漏洩したりすると、それらの個人データが公開されることになります。

NCSC は、文章生成 AI チャットボットの利用条件とプライバシーポリシーをよく読み、そのチャットボットが ChatGPT のように一般公開されているものか、ベンダーが営利目的で提供する「プライベート」製品かを判断するよう推奨しています。

NCSC によると後者、すなわちクラウドで提供される AI チャットボットの方が、公開されているチャットボットよりも、機密情報が含まれる問い合わせには適していますが、ユーザーが利用条件、プライバシーポリシー、データ保護対策などを評価してデューデリジェンスを徹底することが前提となります。

クラウドベースの文章生成 AI オペレーターには、顧客側から以下の項目を確認してください。

- ユーザーがクエリプロンプトに入力するデータをどのように管理するのか?

- 入力されたデータをリサーチエンジニアやパートナーが利用できるか? できる場合、どのような形式で利用するのか?

- オペレーターの従業員はユーザークエリを閲覧できるか? できる場合、どのような状況で閲覧するのか?

当然、セルフホスト型の文章生成 AI チャットボットは、その制御の大半を企業が行うことになりますが、セットアップや保守に多大なコストがかかるため、現時点ではほとんどの企業で導入に至っていません。

文章生成 AI チャットボットのセキュリティに関する問題点については、Ticker Insight と Tenable の上級主席セキュリティアドボケイトである Nathan Wenzler とのインタビューや、以下の Tenable ブログを参照してください。

- ChatGPT 特別版: サイバーセキュリティ専門家にとって最も重要なこと

- ChatGPT に直撃インタビュー

- 話題の ChatGPT に対して NIST が AI セキュリティガイドラインを発表

- ChatGPT gets jailbroken … and heartbroken? (不正利用される ChatGPT、失恋することも?)

動画

ChatGPT: 人工知能、チャットボット、未知の世界 (60 分)

OpenAI の新型 ChatGPT ボットの概要とセキュリティへの影響 (SANS Institute)

6 - 反復的対策: 重大な既知の脆弱性の修正

ここではインシデントを事後検証することで、数か月または数年前からパッチが利用可能になっている既知の脆弱性を修正するための、何度も繰り返されてきた注意をもう一度思い出していただきます。

CISA は今週発表した勧告で、確認されてから数年が経つ脆弱性を複数の攻撃者が悪用し、米国政府機関 (名称は特定されていません) のウェブサーバーに侵入した方法を説明しています。疑わしい活動が検出されたのは 2022 年 11 月から 2023 年 1 月の間ですが、この侵害は 2021 年 8 月には発生していたことが明らかになっています。

具体的には、攻撃者は同機関の Microsoft Internet Information Services (IIS) ウェブサーバーに配置されていた Progress の Telerik UI for ASP.NET AJAX における .NET 逆シリアル化脆弱性 (CVE-2019-18935) を悪用しました。CISA はこの脆弱性と、当該の製品バージョン (2013.2.717) に存在するさらに古い脆弱性のうち少なくとも 1 つが同時に悪用されたと考えています。バージョン 2020.1.114 以降は、Telerik によって脆弱性にパッチが適用されています。

既知の重大な脆弱性を遅滞なく修正することの重要性をしっかりと理解するために、Tenable の Security Response Team (SRT) が発行した最新版の「Tenable 脅威状況レポート (2022 年)」をご覧ください。

Tenable レポートは「既知で悪用された記録があるにも関わらず、企業がパッチの適用や修正をしていなかった脆弱性は引き続き悪用され、攻撃が成功を収めているということを改めて強調したいと思います」としています。

詳細については脅威状況レポート全文、SRT のブログ記事、オンデマンドのウェビナーを参照してください。

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- OT Security

- Public Policy

- Risk-based Vulnerability Management

- Vulnerability Management