サイバーセキュリティニュース: ディープフェイクの脅威、オープンソースのリスク、AI システムのセキュリティ、ランサムウェア攻撃集団に関する最新情報

組織の新しい AI システムを保護する立場でしょうか。 Google の新しいホワイトペーパーに記載されたヒントやベストプラクティス、 今週開催されたオープンソースのセキュリティ専門家を集めた会議における話題、 米国政府が「今こそディープフェイクによる攻撃に備えるとき」だと発言していることなどについて取り上げます。

このブログ記事では、9 月 15 日までの 1 週間で最も気になる 6 つのトピックを徹底解説します。

1 - Google: AI システムのセキュリティ保護のすべて

企業が人工知能 (AI) を導入し、サイバーセキュリティチームがその複雑な新しいシステムを保護する役割を担うようになると、次のような根本的な疑問が浮かび上がってきます。 「AI システムを保護するにあたって、何が変わって、何が以前と変わらないのか?」ということです。

これが、Google のサイバーセキュリティアクションチームが発行したホワイトペーパー「Securing AI: Similar or Different? (AI の保護: 類似点と相違点)」のトピックとなっています。この文書は、以下の 7 つの領域における AI セキュリティに関して、何が共通で何が固有のものであるのかを明確化することを目的としています。

- 企業統治

- 脅威

- アプリケーションと製品のセキュリティ

- データのセキュリティとプライバシー

- ネットワークとエンドポイントのセキュリティ

- 脅威の検出と対応

- セキュリティの評価と検証

このホワイトペーパーには「従来のエンタープライズソフトウェアシステムの保護と AI システムの保護の違いを理解することで、より包括的なセキュリティ戦略を策定し、さまざまなセキュリティ脅威から自社の AI システムを保護できるようになる」と記されています。

このホワイトペーパーに関するブログ「The Prompt: What to think about when you’re thinking about securing AI (ヒント: AI のセキュリティ保護を検討する際に考えるべきこと)」で著者は、それらの主な相違点と類似点を以下のように大まかにまとめています。

- AI システムは、非 AI システムよりも複雑性、データ駆動性、適応力、相互接続性がより高度である

- 多くの脅威や脆弱性は、システムで AI を用いていようといまいと共通しており、それらで処理されたデータとソフトウェアサプライチェーンは保護されなければならない

また、このホワイトペーパーには AI システムのセキュリティについて推奨される以下のベストプラクティスも含まれています。

- AI ライフサイクル全体を通して強固なガバナンスとセキュリティ制御を導入する

- データの収集、データの保管、データの処理、データの使用を保護するための強力な統制を実施する

- どのように動作するか、どのデータを使用するか、従業員や顧客によってどのように使用されるかなどを含め、自社の AI システムについてのインベントリを作成して、その内容を把握する

- コードレビュー、脅威モデリング、ペネトレーションテストなどの安全なソフトウェア開発手法を使用する

- セキュリティリスクについて、AI システムのユーザー、開発者、運用担当者を教育する

- 生成 AI のプロンプトなどの入力内容、および出力内容をフィルターして記録することによって導入済みの AI システムを監視し、セキュリティ脅威の有無を確認する

- インシデント対応計画を策定する

詳しくは以下をご覧ください。

- ホワイトペーパー「Securing AI: Similar or Different? (AI の保護: 類似点と相違点)」をご参照ください

- ブログ「The Prompt: What to think about when you’re thinking about securing AI (ヒント: AI のセキュリティ保護を検討する際に考えるべきこと)」をご確認ください

- Google の CISO である Phil Venables 氏が AI のセキュリティについて語る Google ポッドキャストをご視聴ください

- 関連する文書「Why Red Teams Play a Central Role in Helping Organizations Secure AI Systems (なぜレッドチームは組織の AI システムの保護を支援するうえで中心的な役割を果たすのか)」をご参照ください

2 - CISA: 今こそディープフェイクの脅威に備えるとき

米国政府は、「ディープフェイクは官民の組織に対して同様に非常に危険であるため、いずれの組織もその脅威を特定して対処できるように備える必要がある」 と発言しています。政府は今週、組織がディープフェイクによる攻撃から身を守るためのサポートを目的として、18 ページのガイド「Contextualizing Deepfake Threats to Organizations (組織に対するディープフェイクの脅威の状況説明)」を発行しました。

ディープフェイクとは、人々に誤情報を与える、だます、混乱させるといったことを意図して AI を用いて作成または操作された、本物に非常によく似たマルチメディアのことです。 攻撃者はこのような悪意を持って巧妙に作成された動画、写真、音声を使用して、社会に混乱を巻き起こしたり、詐欺を働いたり、個人やブランドの評判を傷つけたりします。

米国の国家安全保障局 (NSA)、連邦捜査局 (FBI)、サイバーセキュリティ・社会基盤安全保障庁 (CISA) が発行した資料には「組織はディープフェイクによる脅威の特定、その脅威からの防御、脅威への対処には、さまざまな手段で行うことができる」と記されています。

その手段には、以下があります。

- ディープフェイクを検出するテクノロジーを導入し、発端のメディアを特定する

- 事前に対応の計画を立て、リハーサルを行う

- 特にフィッシング攻撃におけるディープフェイクを認識することに関して、スタッフを教育する

- 認証技術や透かしを使用して、注目される人物が含まれる機密のマルチメディアを保護する

詳しくは、NSA、FBI、CISA による共同発表、およびガイドの全文「Contextualizing Deepfake Threats to Organizations (組織に対するディープフェイクの脅威の状況説明)」をご参照ください。

ディープフェイク攻撃について詳しくは、以下をご覧ください。

- 「Does your boss sound a little funny? It might be an audio deepfake (あなたの上司がおかしなことを言っていませんか? それは音声ディープフェイクかもしれません)」(Protocol)

- 「Reshaping the Threat Landscape: Deepfake Cyberattacks Are Here (脅威ランドスケープの再形成: ディープフェイクによるサイバー攻撃はすぐそこにある)」(Dark Reading)

- 「How to prevent deepfakes in the era of generative AI (生成 AI 時代のディープフェイクを防ぐ方法)」(TechTarget)

- 「Why deepfake phishing is a disaster waiting to happen (なぜディープフェイクによるフィッシングは、いつ起きてもおかしくない災難なのか)」(VentureBeat)

- 「Prepare for deepfake phishing attacks in the enterprise (企業でのディープフェイクによるフィッシング攻撃に備える)」(TechTarget)

動画

Stop deepfakes - How to counter presentation attacks (ENISA)

How synthetic media, or deepfakes, could soon change our world (合成メディア、つまりディープフェイクが近々この世界をどのように変えていくのか) (60 分)

3 - OpenSSF が OSS のセキュリティを強化するプランを策定

実際に操作して、オープンソースソフトウェア (OSS) のセキュリティについて深く学べる教材をもっと多く開発すること。 より多くのセキュリティガイドを作成すること。 OSS サプライチェーンの完全性を高めること。 OSS のインフラやツールを強化すること。

これらは、Linux Foundation の Open Source Security Foundation (OpenSSF) が来年着手しようとしている取り組みの一部であり、OpenSSF がワシントン D.C. で今週開催した「Secure Open Source Software Summit 2023」で同団体が発表したものです。

このイベントには、CISA、全米科学財団、国家安全保障会議などの米国連邦政府機関だけでなく、Amazon、Apple、Google といった民間企業からも代表者が参加しました。

「私たちは、ステークホルダーである多様な団体の皆様にお集まりいただくことで、公共の利益のために、オープンソースソフトウェアが直面している最も重要なセキュリティ課題に対処するうえでの協力とイノベーションの文化を醸成することを目指しています」と、OpenSSF のゼネラルマネージャーである Omkhar Arasaratnam 氏は声明の中で述べています。

このサミットでは、以下のトピックが議論されました。

- インシデント対応プロバイダー間のより緊密な連携の必要性

- より連携のとれた脆弱性開示

- 脅威に関する情報交換の改善

- OSS、セキュリティ、人工知能 (AI) の間の結びつきについてのさらなる理解

詳しくは、「Secure Open Source Software Vision Brief (セキュアなオープンソースソフトウェアのビジョンの概要)」をご参照ください。

OSS のセキュリティについて詳しくは、以下をご参照ください。

- 「Managing open source components in the software supply chain (ソフトウェアサプライチェーンにおけるオープンソースコンポーネントの管理)」(TechTarget)

- 「Tenable の CSO と CIO が語る 「次の Log4j」に対応するためのインサイトとベストプラクティス」(Tenable)

- 「Enhancing open source security: Insights from the OpenSSF on addressing key challenges (オープンソースセキュリティの強化: 主要な課題への対処についての OpenSSF によるインサイト)」(Help Net Security)

- 「Insecure open source components create supply chain risks (安全でないオープンソースコンポーネントによってサプライチェーンのリスクが発生)」(Tenable)

- 「Software Supply Chain Best Practices (ソフトウェアサプライチェーンのベストプラクティス)」(Cloud Native Computing Foundation)

4 - CISA がオープンソースのセキュリティに向けたロードマップを概説

OpenSSF の「Secure Open Source Software Summit 2023」の話題が続きますが、CISA はこのイベントで、OSS のセキュリティのためのロードマップを発表しました。 CISA は、このロードマップが米国連邦政府の OSS を保護することだけでなく、誰にとっても OSS エコシステムがより安全なものになるよう支援することにも焦点を当てたものであると述べ、2024 年度から 2026 年度の間に 4 つの主要な目標を達成する考えであることを表明しました。

- OSS のセキュリティをサポートする CISA の役割を確立する。例えば OSS コミュニティと提携する

- OSS の使用やリスクの可視性を拡大する。特に、OSS のリスクの優先順位付けのためのフレームワークを開発する

- 連邦政府機関に対するリスクを低減する。例えば連邦政府機関向けの OSS のベストプラクティスガイドを開発する

- OSS エコシステムを堅牢化する。例えば OSS の脆弱性の公開や対応を調整する

この 8 ページの「CISA Open Source Software Security Roadmap (CISA オープンソースソフトウェアセキュリティロードマップ)」には、「私たちはあらゆる重要な OSS プロジェクトが、安全なだけでなく、持続可能であり、回復力を持ち、健全で多様性のある活気にあふれたコミュニティによってサポートされる世界を思い描いています」と記されています。

CISA、ホワイトハウス、その他の連邦政府機関は、OSS ソフトウェアの使用は世界中に普及しているため、この問題は非常に重要であると述べ、先月、OSS のセキュリティに関する情報提供依頼書 (RFI) を正式に発行しました。

詳しくは、OSS セキュリティロードマップに関する CISA の発表、ロードマップ文書全文、OpenSSF による関連ブログをご参照ください。

5 - Tenable がツールの無秩序な増加、リスクの優先順位付けに関する調査を実施

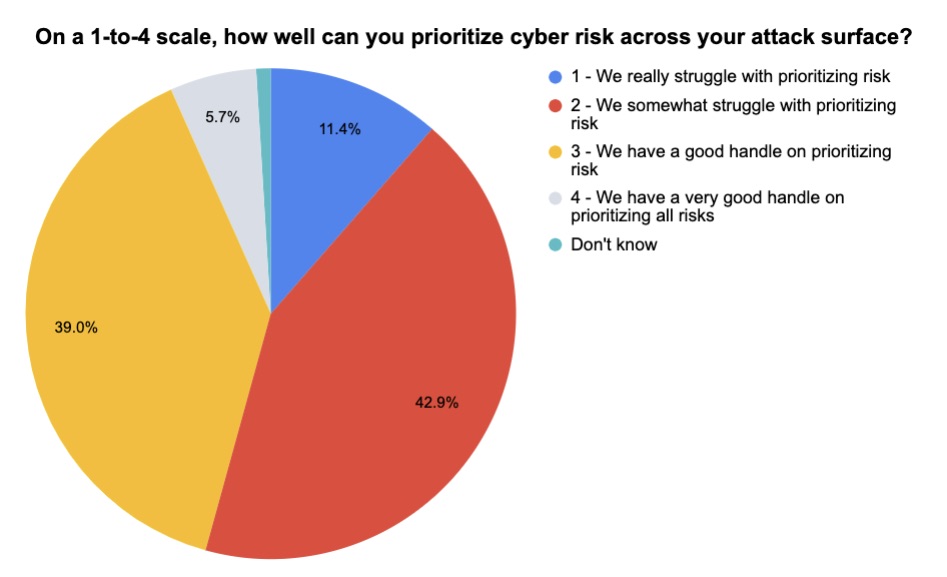

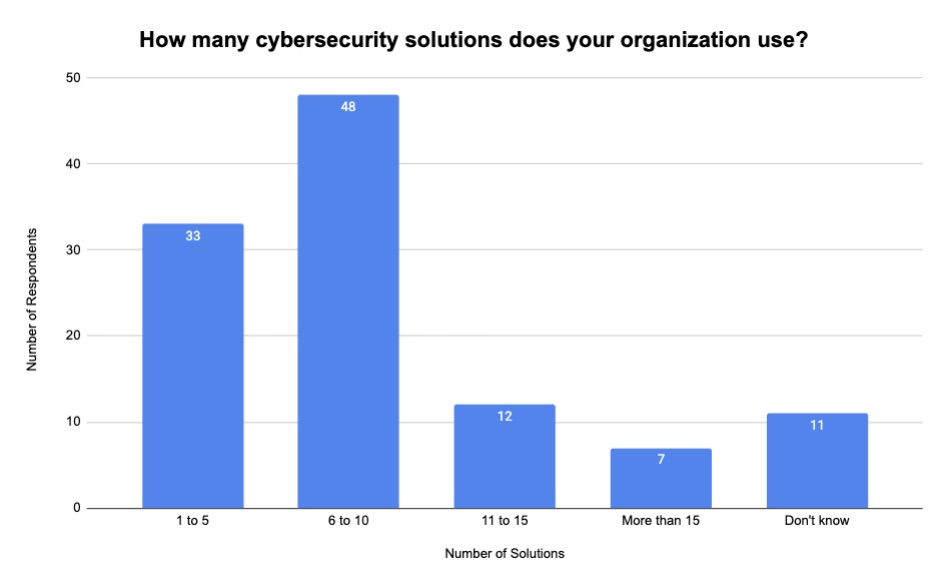

最近開催された当社のウェビナー「Maximizing Your Cyber Resilience: Why Now is the Right Time to Transition from Vulnerability to Exposure Management (サイバーレジリエンスの最大化: 今が脆弱性管理をエクスポージャー管理へと移行させる絶好のタイミングである理由)」の中で、Tenable は参加者を対象に、関連するいくつかのトピックについて調査を行いました。 使用しているサイバーツールセットの規模について、また自社のアタックサーフェス全体のサイバーリスクを優先順位付けする能力について、参加者がどのように回答したかをご覧ください。

(105 名の回答者を対象とした Tenable の調査、2023 年 8 月)

(111 名の回答者を対象とした Tenable の調査、2023 年 8 月)

サイバーエクスポージャー管理とそのメリットの詳細なインサイトについては、以下の Tenable リソースをご覧ください。

- 「The 7 Benefits of a Unified Exposure Management Platform (統合されたサイバーエクスポージャー管理プラットフォームの 7 つの利点)」(動画)

- 「サイバーエクスポージャー管理: サイバーリスクに先手を打つ方法」(リソースページ)

- 「Exposure Management for the Modern Attack Surface (DX 時代のアタックサーフェスのためのサイバーエクスポージャー管理)」(オンデマンドウェビナー)

- 「サイバーセキュリティ企業が直面している 3 つの課題 と サイバーエクスポージャー管理プラットフォームの活用による解決」(ホワイトペーパー)

- 「サイバーエクスポージャー管理: DX 時代のアタックサーフェスのリスクを削減」(ブログ)

6 - 英国のサイバー機関がランサムウェアの犯罪エコシステムを詳しく調査

ランサムウェア集団とその協力者たちが都度適応し続けていることに注目し、 英国国家サイバーセキュリティセンター (NCSC) は、今週、ランサムウェアエコシステムの進化についての最新情報をサイバーチームに提供するホワイトペーパーを発行しました。

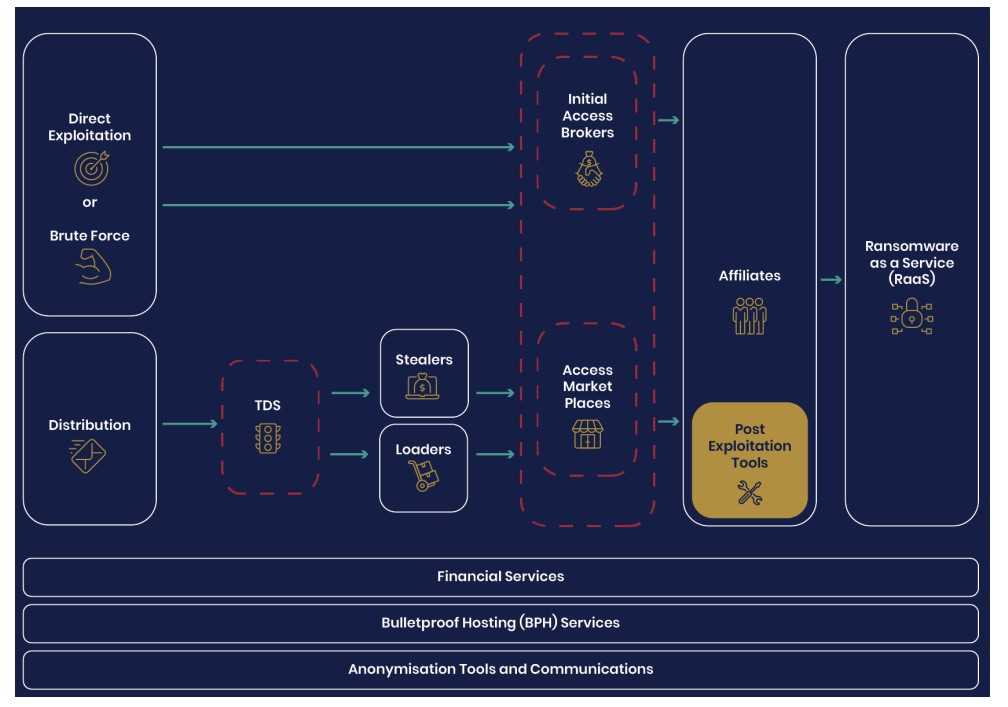

「Ransomware, extortion and the cyber crime ecosystem (ランサムウェア、恐喝、サイバー犯罪のエコシステム)」と題したこの 26 ページの文書は、個々のランサムウェアの種類や攻撃の詳細な分析から焦点を移し、それぞれが役割を担うサービス、プラットフォーム、ディストリビューター、アフィリエイトから成る、より幅広く、相互接続されたサプライチェーンに重点を置いています。

ランサムウェアのワークフローの簡略図

(出典: “Ransomware, extortion and the cyber crime ecosystem” paper from the U.K. 、2023 年 9 月)

ランサムウェアの活動を阻止するための英国政府の戦略は、「それらの脅威の背後にある、ますます巧妙化する犯罪エコシステムを理解して弱体化させることを基本としており、特に一般的な成功要因や脆弱性に重点を置いている」と、 この文書の作成に貢献した英国国家犯罪対策庁 (NCA) の脅威全般の責任者 (Director of General Threats) である James Babbage 氏は記しています。

以下のトピックが取り上げられています。

- サイバー犯罪エコシステム

- スティーラーとローダー、直接的なエクスプロイト、総当たり攻撃などの一般的な初期アクセス手法

- 初期アクセスブローカー (IAB)

- サービスとしてのランサムウェア (RaaS)、ランサムウェアアフィリエイトなどのランサムウェアのビジネスモデル

- 金融サービス

「ランサムウェアの展開は複雑なサプライチェーンに依存しているため、特定のランサムウェアの種類に重点を置くのは、混乱を招くだけならまだしも、最悪の場合は役に立たない可能性がある。 私たちはこのホワイトペーパーを発行することで、さらに遡って攻撃者の動機に光が当てられることを期待している」と、この文書について書かれた NCSC のブログ「Ransomware and the cyber crime ecosystem (ランサムウェアとサイバー犯罪エコシステム)」には記されています。

ランサムウェアについて詳しくは、以下をご覧ください。

- 「Ransomware Protection: How to Prevent Ransomware Attacks (ランサムウェアからの保護: ランサムウェア攻撃をどのように防ぐか)」(eSecurity Planet)

- 「The complete guide to ransomware (ランサムウェア完全ガイド)」(TechTarget)

- 「Stop Ransomware Guide (ランサムウェア防止ガイド)」(CISA)

- 「ランサムウェア対策: 事業は自然災害同様の備えをしておく必要がある」(Tenable)

動画

脅威の構造: MOVEIt (Tenable)

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- Federal

- Government

- Vulnerability Management