MOVEit Transfer の脆弱性と Cl0p ランサムウェアギャングに関するよくある質問

活動のさかんな CL0P ランサムウェアハッカー集団によって悪用された脆弱性など、MOVEit Transfer の脆弱性に関する FAQ をご紹介します。

6 月 21 日更新: このブログ記事は、当社の Tenable Research Advisory ウィジェットが MOVEit Transfer の欠陥に対して脆弱な資産を特定できること、また、ダッシュボードによって CL0P ランサムウェアハッカー集団が標的とする複数のファイル転送ソリューション全体にわたる脆弱性を特定できることを反映するよう更新されました。

背景

Tenable のセキュリティレスポンスチームは、MOVEit Transfer の脆弱性と CL0P ランサムウェアハッカー集団に関するよくある質問と回答 (FAQ) をブログ記事としてまとめることにしました。

よくあるご質問

MOVEit Transfer とは?

MOVEit Transfer は、Progress Software が提供する安全なマネージドファイル転送 (MFT) ソフトウェアです。金融サービス、医療、情報技術、政府、軍など、さまざまな企業や組織に対して、ファイルを安全に共有するための一元管理型ソリューションを提供しています。

MOVEit Transfer の脆弱性が最初に公開されたのはいつですか?

5 月 31 日、Progress Software は、MOVEit Transfer の「重大な」SQL インジェクションの脆弱性に対処するための最初のアドバイザリを公開しました。

MOVEit Transfer の脆弱性はいくつ公開されていますか?

2023 年 6 月 15 日の時点で、MOVEit Transfer の複数の欠陥に対して 3 件の共通脆弱性識別子 (CVE) が割り当てられています。 3 件のうち 2 件はゼロデイ脆弱性でしたが、悪用が確認されたのは 1 件に留まりました。

| CVE | 説明/対策 | 公開日 | ゼロデイかどうか |

|---|---|---|---|

| CVE-2023-34362 | Progress の MOVEit Transfer の SQL インジェクションの脆弱性 | 2023 年 5 月 31 日 | 〇 |

| CVE-2023-35036 | Progress の MOVEit Transfer の SQL インジェクションの脆弱性 | 2023/6/9 | X |

| CVE-2023-35708 | Progress の MOVEit Transfer の権限昇格の脆弱性 | 2023 年 6 月 15 日 | 〇 |

MOVEit Transfer のすべての脆弱性に対して利用可能なパッチは存在しますか?

2023 年 6 月 16 日現在、MOVEit Transfer で検出された 3 件の CVE に対して以下のパッチが提供されています。

| CVE | 修正されたバージョン | リリース予定日 |

|---|---|---|

| CVE-2023-34362 CVE-2023-35036 |

MOVEit Transfer 2023.0.2 (15.0.2) MOVEit Transfer 2022.1.6 (14.1.6) MOVEit Transfer 2022.0.5 (14.0.5) MOVEit Transfer 2021.1.5 (13.1.5) MOVEit Transfer 2021.0.7 (13.0.7) |

2023/6/9 |

| CVE-2023-35708 | MOVEit Transfer 2023.03 (15.0.3) MOVEit Transfer 2022.1.7 (14.1.7) MOVEit Transfer 2022.0.6 (14.0.6) MOVEit Transfer 2021.1.6 (13.1.6) MOVEit Transfer 2021.0.8 (13.0.8) |

2023/6/16 |

顧客に対しては最新バージョンの MOVEit Transfer への更新が推奨されています。

どの CVE が、誰によって悪用されましたか?

5 月 31 日に公開された CVE-2023-34362 が、CL0P ランサムウェアハッカー集団によって悪用されました。 報告によると、最初に悪用の痕跡が確認されのは 2023 年 5 月 27 日でした。 ただし、CL0P がこのゼロデイの脆弱性を 2021 年 7 月の時点から把握していた可能性があるとの報告があります。

CL0P とは何者ですか?

CL0Pは、TA505 と呼ばれる攻撃者に関連するランサムウェアグループの名前です。 2019 年 2 月に CryptoMix ランサムウェアファミリーの亜種として初めて確認されました。 現在は、サービスとしてのランサムウェア (RaaS) として今日さかんに活動する複数のランサムウェアグループの 1 つです。

RaaS とは?

RaaS は、サービスとしてのソフトウェア (SaaS) と同じようなサービスモデルです。 正規のソフトウェアアプリケーションへのアクセスを提供するのではなく、ランサムウェアグループが、ランサムウェア攻撃を円滑に実行するために必要な悪意のあるソフトウェア (ランサムウェア) とインフラを提供します。

このような RaaS グループは、アフィリエイトと呼ばれる第三者を利用して、ランサムウェアを展開する前に企業に最初にアクセスするといった実際の汚れ仕事を実行させます。

CL0P がファイル転送ソリューションを標的にするのは初めてですか?

いいえ、CL0P は、2020 年 12 月までさかのぼると、少なくとも他に 2 つのファイル転送ソリューションを標的にしました。

| アプリケーション/ソリューション | 標的となった日 | CVE |

|---|---|---|

| Accellion ファイル転送アプライアンス (FTA) | 2020 年 12 月 | CVE-2021-27101 CVE-2021-27102 CVE-2021-27103 CVE-2021-27104 |

| Fortra の GoAnywhere Managed File Transfer (MFT) | 2023 年 1 月 | CVE-2023-0669 |

| Progress の MOVEit Secure MFT | 2023 年 5 月 | CVE-2023-34362 |

CL0P がファイル転送ソフトウェアを標的にする理由は?

Progress の MOVEit MFT、GoAnywhere MFT、Accellion FTA などのファイル転送ソリューションのゼロデイ脆弱性を発見することで、CL0P は数百の企業から一斉にデータを盗み出せるようになる可能性があるためです。 これはデータの盗難に重点を置いたものであるため、CL0P は、盗んだデータを自身のデータ流出サイトに公開すると脅迫することにより、身代金の要求に応えるよう企業を恐喝することに注力できます。

データ流出サイトとは?

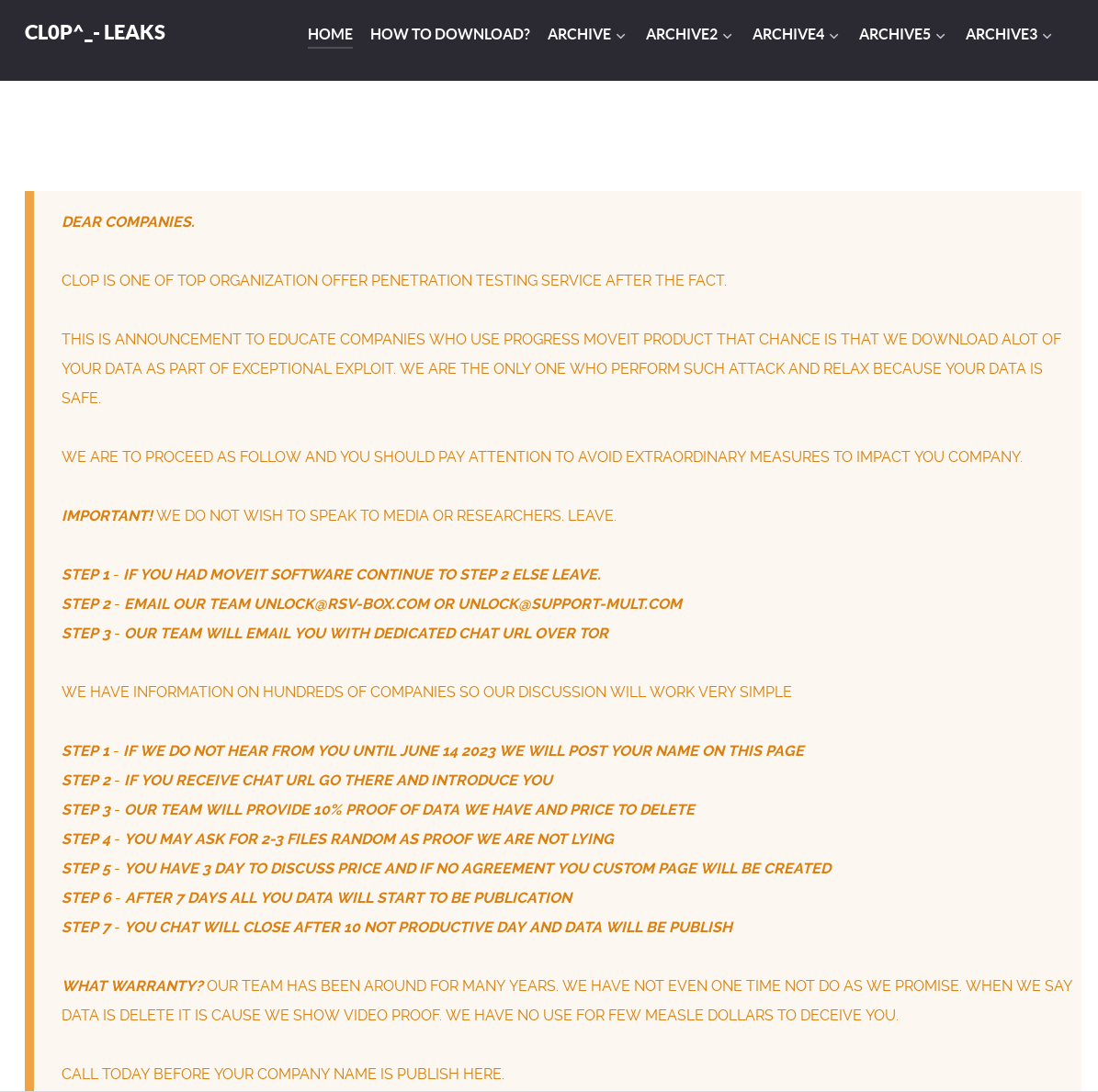

データ流出サイトとは、ランサムウェアハッカー集団によって管理および運営されるウェブサイトのことで、一般的にダークウェブ上でホストされます。サイバー攻撃を通して入手した盗難データを公開するという脅迫によって被害企業を名指しで貶めるために使用されます。 CL0P は、2020 年初めから稼働する「CL0P^_-LEAKS」と呼ばれるデータリークサイトを運営しています。

画像出典: Tenable、2023 年 6 月

RaaS やデータリークサイトなど、ランサムウェアについて詳しくは、当社のランサムウェアエコシステムのレポートをご覧ください。

ファイル転送ソフトウェアを使用している企業のうち、このような攻撃で侵害された企業はいくつありますか?

CLOP ハッカー集団が自身の CL0P^_-LEAKS データリークサイト上で公表したメッセージによると、CLOP はオープンソースの情報を基に、2020 年から 2021 年にかけての Accellion の侵害では 50 以上の企業に不正アクセスし、GoAnywhere の侵害では 130 以上の企業に不正アクセスしたとしており、また MOVEit の侵害では数百の企業に不正アクセスしたとのことです。

画像出典: Tenable、2023 年 6 月

CL0P、およびその MOVEit Transfer の顧客に対する攻撃について他に情報はありますか?

はい。アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁 (CISA) と連邦捜査局 (FBI) は、CL0P とその MOVEit Transfer の CVE-2023-34362 の悪用について、6 月 7 日に#StopRansomware 共同セキュリティアドバイザリ (CSA) を発行しました (AA23-158A として識別)。 これには、グループの情報、最初の脆弱性 (CVE-2023-34362) 、およびその攻撃に関連する侵害の検出方法と侵害指標が含まれます。

このような MOVEit Transfer の脆弱性を特定するには、どのような方法がありますか?

2023 年 6 月 15 日現在、Tenable は MOVEit Transfer を対象に、以下の検出プラグインとバージョンチェックのプラグインをリリースしています。 CVE-2023-35708 についてのバージョンチェックのプラグインは近日リリースの予定です。

| プラグインID | タイトル | 深刻度 | CVE | ファミリー |

|---|---|---|---|---|

| 90190 | 「Progress MOVEit Transfer インストール済み (Windows)」 | 情報 | - | Windows |

| 176735 | 「Progress MOVEit Transfer Web インターフェースの検出」 | 情報 | - | サービスの検出 |

| 176736 | 「Progress MOVEit Transfer FTP の検出」 | 情報 | - | FTP |

| 176567 | 「Progress MOVEit Transfer < 2020.0 / 2020.1 / 2021.0 < 2021.0.6 / 2021.1.0 < 2021.1.4 / 2022.0.0 < 2022.0.4 / 2022.1.0 < 2022.1.5 / 2023.0.0 < 2023.0.1 重大な脆弱性 (2023 年 5 月)」 | 重大なリスク | CVE-2023-34362 | Windows |

| 177082 | 「Progress MOVEit Transfer < 2020.1.9 / 2021.0.x < 2021.0.7 / 2021.1.x < 2021.1.5 / 2022.0.x < 2022.0.5 / 2022.1.x < 2022.1.6 / 2023.0.x < 2023.0.2 重大な脆弱性 (2023 年 6 月)」 | 重大なリスク | CVE-2023-35036 | Windows |

| 177371 | 「Progress MOVEit Transfer < 2020.1.10 / 2021.0.x < 2021.0.8 / 2021.1.x < 2021.1.6 / 2022.0.x < 2022.0.6 / 2022.1.x < 2022.1.7 / 2023.0.x < 2023.0.3 権限昇格」 | 重大なリスク | CVE-2023-35708 | Windows |

以下に示すのは、Tenable Attack Path Analysis テクニックにマップされた、CL0P ランサムウェアハッカー集団に関連する MITER ATT&CK テクニックのリストです。

| テクニカル ID | 説明/対策 | 攻撃経路のテクニック |

|---|---|---|

| T1021.002 | リモートサービス: SMB/Windows 管理共有 | T1021.002_Windows |

| T1059.001 | コマンドとスクリプトのインタプリタ: PowerShell (Windows) | T1059.001_Windows |

| T1068 | 権限昇格を目的としたエクスプロイト (Windows) | T1068_Windows |

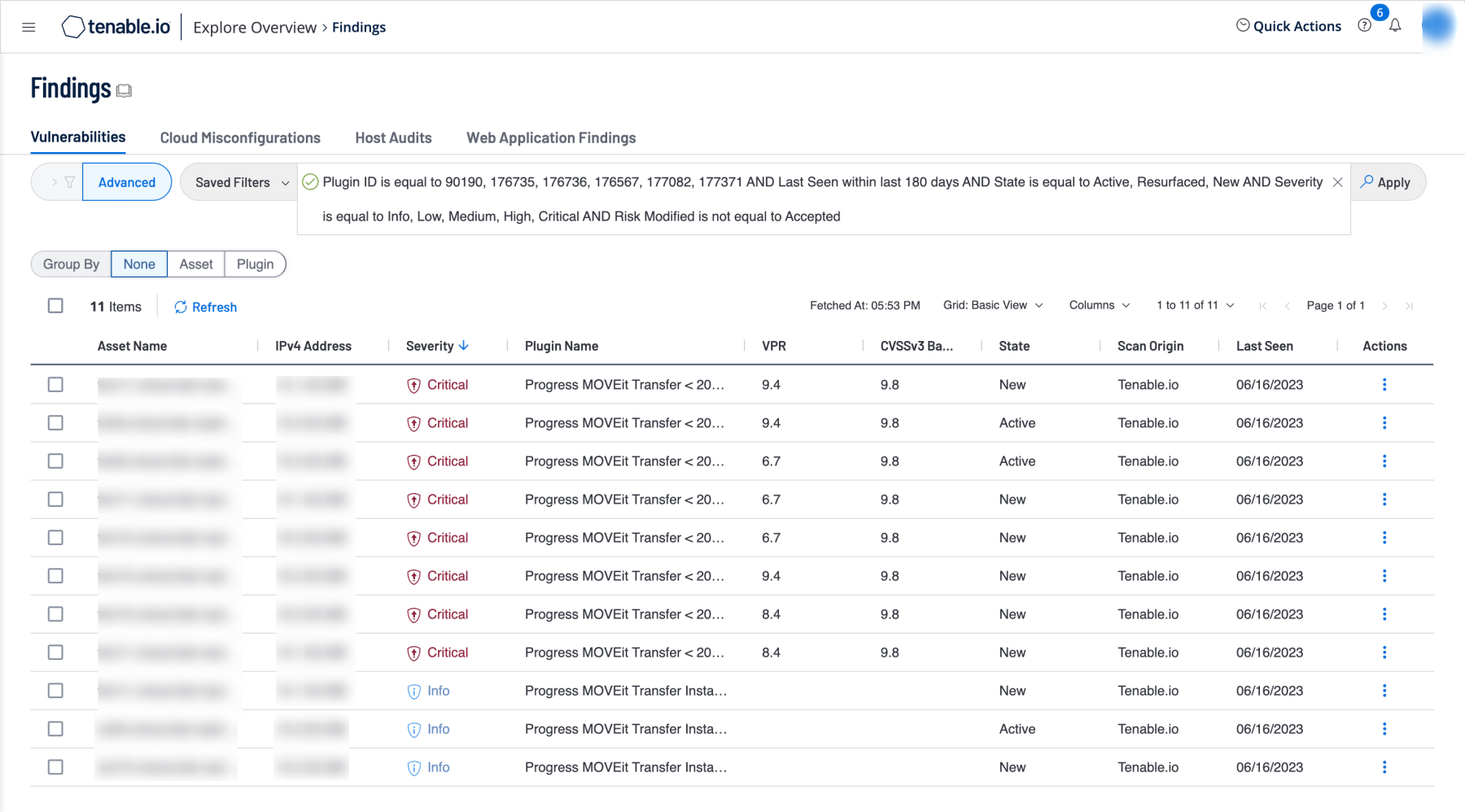

当社のプラグインに加えて、お客様は Tenable Vulnerability Management (旧称 Tenable.io) の Tenable Research Advisory ウィジェットを活用して、パッチが欠落している資産またはパッチを適用した資産を特定することもできます。

たとえば、以下の画像には、Tenable Research Advisory ウィジェットを使用したパッチが欠落している資産のリストが含まれています:

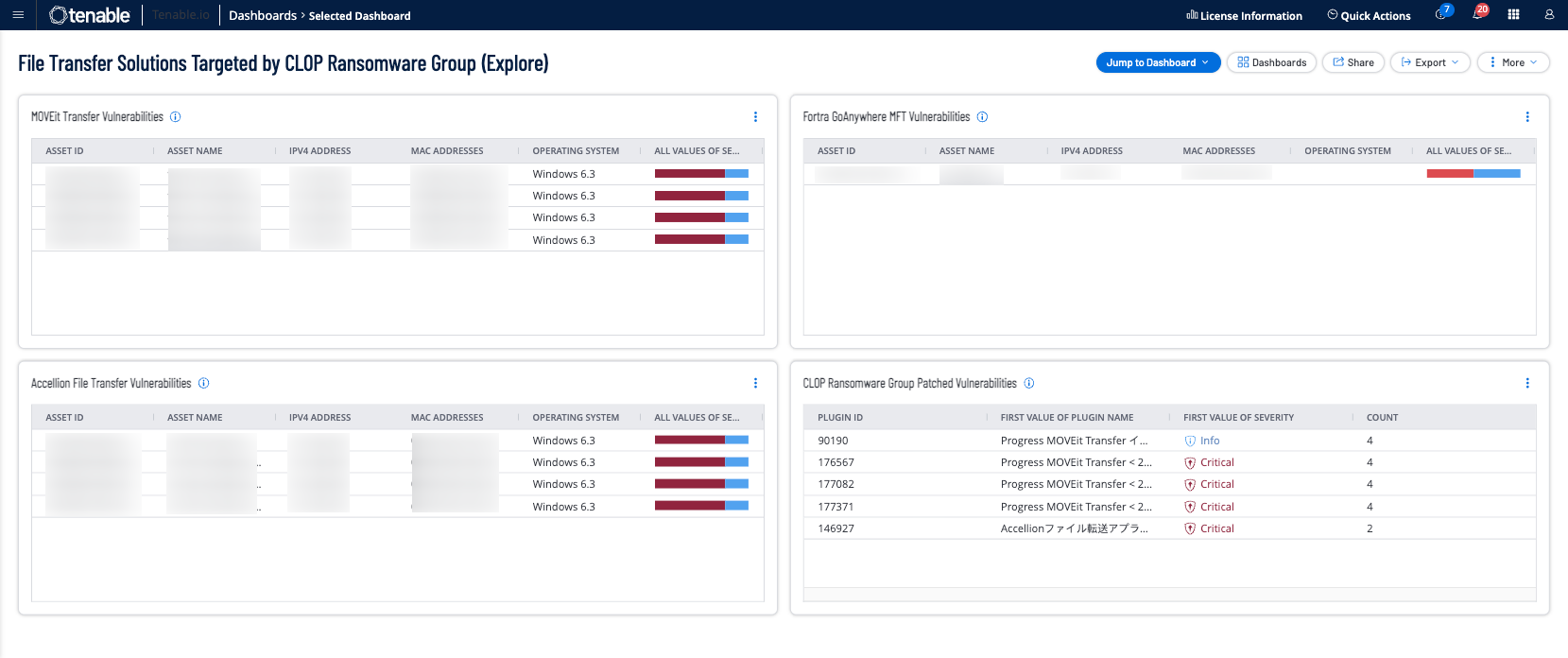

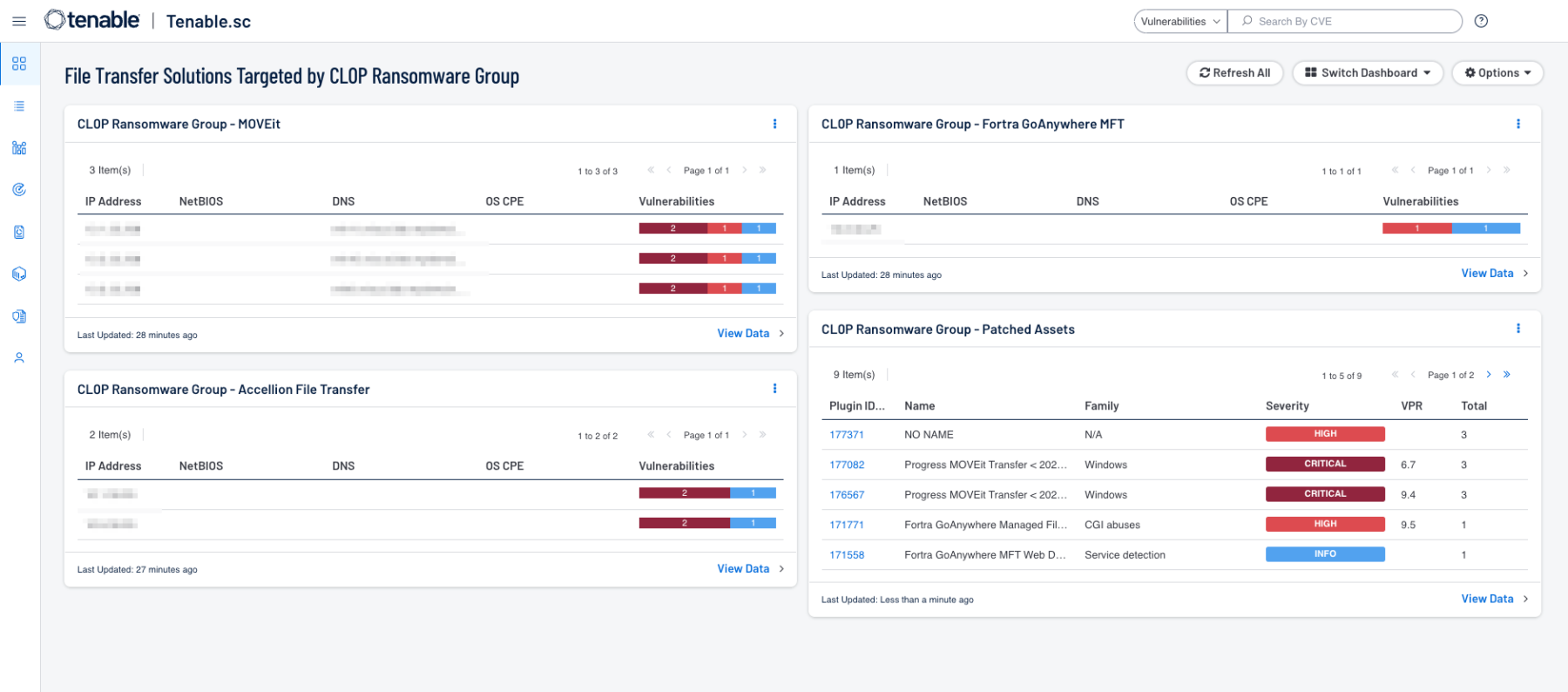

Tenable Research は、このブログ記事で概要を説明した MOVEit Transfer の脆弱性の特定に加えて、Tenable Vulnerability Management と Tenable Security Center (旧称 Tenable.sc) の両方にダッシュボードを作成しました。このダッシュボードには、過去 3 年間に CL0P ランサムウェアハッカー集団の標的となった複数のファイル転送ソリューションの既知の脆弱性が含まれています。

Tenable Vulnerability Management ダッシュボード:

Tenable Security Center ダッシュボード:

また、両方のダッシュボードに関する詳細を記載した以下のブログ記事も公開しています。

Tenable は、CL0P により使用される MOVEit Transfer の脆弱性の影響を受けますか?

いいえ。Tenable は MOVEit Transfer ソフトウェアを使用していません。

詳細情報

- CVE-2023-34362: MOVEIt Transfer における「緊急」なゼロデイ脆弱性の悪用が確認される

- Progress Software Security Center: MOVEit Transfer および MOVEit Cloud の脆弱性

- Progress Software MOVEit Transfer の重大な脆弱性 (CVE-2023-34362)

- Progress Software MOVEit Transfer の重大な脆弱性 (CVE-2023-35036)

- Progress Software MOVEit Transfer の重大な脆弱性 (CVE-2023-35708)

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

DX 時代のアタックサーフェスのためのサイバーエクスポージャー管理プラットフォームである Tenable One の詳細についてはこちらをご確認ください。

変更履歴

6 月 21 日更新: このブログ記事は、当社の Tenable Research Advisory ウィジェットが MOVEit Transfer の欠陥に対して脆弱な資産を特定できること、また、ダッシュボードによって CL0P ランサムウェアハッカー集団が標的とする複数のファイル転送ソリューション全体にわたる脆弱性を特定できることを反映するよう更新されました。

- Exposure Management

- Vulnerability Management