Tenable Identity Exposure が CISA が策定した最新のゼロトラストガイドラインの適用にどのように役立つか

Active Directory はゼロトラストアーキテクチャに不可欠な基盤であるため、その保護は非常に重要です。 Tenable Identity Exposure を使用すると、Active Directory システムの衛生状態とセキュリティ態勢を継続的に評価し、侵害のリスクを軽減できます。 以下でその方法を詳しく説明します。

米国 サイバーセキュリティ・インフラストラクチャ・セキュリティ庁 (CISA) は最近、ゼロトラスト成熟度モデル (ZTMM) の更新版をリリースしました。これは、連邦政府機関がゼロトラストアーキテクチャ (ZTA) を設計、実装、進化させる際に使用できるロードマップです。

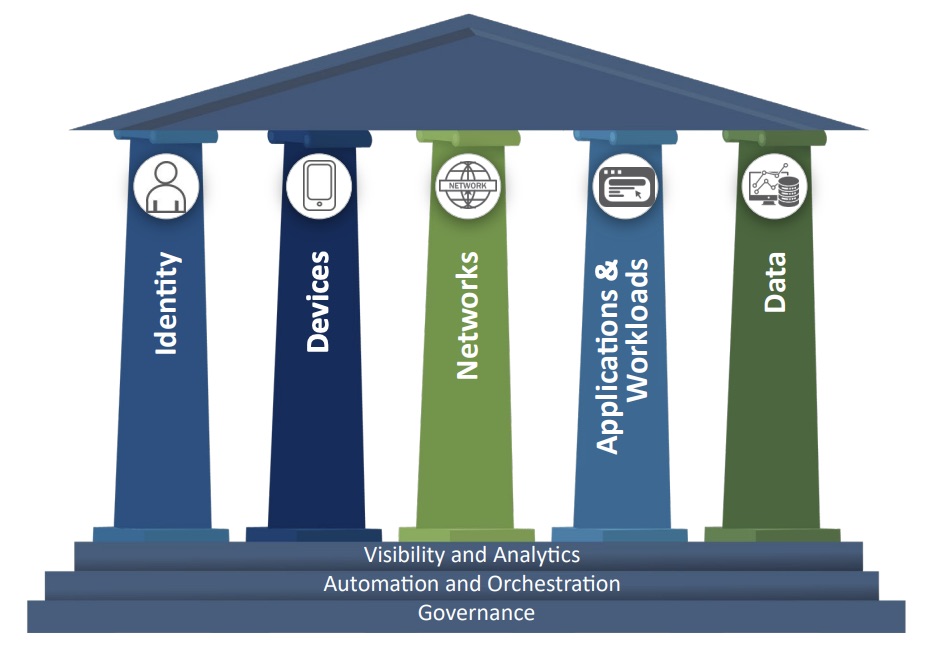

最新バージョンでは、5 つの主要な柱である「アイデンティティ」、「デバイス」、「ネットワーク」、「アプリケーションとワークロード」、「データ」に関する導入ガイダンスが更新されています。 それぞれの柱は、各機関がゼロトラスト戦略の発展に伴って進んでいく、複数の成熟段階で構成されています。 更新された成熟度モデルでは、既存の「従来型」、「高度」、「最適」の各ステージに、「初期」ステージと呼ばれる成熟度ステージも追加されています。

ZTA の実装は完了までに数年かかる長いプロセスであり、ゼロトラスト原則に対応する、複数の統合テクノロジーソリューションを活用する必要があります。 CISA は、米国の 国立標準技術研究所 (NIST) が定めるゼロトラストへの移行の手順に沿って、各機関はゼロトラスト機能に投資する前に、現在の企業システム、リソース、インフラと人員、プロセスを評価すべきであると指摘しています。

以下の図は、「可視化と分析」、「自動化とオーケストレーション」、「ガバナンス」という分野横断的な機能とともに ZTMM の 5 本の柱を表しています。

(提供: CISA)

NIST SP 800-207 に要約されているように、ZTA は設計およびデプロイメントのフェーズで以下の 7 つの原則に従う必要があります。

- すべてのデータソースとコンピューティングサービスは、リソースと見なされる。

- ネットワークの場所に関係なく、すべての通信が保護される。

- 個々のエンタープライズリソースへのアクセスは、セッションごとに許可される。

- リソースへのアクセスは、動的ポリシーによって決定される。

- 企業は、所有する資産や関連する資産すべての整合性とセキュリティ態勢を監視し、測定する。

- すべてのリソースの認証と承認は動的であり、アクセスが許可される前に厳密に実施される。

- 企業は、資産、ネットワークインフラ、通信の現在の状態に関する情報をできるだけ多く収集し、それを使用してセキュリティ態勢を改善する。

Tenable Identity Exposure を使用してゼロトラストの成熟を推進

Active Directory (AD) は、オンプレミス環境やハイブリッド環境全体で認証と承認を行うための信頼できる情報源です。 Active Directory は、ゼロトラストフレームワークのすべての原則と要素にわたって使用されます。 したがって、Active Directory はネットワークリソース、デバイス、アプリケーション、アイデンティティ、データに対する中核となる認証および承認システムであるため、AD セキュリティはいかなる ZTA においても重要です。

AD セキュリティを適切に保護するには、その全領域を考慮し、衛生状態とセキュリティ態勢を継続的に評価する必要があります。 こうすることで、事前対応型と事後対応型の対策の両方に対応し、AD 侵害の可能性を低減することができます。

ZTA の一環として Tenable Identity Exposure (旧称 Tenable.ad) を使用すると、AD システムに必要な包括的な保護を確実に行い、脆弱性を攻撃者が悪用する前に発見して修正し、攻撃をリアルタイムに検出して対応することができます。

Tenable Identify Exposure は AD システムを以下の方法で保護します。

- 次の機能により既存の脆弱性を検出して修正する:

- 脆弱性の迅速な検出、マッピング、スコアリング

- 段階的な修正戦術

- 次の機能により、堅牢化されたセキュリティ設定を維持する:

- 新たな弱点や設定ミスの即時検出

- 攻撃経路の遮断

- 次を提供することで AD 攻撃をリアルタイムで検出して対応する:

- リアルタイムのアラートと実行可能な修正計画

- SIEM、SOAR、SOC で通知を確認し、応答をトリガーする機能

- 攻撃者を惹きつけ、注意をそらすハニーポット設定

- 次を実行することで、インシデント対応と脅威の調査を強化する:

- AD の変更をオブジェクトレベルと属性レベルで検索して関連付ける

- AD のオブジェクトと資産への攻撃経路をすぐに可視化する

Tenable Identity Exposure は CISA の ZTMM の柱とどのように連携しているか

アイデンティティ

CISA によると、「アイデンティティとは、機関のユーザーまたはエンティティ (非個人のエンティティを含む) を一意に表す属性または一連の属性」を指します。

Tenable Identity Exposure は、不適切な設定に関連する AD セキュリティリスクを継続的に表面化させ、個人および非個人の両方のアイデンティティに対して不適切に設定された権限によって発生する攻撃経路を明らかにします。 こういったリスクは、ゼロトラスト環境において、認証情報の盗難やデータの抽出を目的とした攻撃に簡単に利用されてしまいます。 たとえば、パスワードが空のままのユーザー、古いアカウント、セキュリティグループのメンバーシップ以外の特権、ユーザーアカウントに対する安全でない Kerberos 委任、誤って設定された無数のドメインレベルのアクセス許可と設定といったものが悪用されます。

デバイス

CISA では、デバイスについて「サーバー、デスクトップ、ラップトップマシン、プリンター、携帯電話、IoT デバイス、ネットワーク機器などを含む、ネットワークに接続できるすべての資産 (ハードウェア、ソフトウェア、ファームウェアなど)」と定義しています。

Tenable Identity Exposure は、Active Directory ドメイン参加済みデバイスの脆弱性と設定ミスを特定します。例えば、特権ユーザーがログオンできる場所の制限、制約のないコンピューターの委任、古い OS などを含まれますがこれらに限定されません。

ネットワーク

CISA によると、「ネットワークとは、機関の内部ネットワーク、無線ネットワーク、インターネットなどの一般的なチャネルに加え、メッセージの転送に使用される携帯電話やアプリケーションレベルのチャネルといったその他の潜在的なチャネルを含む、オープンな通信メディア」を指します。

さまざまな種類のネットワークがある場合、グループメンバーシップや証明書サービスといった Active Directory のサービスが多く利用されます。 Tenable Identity Exposure を利用すると、確実にこれらのリソースを適切に設定し、保護できるようになります。 たとえば、アカウントにマップされた証明書、ADCS の危険な設定ミス、AD PKI での脆弱な暗号化アルゴリズムの使用のほか、ネットワークへのアクセス権限の獲得に使用されるグループに関連する変更についても監視できます。

アプリケーションとワークロード

CISA では「アプリケーションとワークロードには、オンプレミス環境、モバイルデバイス、クラウド環境で実行される、機関のシステム、コンピュータープログラム、サービスが含まれる」と説明しています。

Tenable Identity Exposure は、Active Directory の AD 設定ミスや脆弱性を特定します。 アプリケーションとワークロードは多くの場合、ドメイン参加しているか、AD のサービスアカウントを使用しています。Tenable Identity Exposure は、これらのアプリケーションを実行しているアカウントとインフラの設定ミスを特定します。例として、Kerberos サービスを実行している特権アカウント、危険な委任、設定ミスのある Active Directory 証明書などがあります。

データ

CISA によると「データには、連邦システム、デバイス、ネットワーク、アプリケーション、データベース、バックアップ (オンプレミス環境と仮想環境を含む)、およびそれらに関連するメタデータ内に存在している、またはかつて存在していた、すべての構造化ファイルおよび非構造化ファイルとフラグメントが含まれます」。

Tenable Identity Exposure は、Active Directory の AD 設定ミスや脆弱性を特定します。 多くの場合、データは AD グループによって保護され、ホストはドメイン参加しているか、AD のサービスアカウントを使用しています。Tenable Identity Exposure は、これらのアプリケーションを実行しているアカウントとインフラの設定ミスを特定します。例として、Kerberos サービスを実行している特権アカウント、危険な委任、設定ミスのある Active Directory 証明書などがあります。

Tenable Identity Exposure と Tenable One

Tenable Identity Exposure は、スタンドアロンソリューションとして、または Tenable One サイバーエクスポージャー管理プラットフォームの一部としてご利用になれます。 Tenable One プラットフォームは、さまざまなデータソースを 1 つのソリューションに統合しているため、お客様はリスクの全体像を把握し、すべての資産タイプにおいて最も重大な脆弱性に優先順位を付けることができます。 このプラットフォームは、Tenable Research による高速で広範な脆弱性カバレッジを基盤として構築されており、アイデンティティシステム、ウェブアプリケーション、IT 資産、クラウドリソース、コンテナにわたる、業界で最大の網羅性を誇る脆弱性カバレッジを提供します。また、包括的な分析機能により、作業の優先順位付けやリスクの伝達を可能にします。

Tenable One を使用すると、アイデンティティシステムのデータ、およびその他すべての資産や脆弱性の情報を一元的に表示できます。 統合ダッシュボードとレポートにより、セキュリティの状態や傾向が明確に伝わります。

Tenable One は、以下を実現します。

- 現代のアタックサーフェス全体の包括的な可視化

- 脅威を予測し、攻撃を防ぐための作業の優先順位付け

- より適切な判断を可能にする、サイバーリスクの伝達

詳しくは、ソリューション概要の「ゼロトラストへのアプローチでセキュリティを考え直す」をご覧になるか、Tenable Identity Exposure ページにアクセスしてください。

- Active Directory

- Federal