マイクロソフト2019年11月月例セキュリティ更新プログラム: Tenableによる概説

マイクロソフト2019年11月月例セキュリティ更新プログラムでは、70件以上の脆弱性が修正され、そのうち深刻度が「緊急」の脆弱性は13件あります。また、悪用が確認されているInternet Explorerを対象とした脆弱性に対する修正パッチも含まれています。

マイクロソフトの2019年11月月例セキュリティ更新プログラムでは、70件以上の脆弱性が修正され、そのうち深刻度が「緊急」の脆弱性は13件あります。今月のリリースでは、さまざまな製品にわたる16件のリモートコード実行(RCE)の脆弱性と27件の権限昇格(EoP)の脆弱性が修正されています。さらに、マイクロソフトはHyper-Vにおける多くの脆弱性(多くはサービス拒否(DoS)の脆弱性)の修正パッチをリリースしています。以下は、今月のリリースで対処された最も重要な脆弱性の概要です。

CVE-2019-1429 | スクリプトエンジンのメモリ破損の脆弱性

CVE-2019-1429は、Internet Explorerを対象とする「緊急」の脆弱性で、マイクロソフトは、この脆弱性の悪用が確認されていると報告しています。このRCEは、スクリプトエンジンがInternet Explorerのメモリ内のオブジェクトを処理する方法に問題があるために存在します。この脆弱性を突くと、現在のユーザーと同じユーザー権限が攻撃者に取得してしまう恐れがあります。攻撃者は、巧妙に細工されたWebサイトにアクセスするようにユーザーを誘導するか、アプリケーションまたはMicrosoft Officeドキュメントに「初期化しても安全」とマークされたActiveXコントロールを埋め込む必要があるため、攻撃の可能性は低いと考えられます。

CVE-2019-0721、CVE-2019-1397、CVE-2019-1398、CVE-2019-1399 | Hyper-Vにおけるリモートコード実行の脆弱性

CVE-2019-0721、CVE-2019-1397、CVE-2019-1398、および、CVE-2019-1399はWindows Hyper-VにおけるRCEの脆弱性です。 攻撃者はゲストオペレーティングシステムで悪意のあるコードを実行し、Windows Hyper-Vホストに任意のコードを実行させる可能性があります。攻撃者は、脆弱なホスト上の他の手段を介して仮想マシン(VM)にアクセスする必要があります。アクセスが取得されると、攻撃者はVMサンドボックスをエスケープし、同じホスト上の他のVMにピボットする可能性があります。

CVE-2019-1457 | Microsoft Office Excelセキュリティ機能のバイパス

CVE-2019-1457は、Excelドキュメントでマクロ設定を強制できないことが原因で発生するMicrosoft Office for Macのセキュリティ機能バイパスの脆弱性です。この欠陥は、レッドチームとセキュリティテストに焦点を当てたITセキュリティ会社であるOutflankにより10月30日に公開されました。Outflankのブログでは、SYLKファイル形式を使用してXLMマクロをSYLKファイルに含める攻撃シナリオについての詳細が掲載されています。SYLK 形式のファイルをオープンする際には保護されたビューは適用されないため、特別に細工されたファイルを開く際にエンドユーザーは、ファイルを開くことに関する警告やExcelからのプロンプトを受け取らず、保護されたビューのセキュリティ機能により保護されません。さらに、Office for Macが「通知なしですべてのマクロを無効にする」機能を使用するように構成されている場合、SYLKファイルのXLMマクロは、ユーザーにプロンプトを表示せずに実行できるため、リモートの攻撃者は、特別に細工されたファイルを開くユーザーの権限で任意のコードを実行できます。

CVE-2019-0712、CVE-2019-1310、CVE-2019-1309、CVE-2019-1399、CVE-2019-1399 | Hyper-Vのサービス拒否の脆弱性

CVE-2019-0712、CVE-2019-1310、CVE-2019-1309、および、CVE-2019-1399は、Windows Hyper-V内のサービス拒否(DoS)の脆弱性で、この脆弱性を悪用するツールセットを持っている攻撃者は、ターゲットサーバーのリソースを消費し、クラッシュさせる可能性があります。この脆弱性を悪用するには、攻撃者はVMとして実行されているゲストオペレーティングシステムの特権アカウントを持っている必要があります。

CVE-2019-16863 | Trusted Platform Module(TPM)の脆弱性に関するマイクロソフトのガイダンス

11月のセキュリティ更新プログラムの一環として、マイクロソフトはCVE-2019-16863に関するセキュリティアドバイザリADV190024をリリースしました。特定のTrusted Platform Module(TPM)チップセットには、楕円曲線DSA(ECDSA)の主要な機密保護を弱める脆弱性が存在します。この脆弱性はWindowsや特定のアプリケーションに存在しませんが、マイクロソフトはこの脆弱性を重要と見なし、アドバイザリを公開しました。管理者は、ファームウェアの更新についてTPMメーカーに連絡し、ファームウェアの更新以外に必要とされる追加の緩和手順を確認することをお勧めします。本脆弱性は協調的な情報公開によりマイクロソフトに報告され、このブログが公開された時点では、この脆弱性の攻撃は確認されていないマイクロソフトはと述べています。

Tenable のソリューション

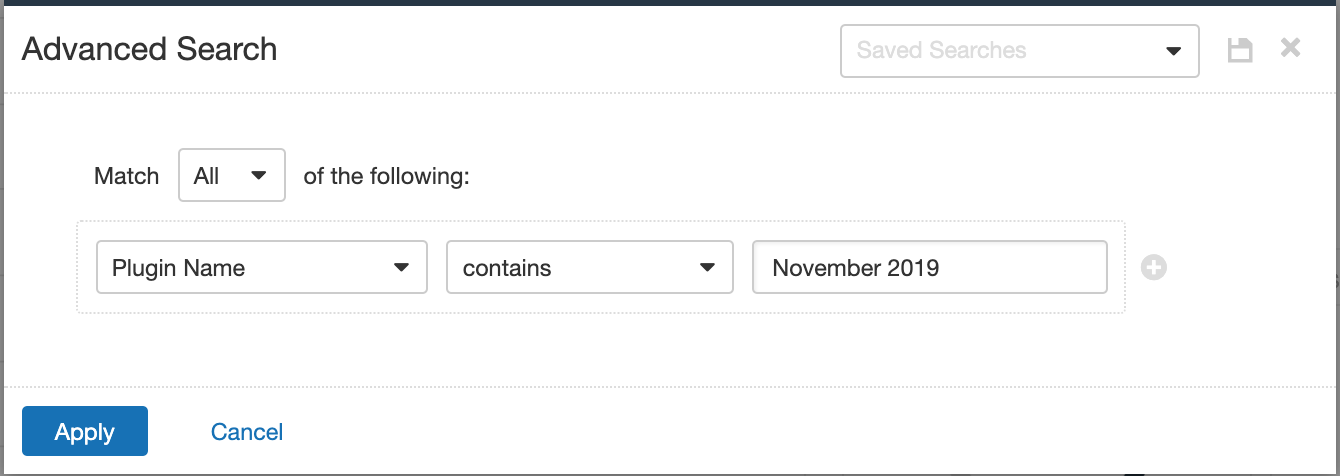

ユーザーは、月例セキュリティ更新プログラムのプラグインに特に焦点を当てたスキャンを作成できます。新しいアドバンストスキャンの[プラグイン]タブで、詳細フィルタを[Plugin Name Contains November 2019]に設定します。

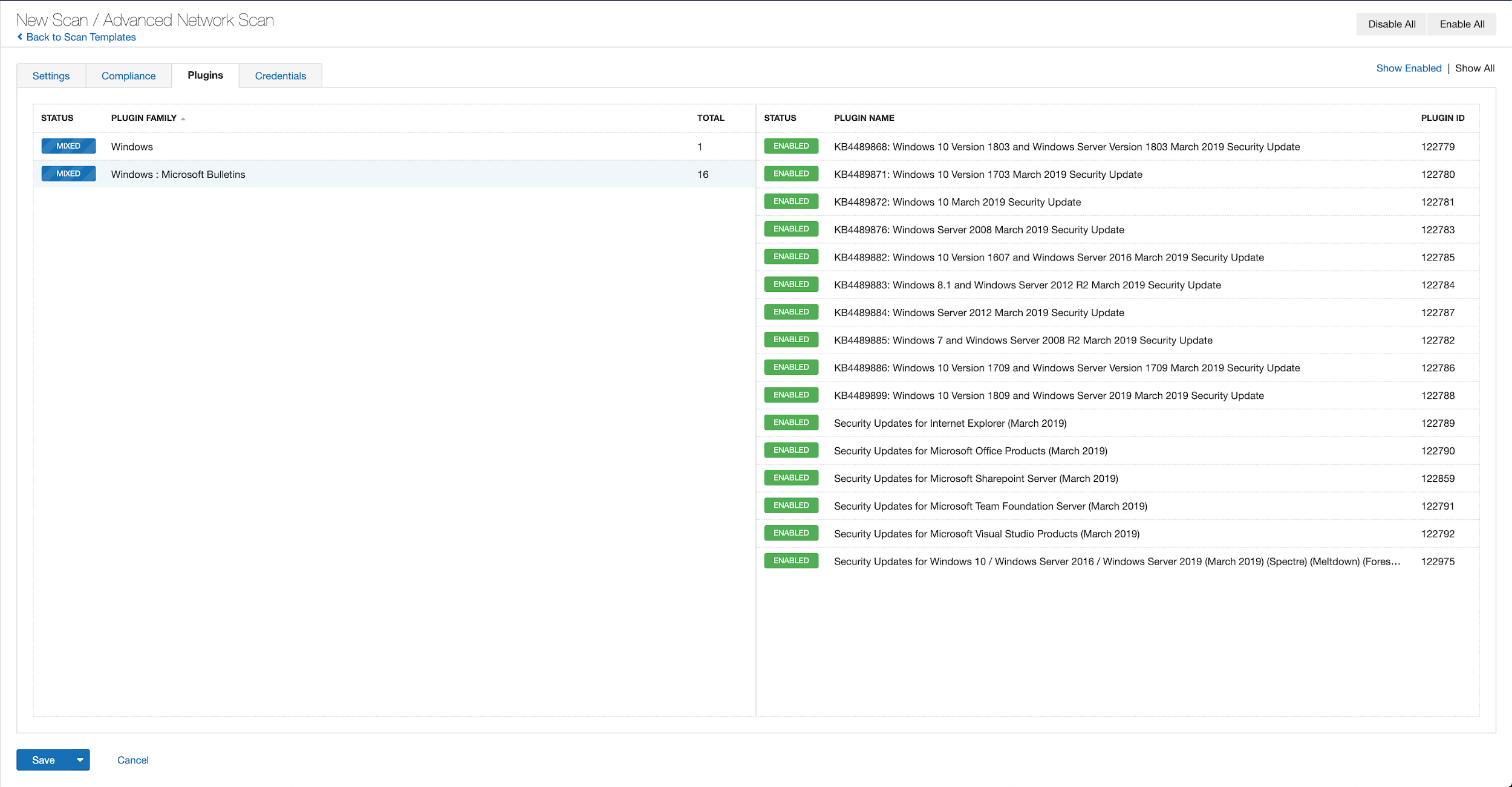

このフィルタの設定で、左側のプラグインファミリーをクリックし、右側に表示される各プラグインを有効にします。左側のファミリーが 有効である場合、そのファミリーのプラグインすべてが設定されているのでご注意ください。このスキャンの個々のプラグインを選択する前に、ファミリ全体を無効にしてください。以下は、Tenable.ioからの例です。

2019年11月月例セキュリティ更新プログラム更新のためにリリースされたすべてのTenableプラグインのリストは、こちらからご覧いただけます。修正パッチが適用されていないシステムを特定環境するために環境を定期的にスキャンし、早急にパッチを適用することをお勧めします。

Windows 7のサポートは2020年1月14日に終了します。まだ、Windows 7を実行しているホスト、および、移行のアクションプランを確認することを強くお勧めします。プラグインID 11936(OS識別)は、Windows 7でまだ実行中のホストを識別するのに役立ちます。

詳細情報

- マイクロソフト2019年月例セキュリティ更新プログラム

- マイクロソフト2019年月例セキュリティ更新プログラム用のTenableプラグイン

- CVE-2019-1457のCERT Vulnerability Note VU#125336

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Vulnerability Management