Nessus の最新情報: Active Directory の 10 件の設定ミスを検出して修正

Active Directory はサイバー犯罪者に頻繁に標的とされています。更新された Nessus スキャンエンジンで攻撃経路をなくしましょう。

Active Directory (AD) は、過去 20 年間、あらゆる組織で主要な ID およびアクセス管理ソリューションとして利用されています。本製品の寿命はかなり長く、最初のリリース以来、根本的に進化していません。

Active Directory の安定性は称賛に値するもので、Global Fortune 1000 企業の 90% は Active Directory を使用して、堅牢な基盤に根ざした長期的な認証・承認戦略を実装できるようになりました。

しかしながら、この安定性のためサーバー犯罪者は Active Directory を標的とする外部と内部からの攻撃を長期に渡って設計・開発することができました。ほとんどの組織は何年も前に AD の実装を設計したまま、現在の脅威に対するセキュリティ対策を行っていないため、状況はますます複雑になっています。

現在、Active Directory はサイバー犯罪者に頻繁に標的とされています。

ニュースで報道されような侵害または重要なインフラストラクチャを破壊するランサムウェア攻撃の背後には、AD の設定ミスがあります。攻撃の全てが、AD の脆弱性を突いたものというわけではありませんが、大半の攻撃では攻撃者はパストラバーサル手法を使用して、重要な管理者権限を取得します。

サイバー犯罪は社会的な基盤を脅かす脅威です。現実の脅威に対して効果的なセキュリティ対策で防衛できるように、すべての組織は、AD のセキュリティの状態について直ちに通知される必要があります。

そのために、Tenable は Alsid 社を買収し、Tenable.ad をリリースしました。AD はシングルサインオンプロセスの管理や認証ユーザーのアクセス権の付与において重要な役割を果たしています。Tenable.ad は、エージェントをデプロイしたり権限のあるアカウントを使用せずに、既存の脆弱性を見つけて修正し、進行中の攻撃をリアルタイムで検出できるようにする包括的な AD セキュリティ対策を提供します。また、業界をリードするリスクベースの脆弱性管理ソリューションと組み合わせると、Tenable.ad は攻撃経路をブロックし、攻撃者が足場を確立できないようにします。

現在、弊社では AD セキュリティ対策をさらに強化しています。Nessus には 10 件の脆弱性に対する基本的な AD チェックが直接組み込みまれています。Nessus Essentials、Nessus Professional、Tenable.sc、Tenable.io、およびTenable.ep を利用すると、一般的に悪用される可能性のある脆弱性を検出し、資格情報を保護し、権限昇格を防ぐことができます。これらのプラグインのチェックは、一般的に以下の 2 つのカテゴリに分類されます。

- パスワードと資格情報の保護:攻撃者がブルートフォース攻撃で資格情報を取得したり、他のユーザーやアカウントになりすましたりするのを防ぎます。

- 権限昇格と横方向への移動の防止:攻撃者が過剰な権限を取得し、ドメイン間を移動するのを防止します。

AD プラグインの完全なリストは次のとおりです。

パスワードと資格情報の保護

| プラグイン名 | 説明 |

|---|---|

| Kerberoasting | ドメイン管理者またはエンタープライズ管理者アカウントは、Kerberoasting 攻撃に対して脆弱です。

|

| Kerberosの弱い暗号化 | ユーザーアカウントで Kerberos の暗号化が弱い場合、資格情報が攻撃者により取得される可能性があります。

|

| Kerberos の事前認証の検証 | ユーザーアカウントで Kerberosの事前認証が無効になっていると、資格情報が盗まれる可能性があります。

|

| 有効期限がないアカウントのパスワード | ユーザーアカウントのパスワードが更新されない可能性があります。

|

| 委任設定が制限されていない | コンピューターアカウントに対する委任設定が制限されていない場合、サイバー犯罪者により資格情報が取得される可能性があります。

|

| Null セッション | 「匿名」および「Everyone」グループは、「Pre-Windows 2000 Compatible Access」の一部で、この脆弱性を突くと Null セッション攻撃が可能になります。

|

権限昇格と横方向への移動の防止

| プラグイン名 | 説明 |

|---|---|

| Kerberos KRBTGT | Kerberos はマスターキーが更新されていない場合、バックドアとして使用される可能性があります。

|

| 危険な信頼関係 | AD ドメイン間の信頼関係で、セキュリティ保護がアクティブ化されていない場合、横方向の移動が可能になります。

|

| プライマリグループIDの整合性 | ユーザーアカウントでグループIDを使用する可能性のあるバックドアを見つけます。

|

| 空白のパスワード | ドメインでユーザーアカウントを認証するためのパスワードが空白のままの場合があります。

|

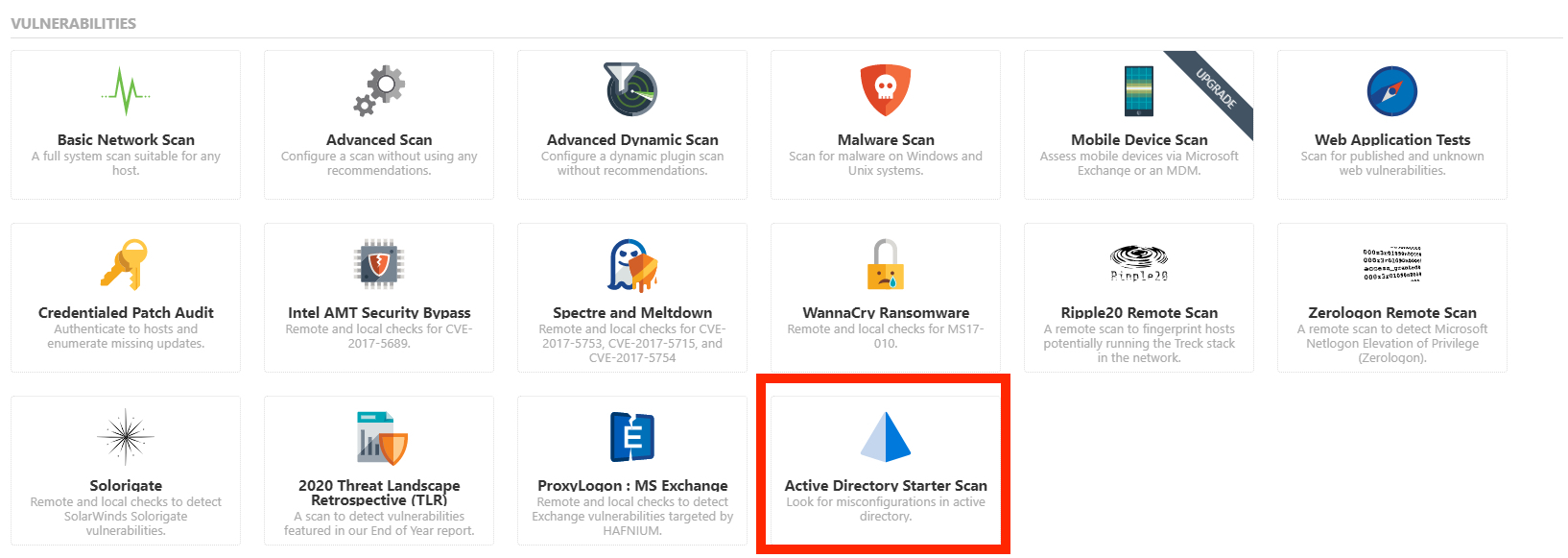

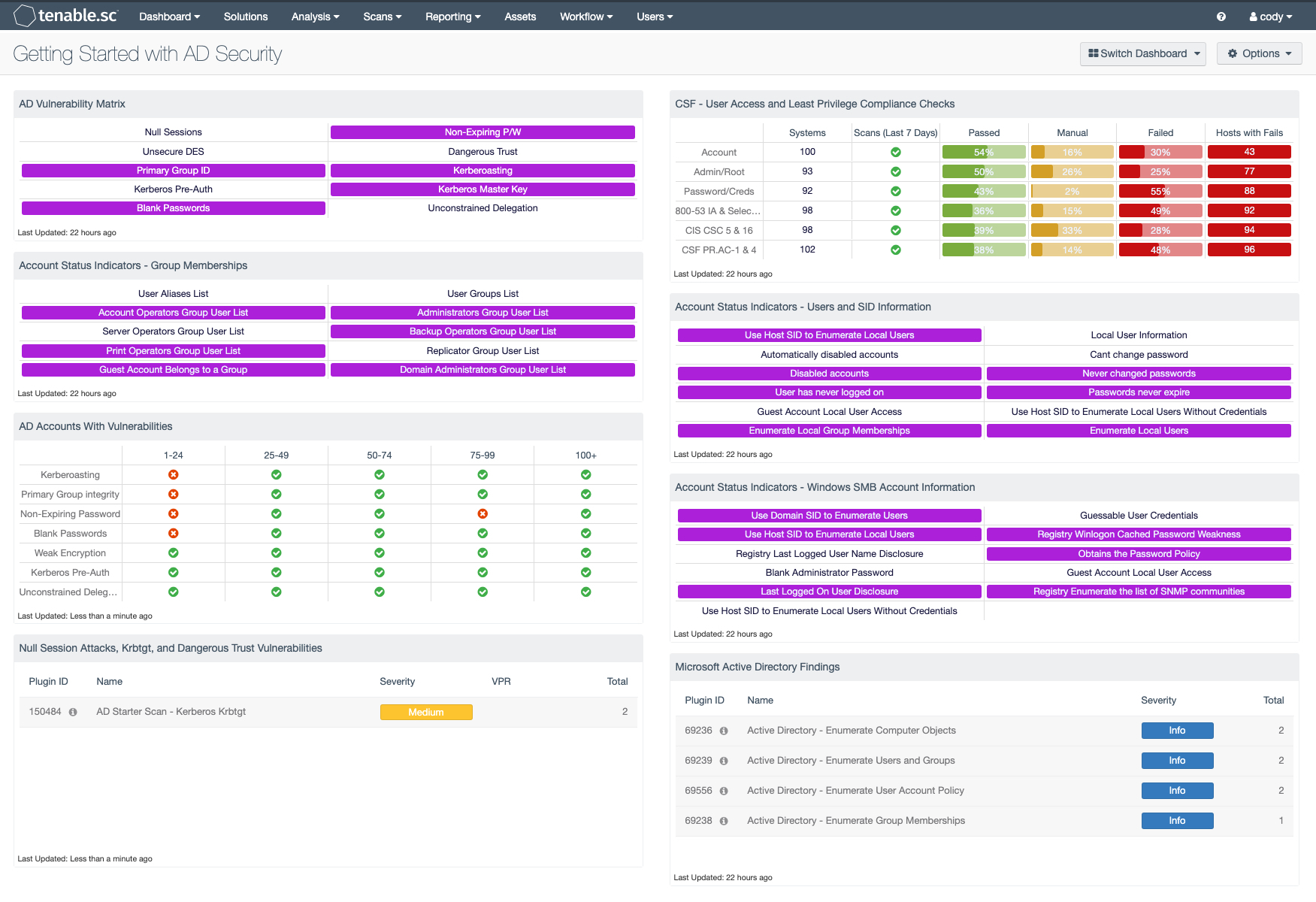

新しい AD プラグインに加えて、これらの基本的な AD の脆弱性を簡単に発見して分析できるように、新しいスキャンテンプレート (Active Directory Starter Scan) と事前設定されたダッシュボード (Getting Started with Active Directory Security) も作成しました。新しい AD プラグインとスキャンテンプレートは、Nessus Essentials、Nessus Professional、Tenable.sc、Tenable.io、Tenable.ep で利用できます。新しい事前設定された AD セキュリティダッシュボードは、本日からTenable.sc で利用可能です。Tenable.io および Tenable.ep では 8 月 5 日に利用可能になります。

Tenable は、AD セキュリティをサポートするための新しいスキャンテンプレートを作成しました。

AD セキュリティ対策をはじめるための新しい事前設定済みのTenableダッシュボードの例。

Nessus スキャンエンジンのこれらの新しい AD セキュリティ機能は、より包括的な AD セキュリティ対策をはじめる前のステップとして攻撃経路をブロックします。

AD セキュリティに関して朗報がもう一つあります。緊急な IOA (Indicator Of Attack) をより迅速に検出するのに役立つ複数の機能強化を備えた Tenable.ad 3.1がリリースされました。新しいフィルタと視覚化は、悪意のある動作を迅速に判別し、攻撃をブロックするのに役立ちます。

もっと詳しく

- これらの新しい AD プラグイン(Tenable.io、Tenable.sc、Nessus) の詳細については、近日開催されるカスタマーアップデート Web セミナーにご登録ください。

- AD セキュリティの詳細を確認、または、Tenable.ad のデモをリクエストするには、https://www.tenable.com/products/tenable-ad をご覧ください。

- Active Directory

- Announcements

- Risk-based Vulnerability Management

- Threat Management

- Vulnerability Management

- Vulnerability Scanning