Cisco Prime Infrastructureの脆弱性のためのパブリックエクスプロイトモジュール利用可能

Cisco Prime Infrastructure Softwareのユーザーは、最新バージョンに更新するように勧告されています。更新せずにチェーンされた場合、システムレベル権限が奪われ、リモートコード実行される可能性があります。

背景

Ciscoは、同社のCisco Prime Infrastructure (CPI)ソフトウェアの任意のファイルアップロードおよびコマンド実行に対する脆弱性、CVE-2018-15379のアドバイザリーをリリースしました。CPI管理ソフトウェアは、企業がネットワークデバイス設定をデバイスごとではなく、一か所で管理できるように設計されたものです。CPIはまた、Cisco Mobility Services Engine (MSE)を介して、Cisco Identity Services Engine (ISE)および位置情報追跡との統合も提供しています。

脆弱性の詳細

CPI管理ツールには2つの脆弱性があり、並行して悪用された場合、リモートコード実行につながります。Agile Information SecurityのPedro Ribeiro氏は、概念実証 (PoC)を実証し、より詳細に説明しています。同氏はまた、この脆弱性に対するエクスプロイトモジュールが公開されていると述べています。

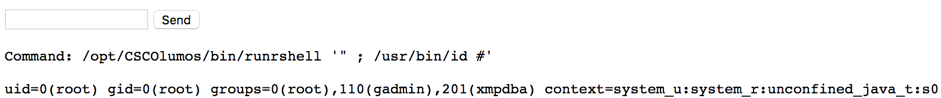

攻撃者はまず、シェルを「プライムユーザー」として得るために(非特権です)、TFTPクライアントを用いて、デフォルトのTFTPポート(ポート69)を経由してJavaServer Page (JSP)ウェブシェルファイルを/localdisk/tftp/ディレクトリにアップロードします。攻撃者はそこから、/opt/CSCOlumos/bin/runrshellバイナリのサニタイズされていない部分を経由してコマンドを注入し、オープンシェルのルートアクセスを得ることができます。

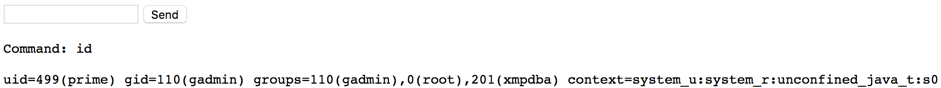

Tenableの研究者もまた、弊社研究室で実行しているバージョン3.2のCPIターゲットへのコマンド入力を受け入れたウェブシェルを容易に確立することができました。標準のIDコマンドが現在のユーザーのステータスを表示しました。

しかし、権限上昇は次のコマンドで容易に示すことができます。

緊急措置が必要

Ciscoは、TFTPサーバーを無効化にするなどの対策をアドバイザリーにリストしています。しかし、弊社としては、Ciscoにより提供されている修正バージョン(3.4.1)に更新することを推奨します。この修正がTFTPファイルのアップロードに関する脆弱性にしか対応していないことにご注意ください。攻撃者がサニタイズされていないバイナリを呼び出すことができる他の方法でホストにアクセスできた場合、コード実行の脆弱性は悪用可能のままです。

Cisco Prime Infrastructure Softwareのアップデート方法に関する指示は、アドバイザリーに含まれています。

影響を受けているシステムの特定

この脆弱性を特定するためのNessusプラグイン一覧はこちらです。

詳細情報

現代のアタックサーフェスを総合的に管理するCyber Exposureプラットフォーム、Tenable.ioの詳細はこちら。Tenable.io Vulnerability Managementの60日間無料トライアルをお試し下さい。

- Vulnerability Management