重要インフラ保護対策: 最近のセキュリティインシデントから学んだこと

電話のフリーキングから最近のランサムウェアまで注目を集めた脆弱性、それらを悪用した攻撃、および重要インフラに及ぼす影響について解説します。

重要インフラに対するサイバー攻撃は増加しています。米国インターネット犯罪苦情センター (IC3) の 2021 年版「インターネット犯罪レポート」」では、報告された重要インフラ分野に対するランサムウェア攻撃の被害は 649 件に上り、前年比で 7% 増加していることが発表されています。米国は 16 の重要なインフラとして医療、公衆衛生、金融サービス、情報技術セクターなどの企業を特定しています。調査によると、米国サイバーセキュリティおよびインフラストラクチャセキュリティエージェンシー (CISA) 庁が最も頻繁にランサムウェアの被害を受けています。また、IC3 は、2022 年に重要インフラに対する攻撃の急増を予測しています。

コロニアルパイプライン社 のランサムウェア攻撃は、急増する IT システムの脆弱性が重要インフラの稼働だけでなく米国経済全体に深刻な影響を引き起こす可能性があることを示しました。

Market Research Future の最近の調査レポートによると、業界は監視制御およびデータ取得 (SCADA) システムにさらに投資しており、2030 年までに市場予測は 150 億米ドルに達し、複合年間成長率(CAGR) 7% で成長すると予測されています。パッチ適用などのセキュリティ対策は単純ですが、これを怠ると、SCADA システムなどの OT システムの運用に深刻な影響を及ぼす可能性があります。

IT システムと OT システムには共通点がありますが、それぞれがさまざまな課題に直面しています。たとえば、OT システムの脆弱性にパッチを適用する際、小さなミスが工場と施設全体の稼働を停止してしまう可能性があります。OT には、多くの場合、専門的なノウハウを必要とするレガシーシステムが存在します。知識を常に新しい従業員に引き継いでいかないと、デバイスの運用やパッチ適用がさらに複雑になる可能性があります。

セキュリティインシデントはサプライチェーンに非常に大きな影響を与えます。

バック・トゥ・ザ・フューチャー

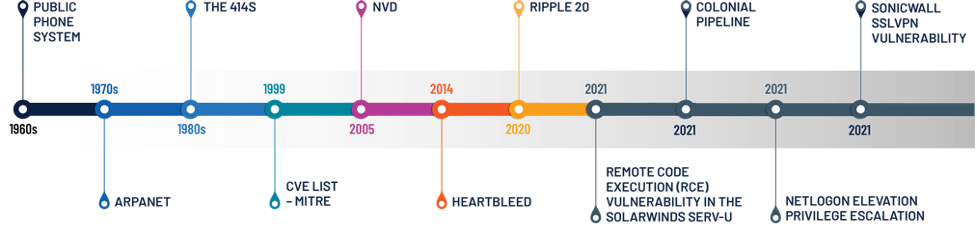

重要インフラ保護対策の必要性は、以前から指摘されています。最初の攻撃は 1960 年代の、公衆電話システムにおける最初の電話ハッキングメカニズムを悪用したものでした。

ARPANET は、世界で初めて運用されたパケット通信コンピュータネットワークで、1969 年に運用が開始されました。その後 1971 年に、「ワーム」 (CREEPER) の最初のインスタンスが作成され、最初のサービス拒否攻撃が発生しました。1980 年代初頭にはコンピューターシステムを対象とした 414 が登場し、複数の組織でハッキングに成功しています。

インターネット接続が普及するにつれ、関連する脆弱性データを企業や業界で簡単に共有する方法が必要になりまし。1999 年、MITRE は共通脆弱性識別子 (CVE) リストシステムを導入しました。CVE に続き、2005 年には米国国立標準技術研究所 (NIST) の脆弱性データベース「NVD」が脆弱性対策情報を公開しました。その間、脆弱性と脅威は急増する一方でした。

Heartbleed は 2014 年に産業制御システム (ICS) で被害を出した脆弱性でした。最近では、OT、IoT、IT デバイスで広く使用されているソフトウェアライブラリに影響を与える Ripple20 セットなどの脆弱性が依然として深刻な懸念事項となっています。2020 年の SolarWinds Orion プラットフォームの侵害など、ソフトウェアサプライチェーンに対する攻撃は、ベンダーのソフトウェアの自動アップデート機能を標的にしています。また、必ずしも OT システムを直接標的にしない攻撃でも、重要インフラに深刻な影響を与える場合があります。コロニアルパイプライン社の IT システムに対する 2021 年のランサムウェア攻撃がその例で、企業の OT システムは危険にさらされていなかったものの、より大きな被害や混乱を避けるために、燃料パイプラインサービスが停止され、人口密度の高い米国東海岸で燃料不足の問題が発生しました。

脆弱性状況の舞台裏

重要インフラを保護するには、IT システムと OT システムの複雑さや多様な課題を理解し、IT/OT融合から派生する課題を解決していく必要があります。

このブログで説明されている最近の攻撃と脅威は、深刻かつ巧妙です。以下の表は、重要インフラ事業者のシステムに対して広く悪用されている脆弱性のリストです。

| CVE | 説明/対策 | CVE 評価 |

|---|---|---|

|

高 |

||

|

CVE-2020-11896、CVE-2020-11897、CVE-2020-11901 (19件 の脆弱性) |

中~緊急 |

|

|

緊急 |

||

|

緊急 |

||

|

緊急 |

出典:Tenable、2022 年 7 月

前述のように、上記の表は、重要インフラにさまざまな影響を与えた脆弱性をまとめています。ものです。

コロニアルパイプライン: IT システムから OT シャットダウンまで

米国最大の燃料パイプライン事業者の 1 つであるコロニアルパイプライン社の IT システムに対するランサムウェア攻撃は、IT システムへの攻撃が重要インフラにも深刻な被害を与える可能性があることの実例です。

コロニアルパイプライン事件や他の注目を集めたランサムウェア攻撃の多くを仕掛けたグループは、以下の脆弱性を悪用しています。

- SonicWall Secure Mobile Access (SMA100) に影響を与えるゼロデイ脆弱性 (CVE-2021-20016) - 攻撃の開始に使われる

- Zerologon における脆弱性であるCVE-2020-1472 - Netlogon Remote Protocol (MS-NRPC) の使用によりドメインコントローラーへの Microsoft Netlogon セキュアチャネル接続を確立できれば、権限昇格に使われる

この攻撃により、約 440 万ドルの身代金が支払われ、パイプライン自体を制御する OT システムは侵害されませんでしたが、コロニアルパイプライン社は 5 日間操業を停止する措置を講じました。この事例は、 IT/OT システムの融合、およびビジネスにおけるデジタルトランスフォーメーションの推進が、重要インフラ事業者にどのような影響を及ぼすおそれがあるかを示しています。

まとめ

ビジネスライフサイクル全体に統合できる脆弱性管理は強力なツールですが、重要インフラ環境では課題もあります。例として、次のような課題が考えられます。

- OT ネットワークで実行されているデバイスは、多くの場合、サポートが終了していて、ベンダーはすでに廃業している可能性がある

- インターフェースやソフトウェア更新ユーティリティなどの明確な更新メカニズムがないため、OT ベンダーがパッチをリリースしたいと思っても、タイムリーに導入できないないことがある

- 効果的にパッチを適用したり脆弱性を修正したりする方法がない場合、企業は、ネットワークトラフィックとデバイス、ファイヤーウォール、VPN、および一意のルーティングテーブルを分離することにより、アタックサーフェスを削減または軽減する必要がある

重要インフラでは、可用性が何より重要視されるため、OT システムでのパッチ適用においては次のようないくつかの課題が発生します。

- パッチ適用に伴って重要な運用技術のダウンタイムが発生する可能性

- レガシーシステムの修正プログラムがない

- レガシーシステムの保護対策に関する適切な専門知識を持つスタッフがいない

重要インフラのセキュリティ対策に関連するこれらの課題やその他の課題を解決するには、世界中の事業者、ベンダー、政府機関による協調的な取り組みが必要です。これらの環境の IT および OT システムの脆弱性を見つけて修正することは、最初のステップにすぎません。

編集者注:本記事は、CVE-2021-20016 および CVE-2020-1472 に関するコンテキストをより正確に説明するために、7 月 15 日に改訂されました。

詳細情報

ブログ

ポッドキャスト: コロニアルパイプライン事件から 1 年後の OT セキュリティの現状

ホワイトペーパー: OT 攻撃を予測するをダウンロードする。

レポート: ランサムウェアエコシステムの内部を見る

最近開催した、運輸に焦点を当てた OT ウェビナーでは、運輸事業者が直面している最も一般的なサイバーセキュリティの課題について解説しています。 セッションには、米国の運輸保安局 (TSA) のパネリストと 2 人 のパートナー様にご参加いただきました。このウェビナーは録画をご用意していますので是非ご視聴ください。また、ウェビナーでは引き続きこのトピックを取り上げる予定ですので、今後のウェビナーのスケジュールをご確認ください。

- OT Security

- Risk-based Vulnerability Management

- SCADA

- Threat Management

- Vulnerability Management