ThemeGrill Demo Importer の脆弱性を悪用する攻撃が確認される

ThemeGrill Demo Importer WordPress プラグインの深刻な脆弱性を悪用する攻撃がされています。 ユーザーは早急にバージョン1.6.3にアップグレードする必要があります。

背景

ThemeGrill Demo Importer WordPress プラグインを使用するとユーザーはワンクリックで ThemeGrill テーマのデモをインポートできます。バージョン1.3.4から1.6.2には、リモートの認証されていないユーザーによるデータベースワイプおよび認証バイパスの脆弱性が存在します。1.6.2以下に対する活発な攻撃活動が報告されているためバージョン1.6.3にアップグレードすることを推薦します。

分析

2月15日、WebARX は、WordPress 用 ThemeGrill Demo Importer の脆弱性を開示しました。 この脆弱性により、認証されていないリモートの攻撃者がすべてのサイトの設定をデフォルトの設定に戻したり、すべてのデータベーステーブルを消去したりするなどの管理者機能を実行する可能性があります。

この脆弱性を悪用するには、ThemeGrill テーマをサイトにインストールしてアクティブ化する必要があります。ユーザー名が「admin」の管理ユーザーがいる場合、攻撃者はサイトのワイプ後に「admin」として自動的にログインします。

概念実証

現時点で公開されている概念実証(PoC)はありませんが、WebARX によりこの脆弱性を突く攻撃が報告されています。既知の悪意のあるIPのリストは WebARX 開示ページの下部にあります。

ベンダー応答

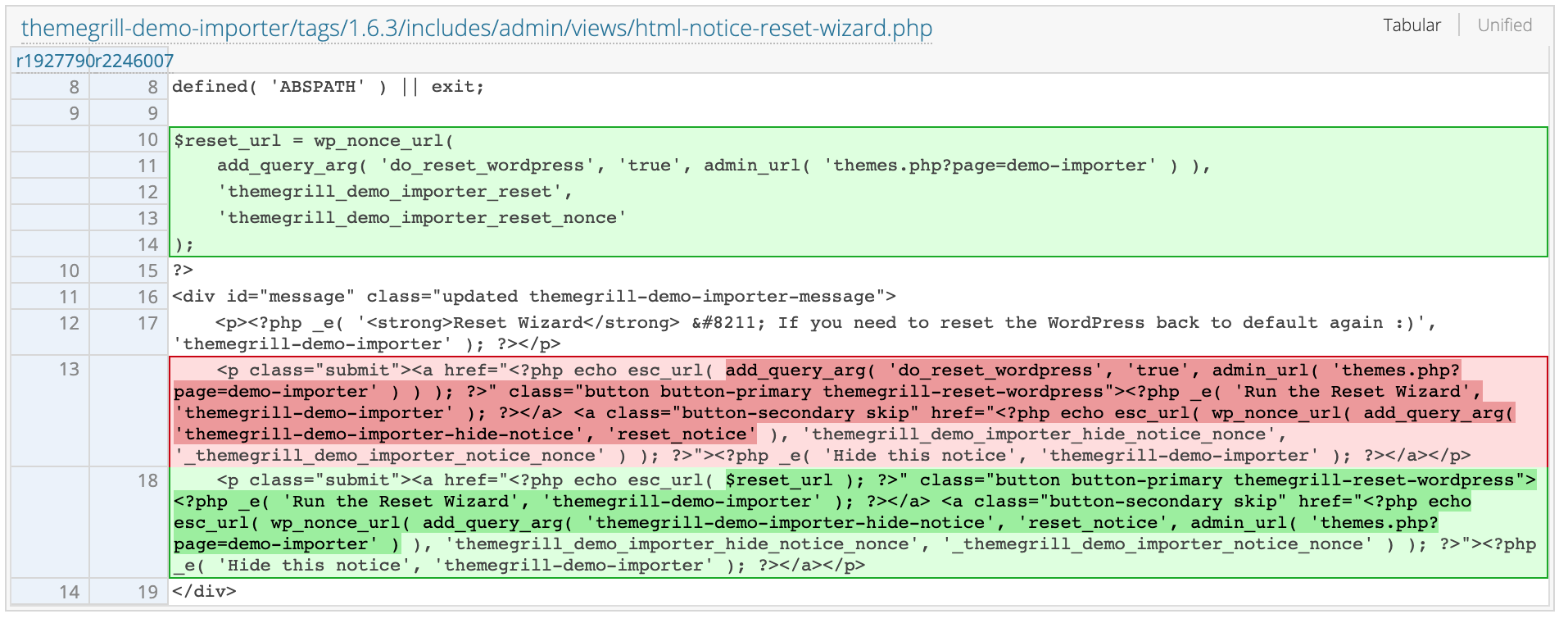

2月16日、ThemeGrill はこの脆弱性に対処するために1.6.2をリリースしましたが、脆弱性が引き続き悪用されていることが報告されたため、2月18日にバージョン1.6.3をリリースしました。バージョン1.6.3は、フルリセットの自動呼び出しを削除し、代わりにプラグインのリセットウィザードにユーザーを誘導します。

ソリューション

現時点では、プラグインの機能を中断させない有効な緩和策はないため、バージョン1.6.3にアップグレードすることを推薦します。

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点で こちら に表示されます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management