WatchBogマルウェアにBlueKeepスキャナ(CVE-2019-0708)、および、新しいエクスプロイト(CVE-2019-10149、CVE-2019-15158)が追加される

「BlueKeep」脆弱性スキャナーとEximとJiraの新たに発見されたエクスプロイトが、暗号通貨マイニングマルウェアに組み込まれる

背景

7月24日、Intezerの研究者らは、WatchBogマルウェアの新しい亜種に関するブログを公開しました。WatchBogは、感染したシステムにMonero(XMR)マイナーを配置する「暗号通貨マイニングボットネット」です。WatchBogは2019年5月にAlibabaCloudにより発見されましたが、Sudhakar Bellamkondaのブログ記事は、これは少なくとも2018年11月以来存在すると指摘しています。

分析

WatchBogの新しい亜種で最も注目するべきものはBlueKeepのスキャンモジュール(CVE-2019-0708)です。これは、2019年5月にパッチが適用されたMicrosoftのリモートデスクトップサービスにおける重大なリモートコード実行の脆弱性です。このパッチにはサポート対象外のバージョンのWindowsに対する修正も含まれています。 このスキャナーモジュールは、約2カ月前にGitHubに公開された概念実証スキャナーの一部です。ただし、Intezerのブログに記載されているモジュールの亜種には、エクスプロイトコードが含まれていません。

BlueKeepの発表から約80日たった現在もまだ、この脅威は続いています。詳細はこちら。

研究者らによると、WatchBogは脆弱なWindowsシステムを識別するためにCommand-and-Control(C2)サーバーから取得されたIPアドレスの定義済みリストをスキャンすることが報告されています。研究者らは、このようなモジュールを含めることは、エクスプロイトコード公開後の攻撃に備えたり、脆弱なシステム上のデータを第三者に販売するためであると推測しています。

WatchBogの最新版では、「pwn」モジュールに新しいエクスプロイトコードを組み込まれています。これらのエクスプロイトは最近公開された2つの脆弱性に対するものであり、以下が含まれます。

- CVE-2019-10149は、2019年6月に発見された、広く使用されているメール転送エージェント(MTA) 、Eximにおける重大なリモートコマンド実行の脆弱性です。

- CVE-2019-11581は、今月初め、7月10日ににパッチが適用されたAtlassian Jira ServerおよびJira Data Centerにおける重大なテンプレートインジェクションの脆弱性です。

これら2つの脆弱性は、WatchBogの「pwn」モジュールにおける他の3つのエクスプロイトと、データベースを標的とする2つのブルートフォースモジュールに突かれる恐れがあります。

以下は、WatchBogに組み込まれているエクスプロイト、スキャナー、およびブルートフォースモジュールのリストです。

| CVE | 影響を受ける製品 | パッチ | タイプ | 権限 |

|---|---|---|---|---|

| CVE-2018-1000861 | Jenkins | 2018年12月 | エクスプロイト | 非認証 |

| CVE-2019-7238 | Nexus Repository Manager 3 | 2019年2月 | エクスプロイト | 非認証 |

| CVE-2019-0192 | Apache Solr | 2019年3月 | エクスプロイト | 非認証 |

| CVE-2019-10149 | Exim | 2019年6月 | エクスプロイト | 非認証 |

| CVE-2019-11581 | Atlassian Jira Server and Data Center | 2019年7月 | エクスプロイト | 両方 |

| CVE-2019-0708 | Microsoft Remote Desktop Services | 2019年5月 | スキャナ | 非認証 |

| 該当なし | CouchDB | 該当なし | ブルートフォース | 該当なし |

| 該当なし | Redis | 該当なし | ブルートフォース | 該当なし |

概念実証

WatchBogが使用するすべての脆弱性に対する概念実証(PoC)は公開されています。

| CVE | 影響を受ける製品 | 概念実証のソース |

|---|---|---|

| CVE-2018-1000861 | Jenkins | ブログ |

| CVE-2019-7238 | Nexus Repository Manager 3 | GitHub |

| CVE-2019-0192 | Apache Solr | GitHub |

| CVE-2019-10149 | Exim | GitHub |

| CVE-2019-11581 | Atlassian Jira Server and Data Center | GitHub |

| CVE-2019-0708 | Microsoft Remote Desktop Services | GitHub |

ソリューション

BlueKeepを対処するためには、Windowsユーザーは、パッチを適用することが最も重要です。BlueKeepスキャナーが含まれていること、および、エクスプロイトコードが間もなく一般に公開されるおそれがあるので、パッチを適用することが重要です。 最近の報告では、BlueKeepに対して脆弱で、インターネットを介してアクセス可能なシステムが80万以上あるとのことです 。

WatchBogが悪用するすべての脆弱性は過去8ヶ月間に修正されています。Jenkins、Nexus Repository Manager 3、Apache Solr、Exim、Atlassian Jira Server and Data Centerを実行しているユーザーは、早急に利用可能なパッチを適用する必要があります。

環境内にCouchDB、および、Redisサーバーがある場合は、それらが一般に公開されていないことを確認する必要があります。

影響を受けているシステムの特定

これらの脆弱性を識別するためのTenableプラグインのリストは以下のとおりです。

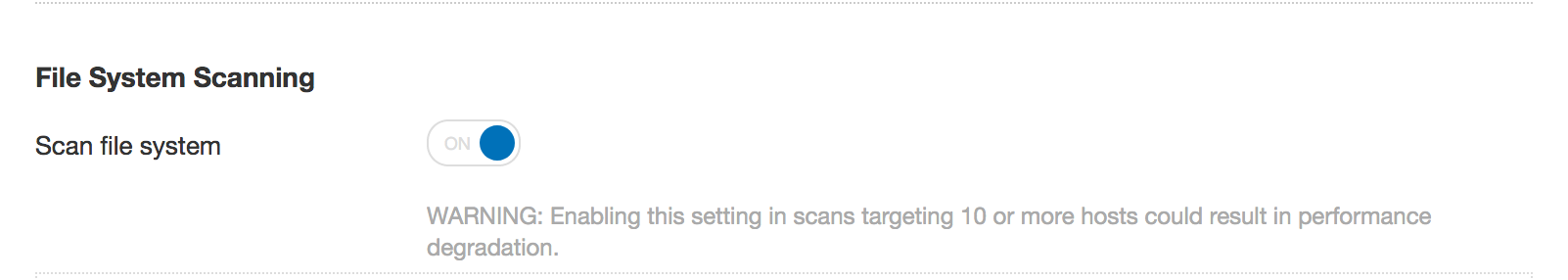

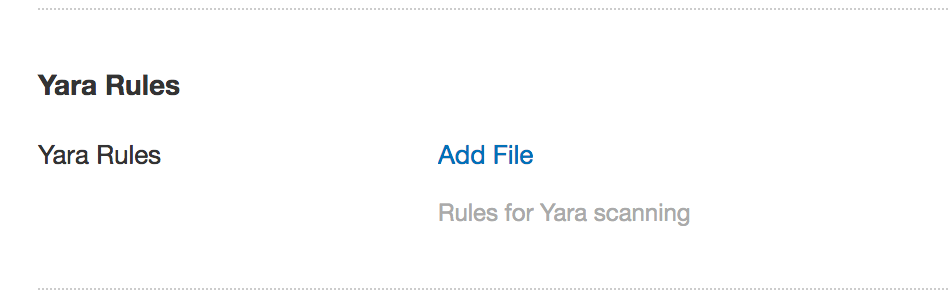

さらに、カスタムのYARAルールとTenable.io、および、Nessusのファイルスキャン機能を利用して、Linuxホスト上のWatchBogに関連するハッシュをスキャンできます。

お客様は、以下のLinux Malicious File DetectionとYARAプラグインをご利用いただけます。

- Linux Malicious File Detection

- Linux Malicious File Detection: User Defined Malware

- YARA File Scan (Linux)

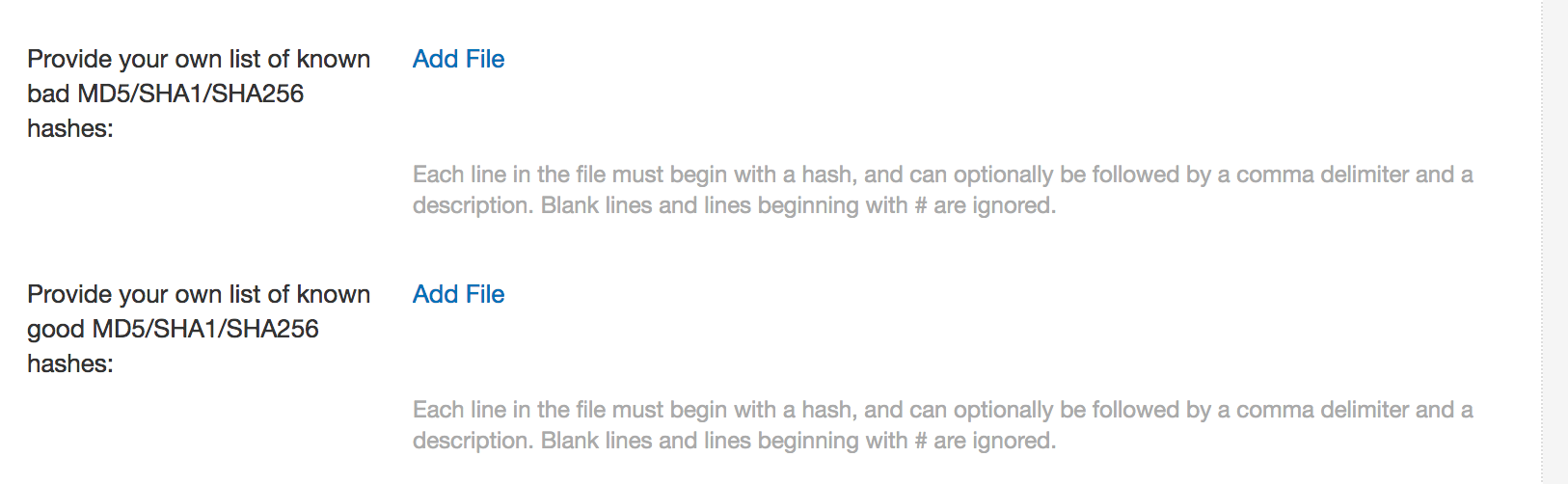

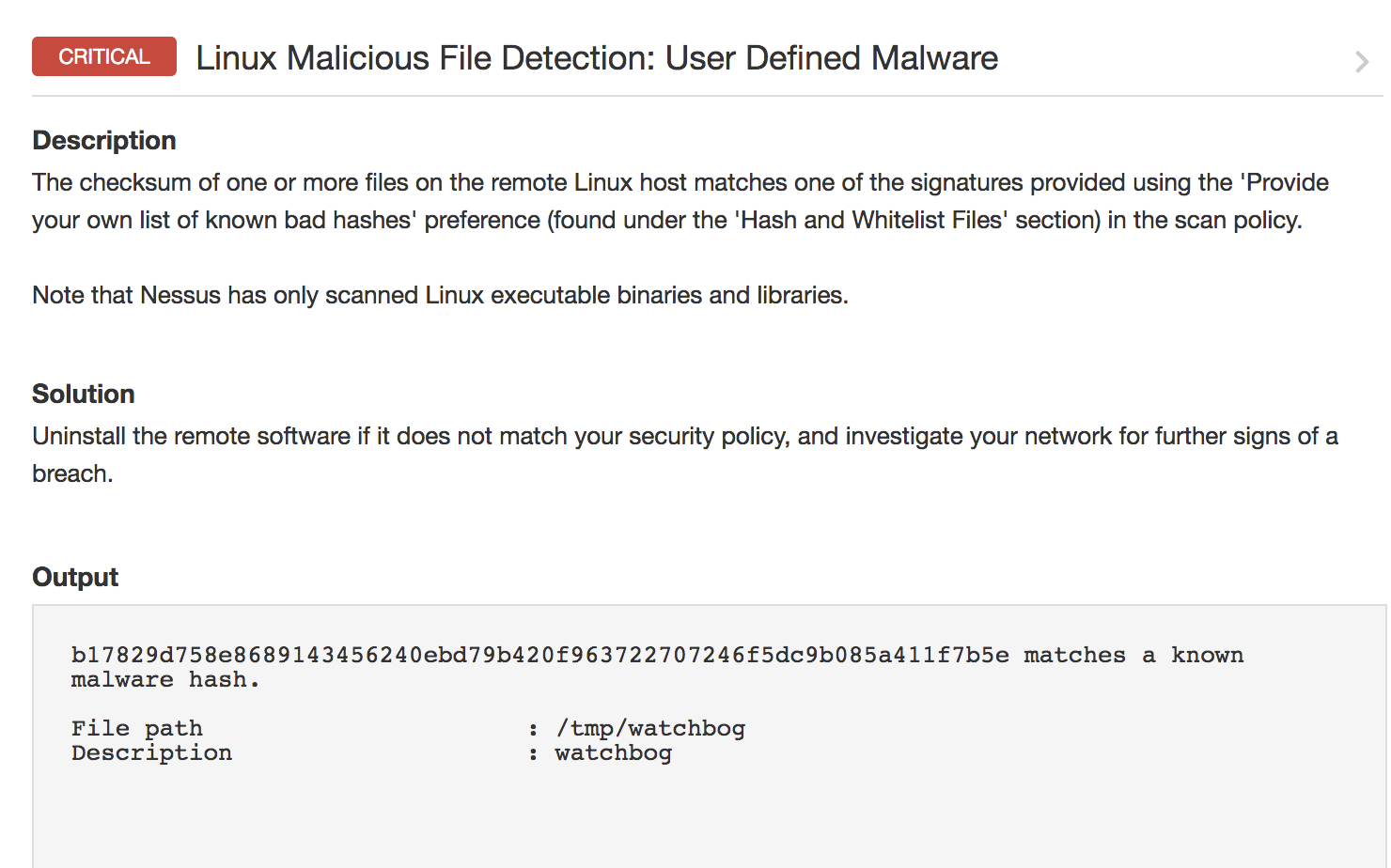

Intezerは、既知の不良ハッシュのリストで使用できる3つのSHA-256サンプルハッシュを提供しています。

- b17829d758e8689143456240ebd79b420f963722707246f5dc9b085a411f7b5e

- 26ebeac4492616baf977903bb8deb7803bd5a22d8a005f02398c188b0375dfa4

- cdf11a1fa7e551fe6be1f170ba9dedee80401396adf7e39ccde5df635c1117a9

ユーザーインターフェイスで、既知の不良ハッシュのリストを提供できます。

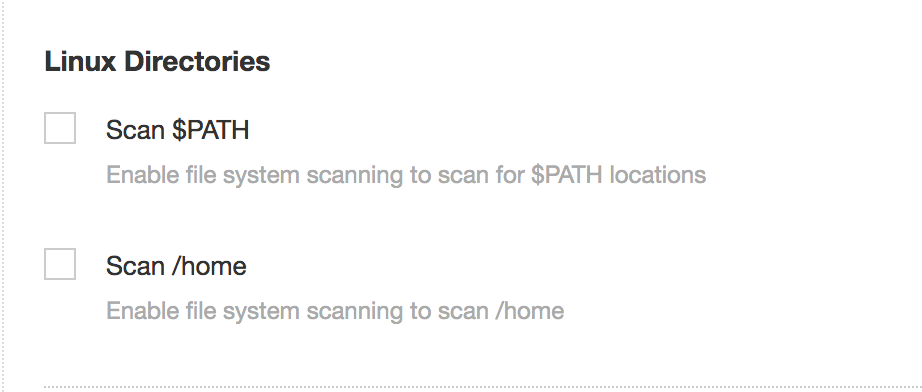

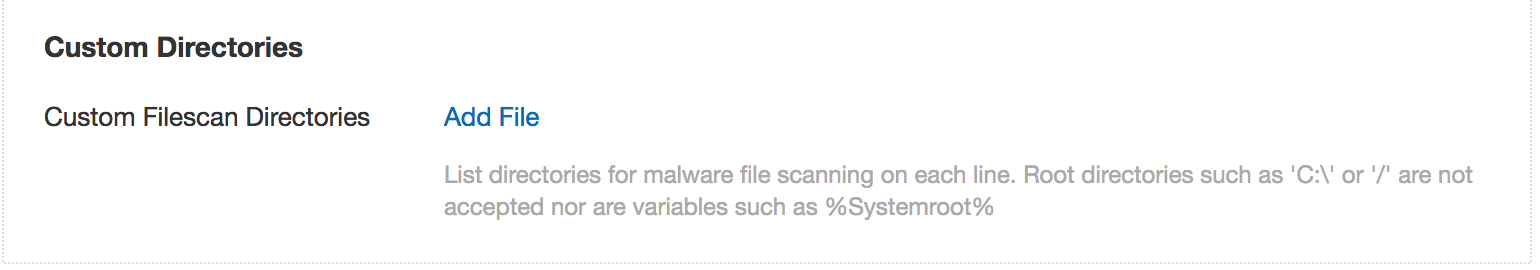

高度なオプションを利用すると、お客様は$PATHの場所、/home、およびカスタムディレクトリをスキャンできます。

以下は、WatchBogの既知の不良ハッシュのスキャン結果の例です。

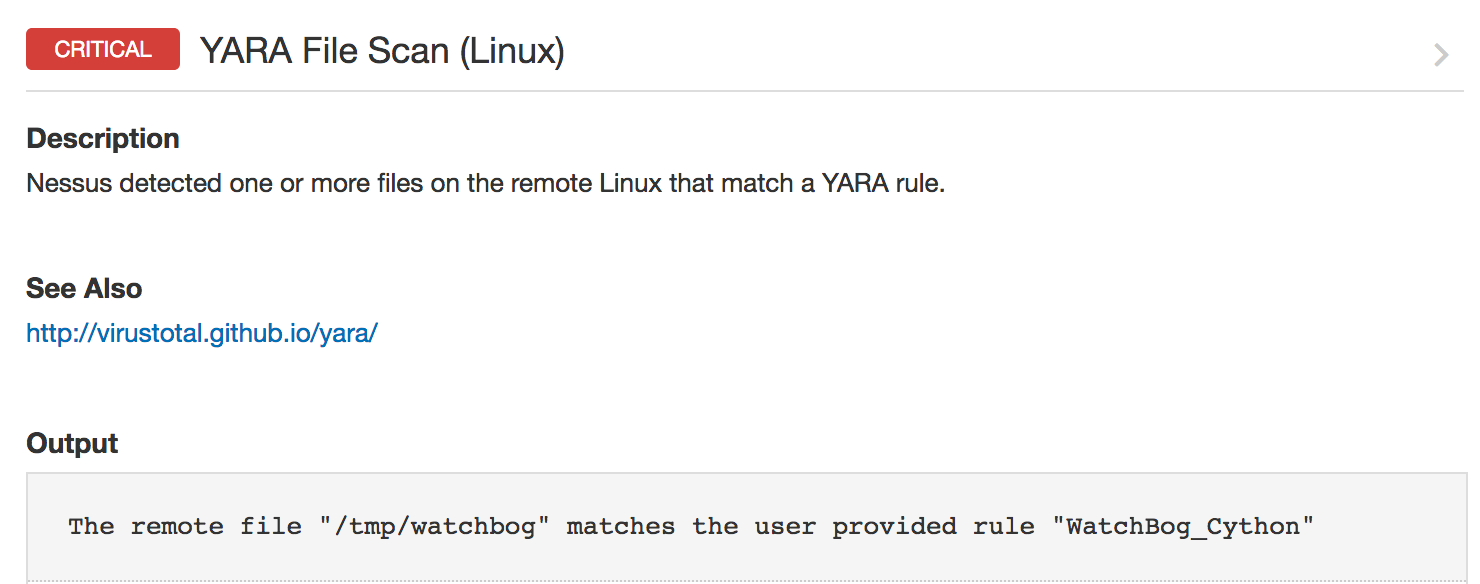

さらに、Intezerは、未知または新しく発見されたWatchbogサンプルを識別するために使用できるカスタムYARAルールを提供しました。 以下は、YARAファイルスキャンプラグインのスキャン出力例です。

詳細情報

- Watching the WatchBog: New BlueKeep Scanner and Linux Exploits

- Return of Watchbog: Exploiting Jenkins CVE-2018-1000861

- Blocking Watchbog Malware/Ransomware with IPTables on Linux

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。