CVE-2019-11510: 「緊急」の Pulse Connect Secure の脆弱性、ランサムウェア「Sodinokibi 」の攻撃に悪用される

最近、8か月前に発見された世界中の大規模な組織や政府により使用されている一般的な SSL VPN ソリューションにおける脆弱性を悪用するランサムウェア攻撃が急増しています。

背景

1月4日、セキュリティ研究者の Kevin Beaumont氏 (@GossiTheDog) は、Secure Socket Layer(SSL)Virtual Private Network(VPN)ソリューションの脆弱性を悪用した2件のランサムウェア攻撃を「注目すべき事件」として報告しました。

New by me: Pulse Secure VPN flaw being used to deliver targeted ransomware to large organisations https://t.co/h4rrzbPOWG

— Kevin Beaumont (@GossiTheDog) January 4, 2020

Beaumont 氏は彼のブログで、脆弱なネットワークへのアクセスを得るためにこの脆弱性が悪用され、ドメイン管理者アクセス権の取得、PsExec を使用した仮想ネットワークコンピューティング (VNC) の横方向の移動、エンドポイントセキュリティツールの無効化、Sodinokibi ランサムウェア (SodinまたはREvil) のインストールのパターンの攻撃が発見されたと述べています。

Pulse Secure の最高マーケティング責任者である Scott Gordon 氏は、Beaumont 氏のブログに関して次の声明を発表しました。

「脅威アクターは、Pulse Secure、Fortinet、Palo Alto VPN製品で報告された脆弱性を悪用し、この場合、パッチが当てられていない VPN サーバーを悪用してマルウェア REvil (Sodinokibi) を感染させます。ユーザーがパッチが適用されていない脆弱な Pulse VPN サーバーを介してリソースにアクセスしようとすると、VPN インターフェースの対話型プロンプトを介してランサムウェアが配布およびアクティブ化されます。」

分析

Pulse Secure における脆弱性

CVE-2019-11510 は、Pulse Secure の SSL VPN である Pulse Connect Secure における「緊急」の任意のファイル開示の脆弱性です。この脆弱性は簡単に悪用できるため、共通脆弱性評価システム CVSS ( Common Vulnerability Scoring System)では10.0のスコアを受けています。この脆弱性を悪用すると、リモートの認証されていない攻撃者は脆弱なエンドポイントからユーザー名とプレーンテキストのパスワードを取得する可能性があります。

Pulse Secure は2019年4月に脆弱性に対する定例外の修正をリリースし、この修正は2019年8月にこの脆弱性を突いた攻撃の概念実証 (PoC) が公開された後、さらに注目を集めました。概念実証がリリースされて間もなく、脆弱性の悪用を狙ったとみられるスキャンを確認したとの情報が公開されました。

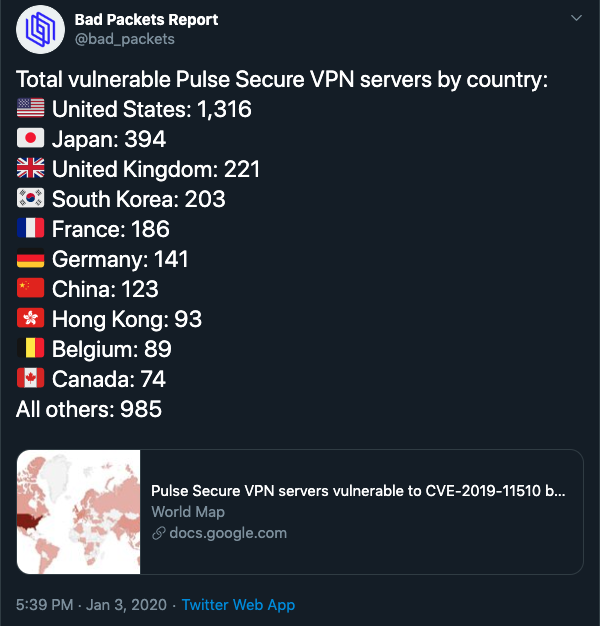

当時、Bad Packets の最高研究責任者である Troy Mursch 氏は、この脆弱性をもつ14,500以上の Pulse Secure VPN エンドポイントを特定しました。Mursch 氏は、脆弱なエンドポイントのスキャン結果のウィークリーレポートを Twitter に公開すると同時に、影響を受ける組織に脆弱性を修正するよう通知しています。2020年1月3日の最新のスキャン結果によると、Mursch 氏は脆弱性なエンドポイントを3,825検出しています。そのうち1,300以上のエンドポイントは米国に存在しています。

Sodinokibi (REvil) ランサムウェア

Sodinokibi (またはREvil) は2019年4月に、 Oracle WebLogic の認証されていない攻撃者によるリモートコード実行の脆弱性 (CVE-2019-2725) に対するゼロデイエクスプロイトを利用した攻撃の一部として発見されました。2019年7月の追加調査では、Sodinokibi も Win32k の権限昇格である CVE-2018-8453 を悪用していることが判明しました。

Sodinokibi は GandCrab ランサムウェアの作成者に関連付けられています。報告によると、GandCrab ランサムウェアは、20億ドルの身代金の支払いを獲得した後、2019年5月に活動を停止しました。

ビッグゲームハンティング ランサムウェア

「ビッグゲームハンティング」という用語の使用は、2018年にクラウドバンキングトロイの木馬から BitPaymer ランサムウェアを使用した標的型ランサムウェア攻撃に移行した INDRIK SPIDER と呼ばれる電子犯罪グループに関する Crowdstrike のブログを参照しています。「ビッグゲーム」とは、「標的を絞った低量で高収益」の攻撃活動への移行を意味します。

Sodinokibi の場合、これは実り多い戦術です。セキュリティ研究者の Rik Van Duijn 氏は、2020年の最初の6日間で1,000万ドル以上を要求する Sodinokibi ランサムウェア感染を7件以上特定しています。

REvil is starting the year strong, asking for some serious cash. We are working on a blog describing just how bad it is, hoping to launch end of the month.

— rik van duijn (@rikvduijn) January 6, 2020

cc @GossiTheDog pic.twitter.com/0Katzxd7aW

Sodinokibi は上記のさまざまな脆弱性に関連付けられていますが、ランサムウェアは一般に、パッチが適用されていない脆弱なソフトウェア、悪意のある電子メール、公開されたリモートデスクトップシステムなど、さまざまな方法で拡散します。

概念実証

CVE-2019-11510を突く攻撃の最初の概念実証は、セキュリティ研究者の Alyssa Herrera 氏および Justin Wagner 氏により、8月20日に Exploit Database に公表されました。また、CVE-2019-11510を特定、または、悪用するための概念実証も GitHub リポジトリに複数公開されています。

ソリューション

前述のとおり、Pulse Secure は CVE-2019-11510 の修正パッチを2019年4月にリリースしています。組織環境で Pulse Connect Secure を利用している場合は、早急にパッチを適用することが重要です。さらに、Sodinokibi は CVE-2018-8453 を悪用するため、Microsoft の2018年10月月例セキュリティ更新プログラムが適切に適用されていることを確認することも非常に重要です。

影響を受けているシステムの特定

この脆弱性を特定する Tenable プラグインのリストは、こちらからご覧いただけます。プラグインID 127897は、直接のエクスプロイトを特定します。

詳細情報

- CVE-2019-11510を悪用するビッグゲームランサムウェアに関する Kevin Beaumontのブログ

- Pulse Connect Secure の複数の脆弱性に関する定例外のアドバイザリ

- 14,500の脆弱な Pulse Secure VPN エンドポイントに関する Troy Mursch のブログ

- CVE-2019-2725を悪用した Sodinokibi ランサムウェアに関する Cisco Talos のブログ

- CVE-2018-8453を悪用した Sodinokibi ランサムウェアに関する Kasperskyのブログ

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management