Agentless Assessment と Live Results を備えた Tenable Cloud Security のリリースのお知らせ

Tenable は、最新のクラウドセキュリティ機能強化によってクラウドセキュリティ態勢と脆弱性管理を統合し、新しい、 100% API 化されたスキャンおよびゼロデイ検出機能を提供します。

注: 下の解説にある機能は、お客様から絶大な称賛を集めており、早期アクセスリリースに参加して下さったお客様の要求に応えて、大幅に機能を強化することができました。その結果、2022 年 10 月 14 日に AWS 向けの Agentless Assessment with Live Results の一般提供が開始されました。

Tenable は長年にわたって、数千ものお客様のクラウドインフラのスキャンと脆弱性管理をサポートしてきました。2021 年、2022 年には Accurics を買収し、Tenable.cs の発売と Tenable.io との統合によって、クラウドケイティブアプリケーション保護 (CNAPP) 機能の提供を加速しました。Tenable では、クラウド態勢と脆弱性管理をひとつのソリューションに統合する、独自のアプローチをクラウドセキュリティに取り入れています。

本日、Tenable が発表した新しいクラウドセキュリティ機能は、重要な技術的進歩を反映するだけでなく、クラウドセキュリティ態勢と脆弱性管理をクラウド上の資産とクラウド以外の資産に一元的に適用できるアプローチを提供するものです。Tenable.cs の最新リリースを使うと、今まで当社が市場をリードしてきたソリューションによって達成している可視性と脆弱性管理と同等の機能をクラウドで展開することができます。新しい機能には次のものが含まれています。

- Tenable.cs Agentless Assessment と Tenable.cs Live Results

- 強化されたポリシー管理およびレポーティング機能

- 拡大された DevOps / GitOps カバレッジ

Tenable.cs Agentless Assessment と Tenable.cs Live Results

とめどなく拡大を続けるアタックサーフェスを継続的に監視して完全なクラウド可視性を得る能力をセキュリティ部門に与えることは、統合クラウドセキュリティプログラムの構築を検討しているあらゆる企業にとって欠かせない必須条件です。

Tenable.cs Agentless Assessment と Tenable.cs Live Results は、セキュリティ担当者がすばやく、簡単にすべてのクラウド資産を検出して評価できる機能を提供します。ライブスキャンは、ログに変更があるイベントがあると自動的に実行が開始され、結果が継続的にデータに反映されます。新しい脆弱性が当社が誇る業界最精鋭の Tenable Research チームによってデータベースに登録されると、新たなスキャンを実行するまでもなく、Tenable.cs Live Results がその脆弱性が現在の資産インベントリの中に存在するかどうかを検索して報告します。

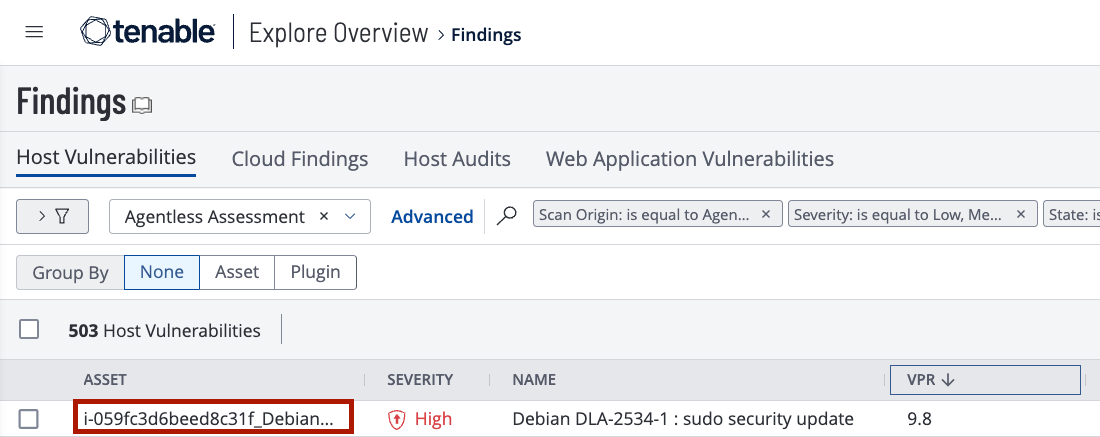

CVE として報告された脆弱性の例

出典:Tenable、2022/8

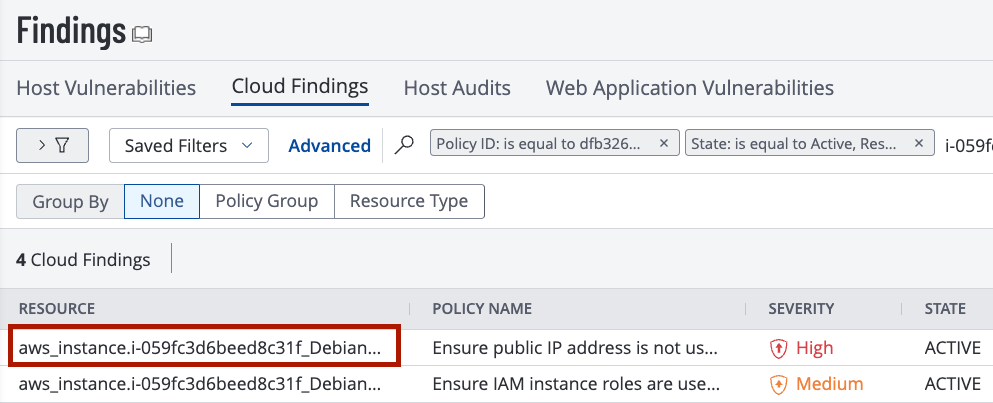

CSPM 検索結果に表れた脆弱性の例

出典:Tenable、2022/8

従って、環境全体をスキャンしなおす手間と時間を省いて継続的に脆弱性を評価することが可能になり、ゼロデイ脅威も公開直後に発見でき、ゼロデイ攻撃実行の可能性を削減できます。Tenable の脆弱性のカバレッジは 7 万個を超え、業界最大規模の CVE (一般的な脆弱性およびエクスポージャー) のデータベースを維持しています。さらに、Tenable のセキュリティ設定データは、すべての資産のすべてのネット露呈を理解するのに役立つ情報を提供します。

現在 Tenable ソリューションをお使いのお客様には、AWS 対象の Tenable.cs Agentless Assessment の早期アクセスを開始しました。Agentless Assessment の詳細はこちらのブログ: Tenable Cloud Security Agentless Assessment で迅速に AWS における脆弱性を検出して対応する をご覧ください。

本年 Q4 に Tenable は Microsoft Azure ならびに Google Cloud Platform 対象の Tenable.cs Agentless Assessment をリリースする予定で、同時にコンテナセキュリティ関連の強化機能も追加します。

強化されたポリシー管理およびレポーティング機能

クラウド環境で特に重要となるサイバーセキュリティのプラクティスとは何か、は長年耳にしてきた課題ですが、例えば次のようなものが特出できます。

- クラウド環境を適切に保護できるクラウドセキュリティ

- DevSecOps 体制によってセキュリティをソフトウェアのデリバリ手順に埋め込むこと

- 「シフトレフト」によって、セキュリティチェックをローカルの開発サイクルの中で開始し、発見した問題はそこで直ちに修正できるようにすること

以上のプラクティスを実務に採用するにあたってどのような課題があるのかを探るために、6 月に 388 人の Tenable ウェビナーの参加者を対象にアンケートを取り、パブリッククラウドのセキュリティに関する懸念事項について回答してもらいました。主要懸念領域が垣間見れる結果が得られました。「パブリッククラウドプラットフォーム内の貴社の資産のセキュリティに関する主な課題は何ですか」 という質問に対して、6 割以上の回答者が資産やセキュリティ態勢に対する不十分な可視性、またはクラウドプロバイダのインフラの安全性に対する懸念を挙げました。

このような結果から、自社のアプリケーションやインフラ配備ライフサイクルのセキュリティとコンプライアンスの防備に多額の投資をした企業は、今、パブリッククラウドで同様の対策ができないので当惑している、とTenable は捉えています。

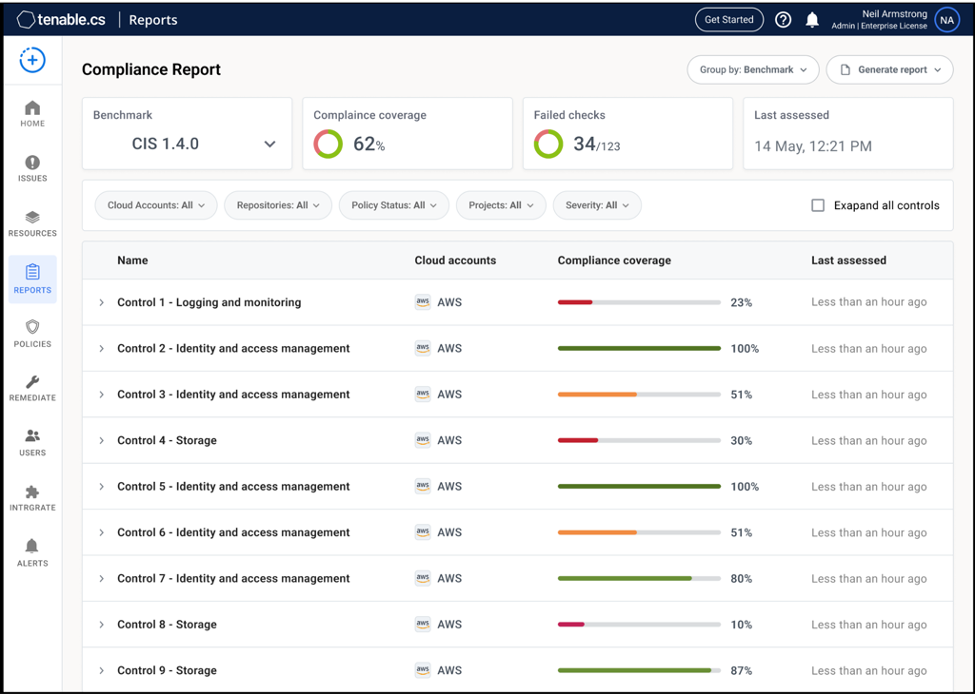

より豊富で細かい設定が可能なポリシーのワークフロー、新しいコンプライアンスのレポーティング機能、ポリシー未適合資産のグループ化によって、Tenable.cs は貴重なインサイトを提供し、クラウドのガバナンスとセキュリティ態勢管理の向上に貢献します。

Tenable.cs のコンプライアンスレポ―ティング 下の画像は、コンプライアンスレポートが動的に更新される様子と、その結果、事前に定義されたベンチマークに従ったグループが生成されることを表しています。Tenable.cs は 20 種類以上のベンチマークに対応しており、SOC2 (サービス組織コントロール 2)、HIPAA (医療保険の携行性. と責任に関する法律)、GDPR (EU 一般データ保護規則) などが含まれます。

出典:Tenable、2022/8

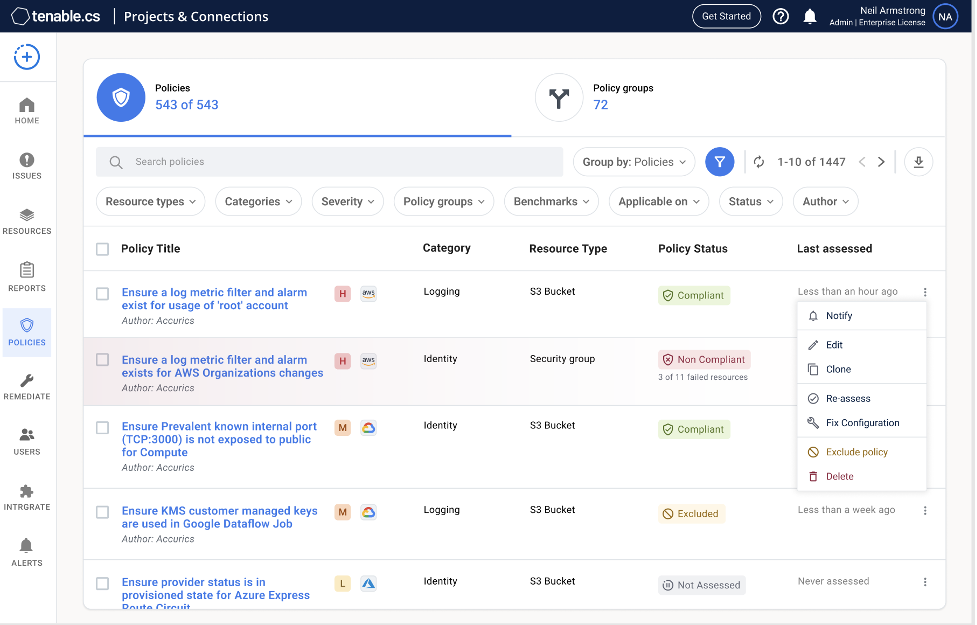

Tenable.cs 自動ワークフロー 下の画像は、特定のポリシーに基づいて簡単に作成できる統合ワークフローの例を表しています。標準搭載されているポリシーを使って資産を再評価したり、テンプレートとして活用して、自社環境に合った新しいカスタムポリシーを作成することができます。

出典:Tenable、2022/8

修正、DevOps、GitOps カバレッジ

上述のウェビナーアンケートで 「どの程度、ソフトウェア開発とデリバリプロセス (DevSecOps) の一環として自動的にセキュリティチェックを実行していますか」という質問には、極めて偏った結果が返ってきました。ほぼ 7 割の回答が、最低レベルまたは自動化されていないという内容で、これでは、高度の露呈、修正に要する時間の長期化につがなります。

Tenable.cs は、既存の DevOps ワークフローとの統合によって、実運用環境でみつかるセキュリティ弱点の件数を削減することに寄与できます。最新のリリースでは、DevSecOps チームのお役に立てるように、以下のような主要機能強化が実装されています。

- 自動修正ワークフローの強化

- HashiCorp Terraform によるクラウド実行タスクのサポート

- ソースコード管理機能の強化

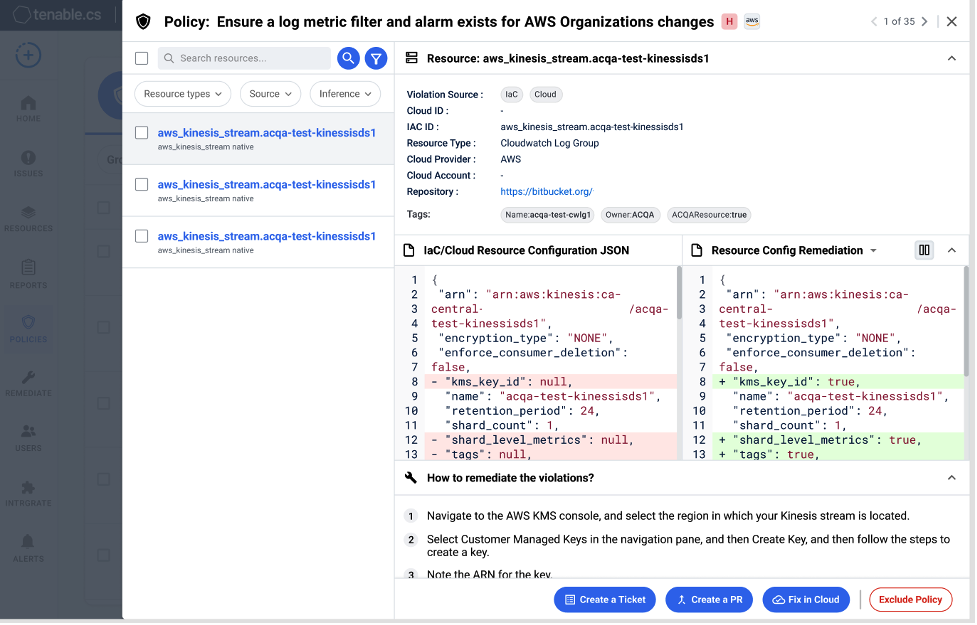

自動修正ワークフロー Tenable.cs には、セキュリティポリシー不適合リソースのすべてを一元的に表示する機能が組み込まれています。各々の詳細、推奨修正内容も表示されるので、自動化されたワークフローを開始するクイックリンクを使って開発部門にすばやく伝えることができます。このリリースの一部として、Jira に特定したワークフローとアラート管理機能も数項目にわたって強化しました。下の例をご覧ください。

出典:Tenable、2022/8

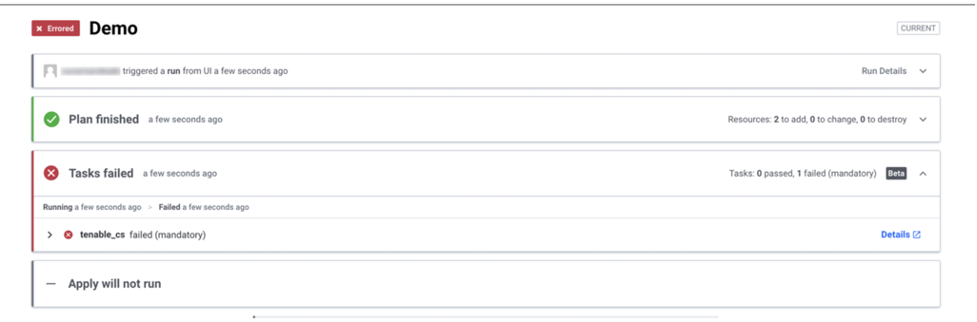

HashiCorp Terraform クラウド実行タスクの統合 この新しい統合によって、Tenable.cs は、 Terraform のクラウド配備ステップ中に Terraform のテンプレートをスキャンできるようになりました。Terraform のクラウドをお使いのお客様は、Terraform 実行の計画段階の一環として、自社の コード化されたインフラ (IaC) 内部にあるセキュリティ問題を洗い出すことができます。Tenable.cs に Terraform のクラウド実行タスクをサポートが追加されたので、開発者は IaC のコンプライアンスとセキュリティのリスクの検出と修正を行い、クラウドインフラがプロビジョニングされる前に問題を軽減することができます。下の例をご覧ください。

出典:Tenable、2022/8

Tenable.cs を Terraform クラウドワークスペースに接続する方法は、こちらの詳しい設定ガイドからご覧ください。

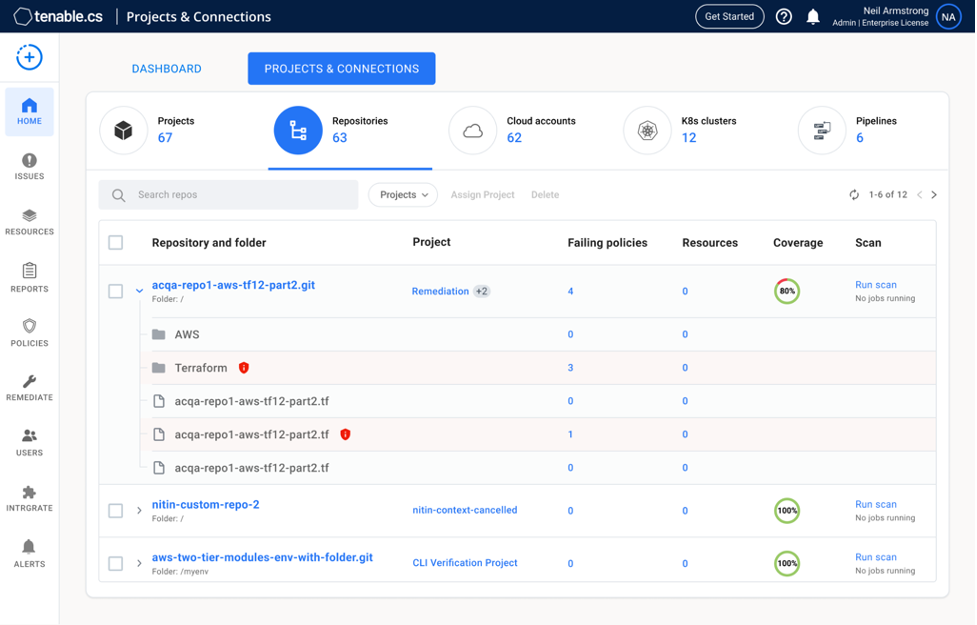

ソースコード管理、統合、スキャンの改善 Tenable.cs はすべてのレポジトリの検出に「未経験者でも OK」なメカニズムを提供して、複数のレポジトリから情報を抽出し、セキュリティポリシーやコンプライアンスベンチマークに不適合なすべてのリソースを一元的に表示します。ポリシー違反は、自動的に生成されるプルリクエストによってすばやく解決できます。プルリクエストの送信と進捗状況の確認もすべて同じコンソールから実行できます。下の例をご覧ください。

出典:Tenable、2022/8

もっと詳しく

- ウェビナー: Tenable Cloud Security の新機能

- ブログ: Tenable Cloud Security Agentless Assessment で迅速に AWS における脆弱性を検出して対応する

- Tenable.cs 製品のウェブページ: https://jp.tenable.com/products/tenable-cs

- Cloud

- DevOps

- Threat Management

- Vulnerability Management