エクスポージャー評価プラットフォーム (EAP) とは?

2026/1/26 更新

DX 時代のアタックサーフェスに EAP が必要な理由

セキュリティツールは何千もの問題を洗い出しますが、エクスポージャー評価プラットフォームは、「攻撃者がどのようにセキュリティを侵害するのか」という最も重要なストーリーを特定して提示します。そのストーリーの全容を知ることが、攻撃者を防ぐ鍵となります。

目次

- EAP の定義

- CTEM プログラムにおける EAP の役割

- EAP がサポートするユースケース

- サイバーエクスポージャー管理の主要ベンダーのうち、EAP を提供しているは?

- EAP の導入を推進するセキュリティ上の課題

- EAP と従来の事前対策型セキュリティツールの違い

- 脆弱性管理からエクスポージャー管理への進化

- エクスポージャー評価と脆弱性評価の主な違い

- エクスポージャー管理と脆弱性管理の主な違い

- EAP の機能: エクスポージャー評価プラットフォームの仕組み

- 適切な EAP の選択: エクスポージャー評価プラットフォームに期待すべきこと

- Tenable の EAP がサイバーエクスポージャーを一元的に可視化する仕組み

- EAP に関するよくあるご質問

- 免責事項

- EAP のリソース

- エクスポージャー評価プラットフォーム

EAP の定義

「エクスポージャー評価プラットフォーム (EAP) は、広範な資産クラスにわたる脆弱性や設定ミスなどのエクスポージャーを継続的に特定して優先順位付けします。 脆弱性や設定の問題といったエクスポージャーを列挙する、評価ツールなどの検出機能をネイティブで提供するか、それらの機能と統合して、可視性を向上させます*」 - Gartner Peer InsightsTM

EAP は一般に、エクスポージャー管理プラットフォームまたは CTEM (Continuous Threat Exposure Management) プラットフォームとも呼ばれます。 Gartner® は、CTEM プログラムをサポートする特定のツールセットを指す目的で EAP という用語を作成しました。

「EAP は、TI (脅威インテリジェンス) のような手法を使用して組織のアタックサーフェスや弱点を分析し、脅威の状況、ビジネス面の文脈、既存のセキュリティ制御の文脈を組み込んで、リスクの高いエクスポージャーに対する措置を優先順位付けします。 EAP は、優先順位を付けた可視化によって推奨処置を示し、担当チームの動員に方向性を示せるよう支援し、修正と軽減に関与するさまざまな部署を特定します。 EAP は主にセルフホスト型ソフトウェアまたはクラウドサービスとして提供され、エクスポージャーに関する情報を収集するためにエージェントを使用することもあります*」(* Tenable 翻訳)

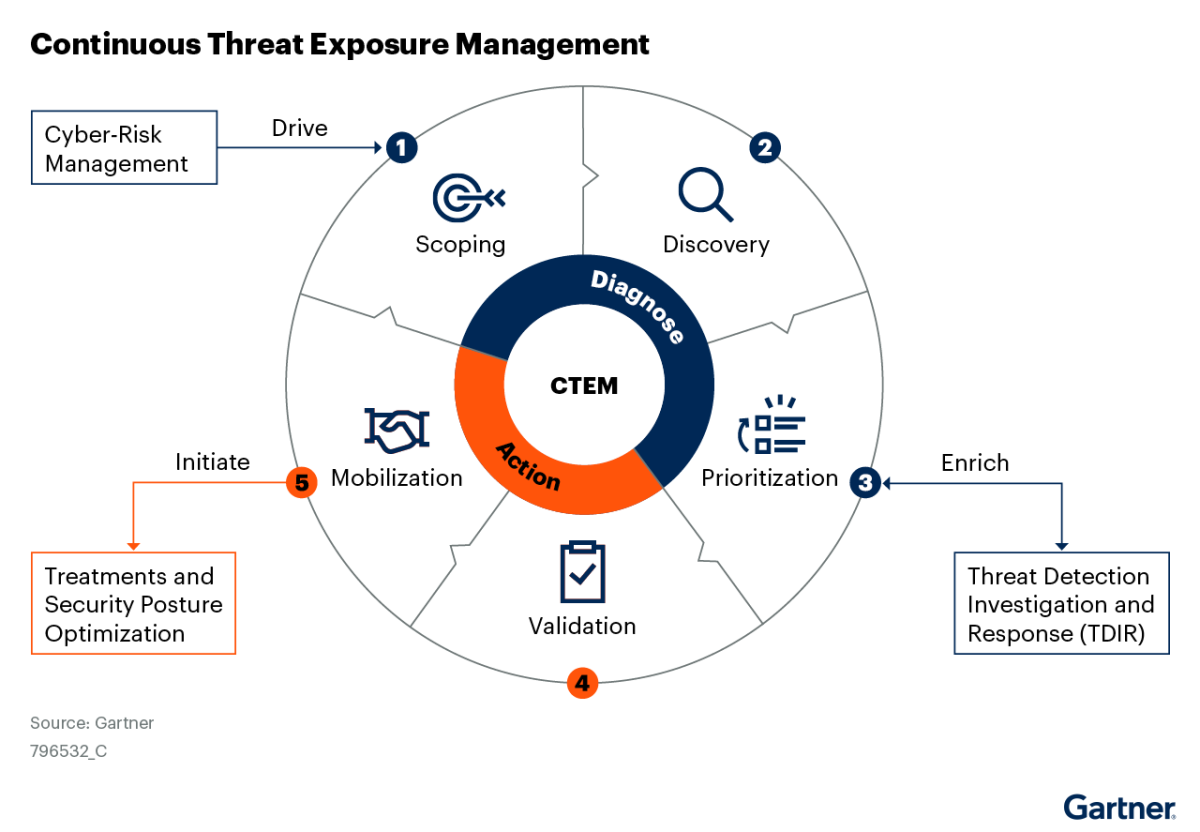

CTEM プログラムにおける EAP の役割

効果的な EAP は、セキュリティプログラムを事後対応型から、サイバーエクスポージャーを中心とした事前対策型のアプローチへと移行させるのに役立ちます。 一元的な可視化と実用的な文脈で、CTEM のプロセスとプログラムをサポートします。

CTEM のプログラムは、次の 5 つの主要な段階で構成されています。

1. 範囲の設定: 評価対象となるシステム、資産、ビジネスプロセスを、最も重大なものから順に定義します。

2. 検出: 環境全体の脆弱性、設定ミス、不正なシステムなど、すべての資産とリスクを特定します。

3. 優先順位付け: 最も重要な部分に取り組みを集中させるために、悪用される可能性と潜在的なビジネスへの影響に基づいてサイバーエクスポージャーをランク付けします。

4. 検証: どのエクスポージャーが実際の脅威であるのかを確認して対応を改善するために、攻撃をテストしてシミュレーションを行います。

5. 作業の実行: チーム横断型の協調的な対応を通じて、検証されたリスクを修正、軽減、または隔離して対処します。

EAP は通常、これら 5 つの段階のうち 3 つをサポートしますが、個別の EAP ベンダープラットフォームによって多少異なる場合があります。

EAP は以下を実現します。

- 資産とリスクの検出

- 潜在的な影響に基づく文脈を踏まえたエクスポージャーの優先順位付け

プログラムの有効性を追跡して投資を最適化するためのメトリクスと修正のガイダンスを提供して担当チームを動員します。

EAP がサポートするユースケース

以下に、EAP がどのように主要なユースケースを可能にするかを要約して紹介します。

検出

- アタックサーフェス全体における、ベンダー、種類、ソフトウェア、設定、関連リスク、ユーザーなどを網羅する豊富な文脈に基づいて、信頼できる一元的な資産インベントリの構築

- このステップでは、(攻撃経路やビジネス上のつながりなどの) 関係性のマッピングを通じた、より詳細なインサイトに基づく意思決定をサポートします。

- 一般的なハイジーンの問題を洗い出す事前作成済みのポリシーと、独自のリスクパターンを明らかにするカスタマイズ可能なオプションを使用したサイバーハイジーン

- ハイジーンの傾向を追跡して影響を受けた資産を調査し、修正を優先順位付けするのに役立ちます。

優先順位付け

- 資産、アイデンティティ、リスクデータを関連付けながら、エクスポージャーの優先順位付けによって領域間で一貫したスコアを適用し、実行可能な攻撃経路を浮き彫りにします。

- 侵害が始まる前に、早い段階で、価値の高い資産を標的とする脅威を軽減できるようにします。

作業の実行

- エクスポージャー分析によって、サイバー空間に露呈されたリスクを数値化して KPI (主要業績評価指標) を追跡するビジネスに沿ったダッシュボードとレポートを生成し、ステークホルダーとのコミュニケーションを改善して戦略的投資の指針を示します。

- 緊急対応によって、影響を受けた資産や修正された資産のレベルに至るまで、ゼロデイや重大な脅威イベントをリアルタイムで可視化します。 これには数百のソースから統合された脅威インテリジェンスが含まれており、迅速な対応をサポートします。

- 脅威調査によって、攻撃経路データや潜在的なビジネスへの影響などの詳細な資産とリスクのインテリジェンスを脅威ハンターとインシデント対応チームに提供して、調査と修正を迅速化できるようにします。

サイバーエクスポージャー管理の主要ベンダーのうち、EAP を提供しているは?

「2025 Gartner Magic Quadrant for Exposure Assessment Platforms (ガートナー 2025 年マジッククアドラント、エクスポージャー評価プラットフォーム部門)」では、組織がアタックサーフェス全体でサイバーエクスポージャーを継続的に特定、優先順位付け、削減できるよう支援する主要 20 社のベンダーが評価を受けました。

以下の 2 つの評価軸に基づき、各ベンダーの位置付けがマジッククアドラント上で示されます。

評価基準

- 実行能力: ベンダーが信頼性の高い製品を提供し、顧客のニーズを的確に満たし、現行市場でどれほど高いパフォーマンスを発揮しているかを示す指標です。

- 将来性: ベンダーが将来の市場要件をどの程度理解し、それに基づいて戦略をどれほど効果的に構築しているかを示す指標です。

これらは詳細な評価基準に基づき、各ベンダーが 4 つのクアドラントのうちどれに位置するかを決定するものです。

マジッククアドラントにおける評価分類

- リーダー: 高い実行力を持ち、明確で将来を見据えたビジョンを提示します。

- チャレンジャー: 現状の能力は優れていますが、長期的なビジョンの説得力にやや欠けます。

- ビジョナリー: 革新的なアイデアを提供しますが、実行力はまだ十分に実証されていません。

- ニッチプレイヤー: 特定の市場や地域に特化していますが、事業のスケールやロードマップの成熟度には限界が見られます。

2025 年マジッククアドラントで Tenable がリーダーに選出

2025 年にリーダーとして選出された EAP ベンダーには、Tenable、Rapid7、Qualys が名を連ねます。

中でも Tenable は先頭に位置しており、包括的な管理機能を備えた Tenable One サイバーエクスポージャー管理プラットフォームによってその能力が高く評価されています。

Tenable One は、以下のような機能を通じて、脅威アクターの視点で組織のアタックサーフェスを把握することを可能にします。

- すべての資産と潜在的なアクセスポイントを網羅した統合インベントリ

- 攻撃者に悪用される可能性のある攻撃経路とリスクの有害な組み合わせの可視化

- ビジネスコンテキストに即した、最も重要な脅威の特定

- 攻撃者が足掛かりを得る前に攻撃チェーンを先制的に断つ能力

ドメイン横断的な可視性と状況に応じたリスク優先順位付けを提供する Tenable のアプローチこそが、ガートナーの分析でリーダーの評価を得た大きな理由です。

EAP 導入を後押しするセキュリティ上の課題

組織のセキュリティを効果的に確保するためには、IT 資産以外にも目を向ける必要があります。 真のアタックサーフェスは、IT、クラウドインフラ、オペレーショナルテクノロジー (OT)、アイデンティティシステムなどが複雑に絡み合った地図のようなものです。

これらの領域は孤立しておらず、 深く結び付いており、攻撃者に悪用される可能性がある複雑な攻撃経路を作り出しています。

たとえば、侵害されたアイデンティティには、攻撃者に重要なクラウドデータへのアクセス権が付与されていたり、物理的な OT プロセスを中断する能力が備わっている可能性があります。

リスクを管理するにはまず、これらの環境がどのように融合し、どのような新しいエクスポージャーを生み出すのかを総合的に把握する必要があります。

EAP と従来の事前対策型セキュリティツールの違い

貴社のセキュリティスタックには、おそらく脆弱性管理、CNAPP (クラウドネイティブアプリケーション保護プラットフォーム)、ウェブアプリケーションスキャン、アイデンティティアクセス管理など、信頼できるさまざまな専用ソリューションが含まれていると思われます。

こうした事前対策型のセキュリティツールは、IT、クラウド、アイデンティティ、OT、IoT、アプリケーションといった特定のテクノロジー領域や、脆弱性、設定ミス、権限などのリスクの種類に重点を置いています。

最近実施された (ISC)² サイバーセキュリティ人材調査によると、セキュリティチームは余力がないことが多く、このようなサイロ化されたアプローチによって、アナリストはさまざまなコンソールに表示されるバラバラな情報を手作業で結ぶことを余儀なくされています。 このようなプロセスは時間がかかり、非効率的でミスが起きがちです。

その一方、攻撃者は組織を相互接続された 1 つのシステムとみなしており、サイロ化された防御体制の隙間にあるセキュリティのギャップを悪用することに長けています。 これこそが、まさに EAP が解決する課題なのです。

Verizon Data Breach Investigations Report (データ漏洩/侵害調査報告書) のデータには、攻撃者が利用するのはスコアが最も高い脆弱性だけではないことが一貫して示されています。 攻撃者は最も簡単に目標に到達できる脆弱性を利用するのです。

EAP が提供する資産重要度や攻撃経路分析の文脈がなければ、ビジネス上のリスクの削減効果が低いような問題の修正に、貴重な時間を費やしてしまうおそれがあります。

EAP は、異なるツールのデータを統合して、アタックサーフェスを一元的に表示します。 資産、アイデンティティ、リスクの関係をマッピングし、攻撃者が重要資産を侵害する目的で悪用する可能性がある攻撃経路や MITRE 手法を段階的に可視化します。

セキュリティアナリストは攻撃者の視点を得て、組織に大きな影響を与える可能性がある攻撃経路を断つことに注力できます。

脆弱性管理からエクスポージャー管理へ

CTEM プログラムの導入を検討しているセキュリティ責任者から寄せられる最も一般的な質問の 1 つとして、「どこから始めたらよいのかわからない」というものがあります。

EAP は、エクスポージャー管理プログラムをサポートするのに必要なツールを提供しますが、人員とプロセスに関する重要な考慮事項もあります。

ほとんどの確立された組織は、多くの場合、クラウドや OT などの他のセキュリティ領域に先んじて、すでに脆弱性管理プログラムを導入しています。 その結果、脆弱性管理プログラムは一般的に、他の領域より成熟しています。 こうした理由により、業界アナリストは、脆弱性管理プログラムをエクスポージャー管理プログラムに進化させることを推奨しています。

これを効果的に行うには、チームのミッションを拡大し、アタックサーフェス全体のすべての資産とリスクの種類、セキュリティポリシー、ワークフローを含める必要があり、 サイロ化された脆弱性管理手法から、脆弱性管理チームが中心となって責任を担う領域横断的なエクスポージャー管理への進化が実現されます。組織が重要な機能に対処する方法を一元化し、領域ごとのチームがコアコンピテンシーに注力できるようにすることが目的となります。

詳細をお知りになりたい場合は、 Tenable のブログ「Who owns threat and exposure management in your organization?」(組織の脅威とエクスポージャーの管理は誰の責任か) をご覧ください。

EAP は、すべてのツールから得たデータを 1 か所に集約し、アタックサーフェス全体のエクスポージャーを特定するのに必要な技術面とビジネス面の重要な文脈を追加することにより、このような進化において重要な役割を果たします。 エクスポージャー管理チームは、その結果、エクスポージャー、推奨アクション、レポート、メトリクスについて、それぞれの責任者や事業部門に合わせて的を絞ったビューを提供できるようになります。

このような従来の脆弱性管理から包括的なエクスポージャー管理プログラムへの移行は、セキュリティ組織が進めることができる最も重要な戦略的転換の 1 つです。

エクスポージャー評価と脆弱性評価の主な違い

エクスポージャー管理と脆弱性管理の主な違い

| カテゴリ | 脆弱性管理 | エクスポージャー管理 |

| 主な目的 | 既知の CVE の特定とパッチ適用 | 侵害につながる可能性があるすべてのエクスポージャーの総合的な管理 |

| カバレッジのスコア | IT 資産のソフトウェアの脆弱性 (CVE) | CVE 以外も含まれる |

| 資産タイプ | 主に IT (サーバー、エンドポイント) | IT、OT、クラウド、IoT、アイデンティティ、外部アタックサーフェス |

| リスクの文脈 | CVSS スコアに限定、場合によっては資産重要度 | ビジネスへの影響、悪用される可能性、制御のギャップ、関係性が含まれる |

| 優先順位付け | 深刻度と資産の価値に基づく | 重要資産の侵害につながる攻撃経路とその侵害の可能性に基づいた優先順位付け |

| 検証 | ほとんど検証されず、脆弱性 = 悪用される可能性があると想定 | 検証をサポート (チョークポイント分析、攻撃シミュレーション、パープルチーム演習など) |

| 修正サポート | 多くの場合、手作業またはチケットベース | 所有権マッピング、SLA トラッキング、AI 修正提案を含む自動ワークフロー |

| プログラムの (主要) 目的 | すばやくパッチを適用して既知の脆弱性を減らす | エクスポージャーの種類を問わず、攻撃の連鎖を断ち切って中断の可能性を減らす |

| 成功の測定 | すばやくパッチを適用して既知の脆弱性を減らす | ビジネスに沿った KPI と取締役会レベルのリスク態勢の可視化 |

「IDC Worldwide Device Vulnerability and Exposure Management Market Shares」(IDC デバイス脆弱性およびエクスポージャー管理の世界市場シェア) レポートをご覧ください。

EAP の機能: エクスポージャー評価プラットフォームの仕組み

効果的なエクスポージャー評価プラットフォームは、セキュリティプログラムを事後対応型から事前対策型へと移行させ、継続的なセキュリティ態勢の検証を可能にします。

では、EAP の機能がどのように連携してプログラム全体をサポートするのかを見ていきましょう。

場所を問わずすべてを可視化

EAP の根本的な機能は、継続的に更新される包括的な資産インベントリをセキュリティ部門提供することです。それは従来のネットワークスキャンを超えるものであり、 IT 資産、クラウドサービス、ウェブアプリケーション、コンテナ化環境、重要なアイデンティティシステムの検出が含まれます。

また、EAP は領域に特化したセキュリティツールと直接統合され、関連する資産やリスクの情報を収集します。 このようなデータを集約して正規化することにより、アタックサーフェス全体のすべての資産を 1 つに統合して可視化し、攻撃者に悪用されることが多い盲点を減らします。

セキュリティチームは、自然言語検索を使用して個別の AI クエリを実行し、エージェントの欠如、サポートが終了したソフトウェア、MFA (多要素認証) の欠如、その他一意の属性を任意に組み合わせた、一般的なセキュリティハイジーンの問題を特定できます。

静的な脆弱性スコアが生み出すノイズの多い検出結果からエクスポージャーを分離

EAP は資産を検出すると、脆弱性、設定ミス、過剰な権限を分析し、 何層もの重要な文脈で分析を補強します。

EAP は、各資産のリスクデータを集約してセキュリティ領域間で標準化し、総合的な AES (資産のエクスポージャースコア) を算出します。

AES は、資産のビジネス上の重要度、攻撃者によるアクセスのしやすさ、CISA の KEV (Known Exploited Vulnerabilities) カタログのような特定の弱点が悪用される可能性、最新の脅威インテリジェンスなどの重要な変数を考慮し、 そこから資産のリスクが一目でわかる単一のメトリクスを作成します。 これにより、どの資産が全体として最大のリスクをもたらすのかをすばやく把握することが可能になります。

EAP が他と異なるのはこの部分であり、 資産と弱点を特定するだけでなく、関係性のマッピングも行います。

これにより、資産、アイデンティティ、リスクの関係を即座に可視化することができます。 このような攻撃経路があると、攻撃者は一見リスクが低いように思われる一連のエクスポージャーを利用して重要な資産に到達できます。

EAP は、組織にリスクをもたらす可能性が最も高いエクスポージャーの修正に注力できるよう、攻撃経路をビジネスと関連付けて優先順位付けします。

AI を活用した修正ガイダンスにより、攻撃経路にある具体的なチョークポイントが検出されます。 一般的な攻撃者の TTP を模倣することが多いこれらのチェーンとチョークポイントを把握することにより、最も発生する可能性が高い侵害のシナリオを未然に阻止できます。

また EAP は、Gartner が AEV (Adversarial Exposure Validation) と呼んでいるカテゴリである、侵害や攻撃のシミュレーション、ペンテストのツールなどのテクノロジーとも統合されます (Gartner、「Market Guide for Adversarial Exposure Validation」(Adversarial Exposure Validation 市場ガイド)、Eric Ahlm、Dhivya Poole 他著、2025 年 3 月 11 日)。 そして、攻撃経路が理論上のリスクなのか、環境に対する悪用可能な実際の脅威なのかを積極的にテストして検証できます。

エクスポージャーに対処して数値化し、ステークホルダーに影響を伝達

エクスポージャーの検証が完了すると、EAP は修正ライフサイクルのオーケストレーションにおいて重要な役割を果たします。 このプラットフォームは自動的に適切な資産所有者を見つけ出し、JIRA、ServiceNow、Slack などのツールでチケットをオープンするといったワークフロー上のアクションをトリガーできます。

チョークポイントの詳細と AI を活用した修正ガイダンスに基づいて、適切なパッチ、設定変更、または補完コントロールが提案され、対応が迅速化されます。

EAP は修正状況を継続的に追跡して SLA のコンプライアンスを監視し、チーム全体の説明責任を保証します。

最終的に、組織は EAP を活用することでサイバーリスクを数値化し、「うちのセキュリティは大丈夫だろうか」という重要な問に答えられるようになります。

EAP は、パッチが適用された脆弱性の数といった戦術的な KPI を経営陣ダーに提示するのではなく、ビジネスに沿った CES (サイバーエクスポージャースコア) を示します。

そして、エクスポージャーの傾向を経時的に追跡し、事業部門間や同業組織間でパフォーマンスを比較して、社内目標や業界標準に照らしたベンチマーキングを行うことができます。

ビジネスに沿ったダッシュボードにより、経営陣や取締役会に容易にリスク態勢を伝達し、必要とされる投資の正当性を説明することができます。

Tenable のブログ「エクスポージャー管理が Tenable におけるリスクの軽減とビジネスとの整合にどのように役立ったか」で詳細をご確認ください。

適切な EAP の選択: エクスポージャー評価プラットフォームの必須機能

効果的な EAP を選ぶには、いくつかの重要な選定ポイントがあります。

- バイヤーガイドの活用: 「Tenable Buyer Guide for Exposure Management Platforms」(Tenable エクスポージャー管理プラットフォームバイヤーガイド) のようなガイドには、エクスポージャー評価プラットフォームを含むコンポーネント市場や必須の機能が、プラットフォームを選択するうえでのその他の戦略的考慮事項とともに詳述されています。

- アナリストレポートの参照: プラットフォームの機能以外にも広範な基準を比較検討するには、「2025 Gartner Magic Quadrant for Exposure Assessment Platforms (ガートナー 2025 年マジッククアドラント、エクスポージャー評価プラットフォーム部門)」や「IDC MarketScape: Worldwide Exposure Management, 2025 Vendor Assessment (IDC MarketScape: 世界のエクスポージャー管理 2025 年ベンダー評価)」などのアナリストレポートが便利な参考資料となります。

バイヤーズチェックリスト: エクスポージャー評価プラットフォーム

- 包括的なカバレッジ: IT、クラウド、アイデンティティ、OT の統合ビュー

- エクスポージャーの優先順位付け: 文脈を考慮したリスクスコアリングと攻撃経路分析

- 実用的なレポート: 明確な修正のガイダンスとビジネスレベルのダッシュボード

- シームレスな統合: SIEM、SOAR、ITSM プラットフォーム用の堅牢な API

Tenable の EAP がサイバーエクスポージャーを一元的に可視化する仕組み

事後対応型のセキュリティアプローチから事前対策型の戦略に移行したいのであれば、エクスポージャー管理のベストプラクティスを実践しなければなりません。 そのためには、適切なエクスポージャー評価プラットフォームが必要です。

Tenable は、包括的なアプローチを通じてこのような機能を提供し、組織による最新の事前対策型 CTEM (Continuous Threat Exposure Management) プログラムの構築と実行を支援します。

Tenable One がどのようにアタックサーフェス全体のエクスポージャーを、文脈に基づいて一元的に可視化するのかをご覧ください。 今すぐデモをお申し込みください。

EAP に関するよくある質問

サイバーセキュリティにおいて EAP が一般的になるのに伴って、多くのセキュリティ専門家から頻繁に質問が投げかけられています。そのような問のいくつかを確認して回答していきましょう。

エクスポージャー管理と脆弱性管理の主な違いは何ですか?

エクスポージャー管理と脆弱性管理の主な違いは、エクスポージャー管理があらゆる種類の資産、弱点、およびそれらの関係を評価し、攻撃経路と潜在的なビジネスエクスポージャーを優先順位付けして表示する総合的な戦略であるという点です。 脆弱性管理は、このような広範な文脈を使用せずに個々の CVE を検出し、優先順位付けすることに重点を置いています。

EAP はアタックサーフェス管理にどのように役に立つのですか?

EAP は、アタックサーフェス全体の資産、それらに関連するリスクと関係、文脈を踏まえたインサイトを包括的に可視化し、セキュリティハイジーンを最適化して潜在的なビジネスエクスポージャーを削減することにより、アタックサーフェス管理を支援します。

EAP ではどのような種類のエクスポージャーを検出できますか?

EAP は、ソフトウェアの脆弱性 (CVE)、クラウドの設定ミス、安全でないユーザー権限、脅威にさらされているウェブアプリケーションサービス、アイデンティティシステムの欠陥など、幅広いエクスポージャーを検出できます。

CVSS では十分な優先順位付けができないのはなぜですか?

CVSS スコアは技術的な深刻度に重点を置いており、アクセスのしやすさ、悪用される可能性、脅威インテリジェンス、ビジネス面の文脈といった、優先順位付けを補強する重要な変数が欠けています。 EAP ではこのような付加的な変数が考慮されます。

EAP はどのように CISO の役に立ちますか?

EAP は、複雑な技術データを明確なビジネスリスクの指標に変換するため、CISO はセキュリティ面とビジネス面のリスクを取締役会や経営陣により効果的に伝え、セキュリティ投資の正当性を説明できます。

Tenable One がどのようにアタックサーフェス全体を一元的に可視化するのかをご覧ください。 今すぐデモをお申し込みください。

免責事項

GARTNER は、Gartner, Inc. および/またはその関連会社の米国およびその他の国における登録商標およびサービスマークです。PEER INSIGHTS は、Gartner, Inc. および/またはその関連会社の登録商標であり、これらは許可を得たうえで使用しています。 不許複製・禁無断転載。

Gartner Peer Insights のコンテンツは、個人およびユーザー自身の経験に基づく意見によって構成されるものであり、事実を記述しているものとして解釈してはならず、Gartner またはその関連会社の見解を示すものではありません。 Gartner は、本コンテンツに記載されているベンダー、製品またはサービスを推奨するものではなく、本コンテンツに関して、商品性または特定目的への適合性を含め、明示的か黙示的かを問わず、その正確性または完全性についていかなる保証も行うものではありません。

本サイトの図は、Gartner, Inc. が大規模な調査ドキュメントの一部として発行したものであり、ドキュメント全体との関連において評価する必要があります。 Gartner のドキュメントは、Tenable からの要求に応じて提供されます。

EAP のリソース

エクスポージャー評価プラットフォーム

役立つサイバーセキュリティ関連のニュース

- Tenable One