現在のサイバーセキュリティ対策における 6 つの重要事項

7 月 15 日までの週の主要トピックス: 技術的負債が政府のサイバーセキュリティ対策の成功を妨げる。SaaS のセキュリティ対策を怠ると被害に結び付く。最も危険なソフトウェアの弱点のランキング。重要インフラ保護対策について学んだこと。その他。

1 – SaaS のセキュリティ対策を軽視するな

IT、セキュリティ、コンプライアンスチームは、サービスとしてのインフラ (IaaS) や サービスとしてのプラットフォーム (PaaS) のセキュリティ対策に力を入れていますが、多くの場合、企業全体で使用されている数十または数百の サービスとしてのソフトウェア (SaaS) で提供されるアプリケーションのセキュリティ対策が不十分であるため、データ侵害のリスクが増大しています。

これは、クラウドセキュリティアライアンス (Cloud Security Alliance/CSA) のレポート、SaaS Governance Best Practices for Cloud Customers (クラウドコンピューティング内のセキュリティ確保に向けたベストプラクティス) の主なメッセージです。このレポートでは、SaaS の採用と使用に伴うリスクの概要や SaaS 環境内のデータ保護対策が詳しく説明されています。

「SaaS プロバイダーは共有責任モデルの責任の多くを負いますが、多くのデータガバナンスとアクセス制御に関しては SaaS のエンドユーザーが責任を負います。つまり、エンドユーザーは、データ管理や権限の適用 (誰がどのデータに、どのレベルの権限で、どのコンテキストでアクセスできるか) についての責任を負います」とレポートは述べています。

たとえば、企業は次の点を考慮して重要な決定を下す必要があります。

- 暗号化キーの管理

- 脆弱性管理

- バックアップとストレージ

- インシデント対応と事業継続計画

- 企業コンプライアンス

- サードパーティベンダーのリスク

SaaS デプロイメントのセキュリティのベストプラクティスについての詳細情報は以下を参照してください。

- Key takeaways from CSA’s SaaS Governance Best Practices guide (CSO Magazine)

- SaaS and Third-Party Risk: Is Your Organization Asking the Hard Questions? (DarkReading)

- Why your SaaS configurations are putting you at risk (TechBeacon)

- SaaS Outages: When Lightning Strikes, Thunder Rolls (Forrester)

- クラウドセキュリティ: 責任共有モデルについて情報セキュリティリーダーが知っておきたい 3 項目 (Tenable)

2 – MITRE: 危険なソフトウェアの弱点に注意

2022 CWE Top 25 Most Dangerous Software Weaknesses (CWE 2022 年版、最も危険なソフトウェアの弱点トップ 25) は、セキュリティリスクを軽減するのに役立つ新しいレポートです。この年次ランキングでは、MITRE が最も一般的で影響力のあるソフトウェアの脆弱性を提示しています。これらの脆弱性は、多くの場合において発見や悪用が簡単であるため、攻撃者によるシステムの完全な乗っ取り、データ窃取、アプリケーションの動作停止などにつながる可能性があります。脆弱性には、欠陥、障害、バグ、および実装、コード、設計、またはアーキテクチャの他のエラーが含まれます。

今年もっとも危険とされた脆弱性は「境界外書き込み」で、ソフトウェアがバッファの領域前またはその後にデータを書き込みむもので、データの破損、クラッシュ、またはコードの実行が発生する可能性があります。推奨される緩和策は次のとおりです。

- この脆弱性が発生しないと検証された言語と精査されたライブラリを選択する。または、この脆弱性を回避しやすくする構造を提供する。

- バッファオーバーフローを軽減または排除する保護メカニズムを自動的に提供する機能または拡張機能を使用して、ソフトウェアを実行またはコンパイルする。

- プログラムの実行可能ファイルとライブラリのメモリ内の位置をランダムに配置する機能または拡張機能を使用して、ソフトウェアを実行またはコンパイルする。

報告されている脆弱性の詳細、コンテキスト、緩和策に関する推奨事項、および例が記載されたページはリストの各エントリからリンクされています。

トップ 5 は以下のとおりです。

このリストは、ソフトウェアやハードウェアにおけるセキュリティ上の弱点や脆弱性を識別するためにコミュニティが開発した CWE (共通脆弱性タイプ) の背後にあるチームによって編集されています。CWE は、米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁 (CISA) によって後援され、MITRE が運営する米国国土安全保障システム工学開発研究所 (HSSEDI) によって管理されています。

CWE チームは、NIST (アメリカ国立標準技術研究所) の NVD (国家脆弱背データベース) から取得した共通脆弱性とエクスポージャー (CVE) データと、各 CVE に関連付けられた 共通脆弱性スコアシステム (CVSS) のスコアを活用して弱点を選択してランク付けしました。これには、CISA の「既知の悪用された脆弱性カタログ」からの CVE も含まれています。

詳細情報

- CWE Top 25: These are the most dangerous software weaknesses of 2022 (The Daily Swig)

- NVD CWE Slice (NIST)

- Mitre CWE - Common Weakness Enumeration (SANS Internet Storm Center)

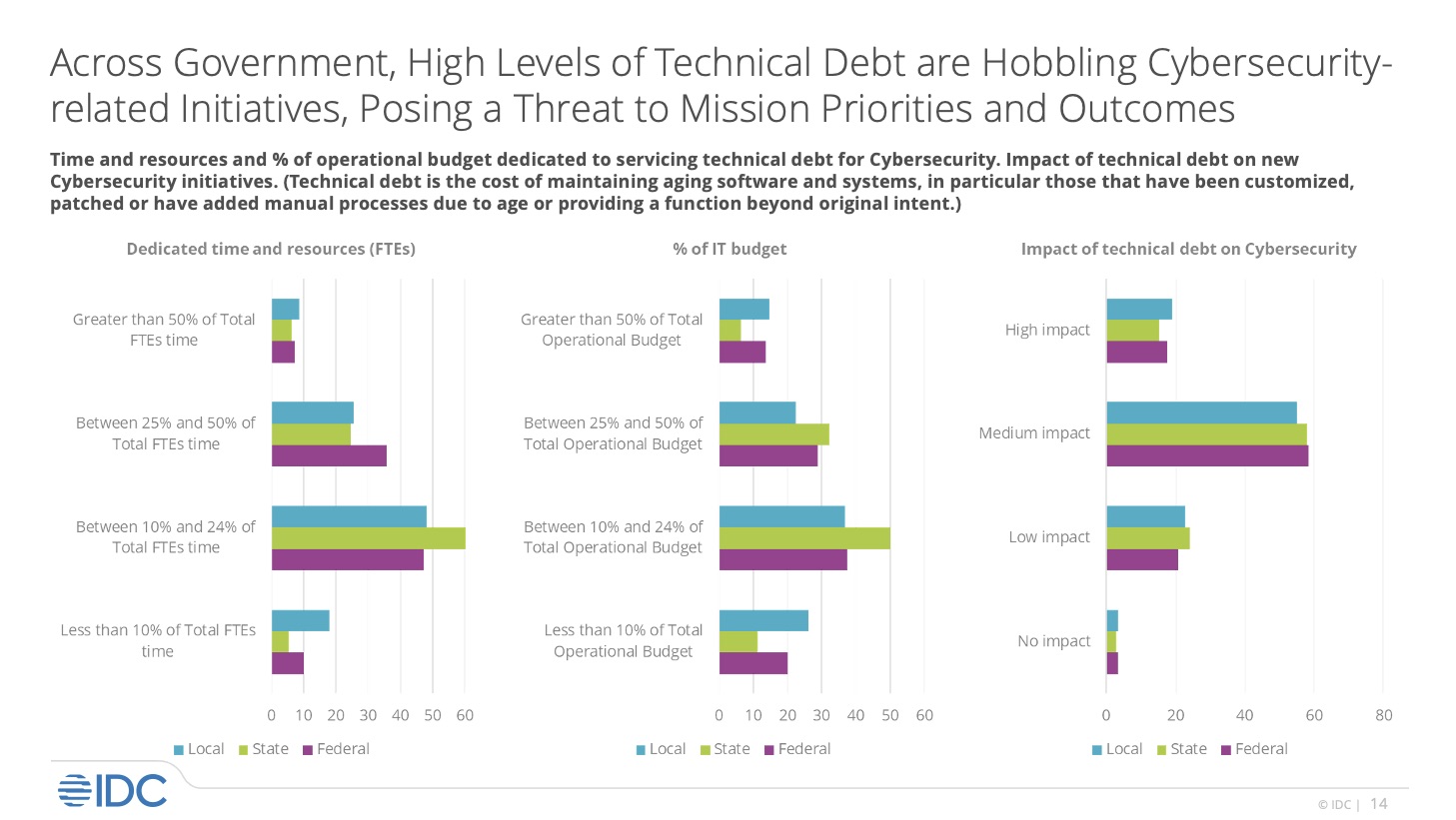

3 – IDC: 米国連邦政府のサイバーセキュリティチームの技術的負債

サイバーセキュリティイニシアチブの成功に立ちはだかる障壁は、連邦政府、州政府、地方自治体によって異なりますが、すべてに共通する課題は多量の技術的負債です。

1,315 人の政府の IT および非 IT 意思決定者の調査に基づく IDC のプレゼンテーションGovernment Buyer Intelligence Survey: Analysis of Trends in Cybersecurity Across Federal, State and Local Agencies (政府バイヤーインテリジェンス調査: 連邦、州、地方当局のサイバーセキュリティの傾向と分析)では、技術的負債が、ランサムウェアのリスク削減、市民のプライバシー保護、インシデント対応の迅速化、公共サービスへの信頼の向上など、政府のサイバーセキュリティの優先度の高い取り組みを妨げていることが指摘されています。詳細は以下の IDC チャートを参照してください。

その反面、クラウドセキュリティ、ネットワークセキュリティ、脆弱性管理/評価、脅威ハンティング、次世代ファイヤーウォールなどが地方自治体、州政府、連邦政府のサイバーセキュリティの投資に優先されています。

(出典: IDC “Analysis of Trends in Cybersecurity Across Federal, State, and Local Agencies”, Doc # US49144722, May 2022.)

政府の技術的負債に関する詳細については、以下を参照してください。

- Tech Debt is the Biggest Cyber Vulnerability, NSA’s Joyce Says (MeriTalk)

- How Federal Agencies Can Identify and Address Technical Debt (FedTech)

- What Is Technical Debt in State and Local Governments? (StateTech)

4 –重要インフラ保護対策について学んだこと

重要インフラに対するサイバー攻撃が増加していますが、これらの重要な資産やリソースにおける既知の脆弱性やこれらを悪用した最近の攻撃の事例から学ぶことが大切です。

Tenable のシニアリサーチマネージャーである Giuliana Carullo はブログ 重要インフラ保護対策: 最近のセキュリティインシデントから学んだことで重要インフラのセキュリティ対策の進化、これらの環境の脆弱性管理における課題、およびコロニアルパイプラインランサムウェア攻撃について解説しています。

また、このブログ記事では、重要インフラにさまざまに影響を及ぼした以下の脆弱性に着目しています。

重要インフラのセキュリティ対策についての詳細は、以下の Tenable リソースを参照してください。

- 重要インフラのサイバーセキュリティ強化に向けて (ブログ)

- コロニアルパイプライン事件から 1 年後の OT セキュリティの現状 (ブログ)

- コロニアルパイプライン事件から 1 年後の OT セキュリティの現状 (ポッドキャスト)

- コロニアルパイプライン事件から 1 年後の OT セキュリティの現状 (LinkedIn Live)

5 – 米国連邦政府のクラウドセキュリティ対策

クラウドセキュリティは、SaaS、IaaS、および PaaS 製品を使用するすべての組織にとって最優先事項であり、米国連邦政府も例外ではありません。このトピックに関する米国連邦政府の最新情報は CISA のクラウドセキュリティテクニカルリファレンスアーキテクチャ バージョン 2.0 をご覧ください。

このドキュメントは、連邦政府機関や部門に向けて 2021 年 8 月に最初にリリースされたガイダンスで、サイバーインシデントを検出し、対応して復旧できるように、クラウド移行やデータ保護に対する推奨事項がまとめられています。また、クラウドサービスを採用する利点やリスクを理解し、連邦政府が全面的にサイバーセキュリティを改善できるよう支援することを目的としています。この 70 ページにおよぶドキュメントは、共有クラウドサービス、クラウドソフトウェア設計、クラウドセキュリティポスチャ管理の 3 つの主要分野に焦点を当てています。

詳細については、以下をご参照ください。

- CISA releases second version of secure cloud migration guidance for agencies (FedScoop)

- CISA Posts Updated Cloud Security Technical Reference Architecture (ExecutiveGov)

- CISA's Cloud Security Technical Reference Architecture: Where it succeeds and where it falls short (CSO Magazine)

6 – セキュリティリーダー向け Forrester AppSec ガイダンスの概要

最後に、Forrester の The State of Application Security, 2022 (2022 年のアプリケーションセキュリティの状態) レポートによると、アプリケーションは依然として外部からの主な侵入経路です。以下の増加が、この傾向を押し上げる要因として考えられます。

- オープンソースの脆弱性

- ソフトウェアサプライチェーンに対する攻撃

- 悪意のある API トラフィック

- セキュリティ保護が不適切なコンテナの使用

Forrester は、セキュリティリーダーに以下を推奨しています。

- さまざまな業務の優先順位を考慮して、アプリケーションのセキュリティに関する戦術的な決定は開発チームに委任すること。開発チームはますますセキュリティツールを選択するようになり、これらの製品の予算を管理している。

- 上の業務の委任によって空いた時間で、セキュリティリーダーは、企業の製品ライフサイクルの保護に集中して、ビジネスが「販売するものを保護し、市場投入までの時間を短縮し、顧客価値を提供し、自信を持って継続的にデプロイする」ことを支援する必要がある。

- ソフトウェア開発プロセスの早い段階にセキュリティを導入するだけでなく、ソフトウェア開発ライフサイクル全体にわたってセキュリティスキャンの範囲を拡張する。 このアプローチを採用することにより、製品チームは「迅速に自信を持って開発およびデプロイ」できる。

詳細情報

- レポート (完全版) を読む (Forrester のサブスクリプションまたは購入が必要)

- Forrester のブログ記事、The Secure Everywhere Movement Is Here: Are You On Board? を読む

- レポートの二人の著者との Digital Anarchist のインタビューを視聴する

- Cybersecurity Snapshot