クラウドセキュリティの概要

公開日|2025 年 7 月 14 日

AWS、Azure、GCP のデータとワークロードの総合的な保護

クラウドのアタックサーフェスは、手作業では管理できないほど急速に拡大しており、従来の脆弱性管理手法はクラウドでは効果がありません。クラウド環境を掌握するには、まずこのページの内容をご覧ください。クラウドのすべてのリスクを可視化し、何が重要かを理解し、リスクが実害となる前に対処するためにクラウドセキュリティツールがどのように役立つかを概説しています。

主な概念

- クラウドセキュリティとは?

- クラウドセキュリティが必要な理由

- クラウドセキュリティが重要である理由

- クラウドセキュリティと従来のサイバーセキュリティの違い

- クラウドセキュリティはなぜ重要なのか

- クラウドセキュリティの仕組み

- クラウドセキュリティの種類

- クラウドセキュリティのベストプラクティス

- クラウドネイティブアプリケーション保護プラットフォーム (CNAPP)

- クラウドセキュリティにおける脆弱性管理

- クラウドセキュリティにおけるエクスポージャー管理

- クラウドインフラ権限管理 (CIEM)

- ジャストインタイム (JIT) アクセス制御

- クラウドにおける最小権限

- ゼロトラストアーキテクチャ

- データセキュリティ態勢管理 (DSPM)

- Kubernetes セキュリティポスチャ―管理 (KSPM)

- コンテナ セキュリティ

- クラウドワークロード保護 (CWP)

- CI/CD パイプラインの統合とシフトレフトのセキュリティ

- クラウド検出と対応 (CDR)

- アイデンティティとインフラの設定ミス

- プロバイダー別のクラウドセキュリティ: AWS、Azure、GCP

- クラウドセキュリティ態勢管理 (CSPM)

- マルチクラウドとハイブリッドクラウドのセキュリティ上の課題

- クラウドセキュリティに関するよくあるご質問

- クラウドのセキュリティ態勢を掌握する

- クラウドセキュリティのリソース

- クラウドセキュリティ製品

クラウドセキュリティとは?

クラウドセキュリティは、クラウドでのビジネスを支えるインフラ、アプリケーション、データを保護します。

クラウドのセキュリティは、Microsoft Azure、Amazon Web Services (AWS)、Google Cloud Platform (GCP) などのクラウドサービスプロバイダー (CSP) 全体にわたるアイデンティ管理、設定監視、ワークロード保護、リスク対応など、多岐に及びます。

クラウドセキュリティの定義には、クラウドベースのインフラ、アプリケーション、データをサイバー脅威から保護する際に使用されるテクノロジー、ポリシー、制御が含まれます。

クラウドセキュリティが必要な理由

マルチクラウド戦略を導入すると、アタックサーフェスも拡大します。 それに伴い、過剰な権限を持つアイデンティティ、設定ミスのあるリソース、脅威にさらされた機密データといった新たなリスクが発生します。

強力なクラウドセキュリティソリューションがあれば、環境を継続的に評価し、最も重大な問題を表面化させて、迅速に修正できるようになります。

クラウドセキュリティが重要である理由

クラウドのアタックサーフェスは、ワークロード、アカウント、API が新しく増えるたびに拡大します。「2024 年クラウドリスクレポート」 (2024 年 1 月から 6 月までのデータを分析) などの Tenable のクラウドセキュリティ調査では、次のような結果が出ています。

- 84% の組織がリスクのあるアクセスキーを所有

- 23% のクラウドアイデンティティが、深刻度が「重大」または「高」の過剰な権限を持つ

- 80% クラウドのワークロードに未修正の重大な CVE があり、広範に存在するコンテナエスケープの脆弱性 CVE-2024-21626 が長期間、対処されないまま放置されている

要するに、 可視化、自動化、文脈を踏まえたリスクの優先順位付けが導入されていないと、脅威にさらされてしまうのです。

クラウドセキュリティと従来のサイバーセキュリティの違い

サイバーセキュリティにおけるクラウドセキュリティの役割を理解すると、クラウドネイティブ環境において従来の境界で侵害を防ぐ戦略では不十分な理由が明らかになります。

クラウドのセキュリティには、固定された境界はありません。 その代わりに、動的なサービスとインフラ全体のリスクを管理する必要があります。

クラウドプロバイダーは物理レイヤーと基盤レイヤーについては保護しますが、ワークロード、アイデンティティ、アクセス制御の設定はユーザー側の責任です。 クラウドにおけるこの責任共有モデルは、主なクラウドプラットフォームすべてに適用されています。

クラウドコンピューティングにおけるサイバーセキュリティでは、特に設定、アクセス権、機密データの取り扱いに関して、どのリスクを自分達で管理し、何をクラウドプロバイダーが担当するのかを把握することが不可欠です。

クラウドセキュリティプラットフォームは、こうした複雑さを考慮に入れ、以下を行うものであるべきです。

- アカウント間の可視性の一元化

- アイデンティティシステムとの統合

- データアクセスパターンの監視

- Tenable が「危険な組み合わせ」と呼ぶものの検出 (例: 過剰に権限が付与されたアイデンティティを通して機密データにつながる公開されたワークロード)

こうしたリスクを早期に発見できれば、攻撃者に悪用される前に修正できます。

また、開発環境と本番環境にわたって動作するツールも必要です。

たとえば、デプロイメント前にインフラのコード化 (IaC) をスキャンして設定ミスをチェックし、次いで本番稼動後にはそのリソースの挙動を監視することができます。 このシフトレフトのアプローチは、初期段階からビルドパイプラインにセキュリティを組み込むのに役立ちます。

最も優れたクラウドセキュリティプラットフォームを検討される場合には、基本的なクラウドセキュリティポスチャー管理 (CSPM) 以上の機能を前提として、 ワークロードの文脈、アイデンティティのガバナンス、データの機密性を統合して、一元的に可視化できるソリューションをお探しください。 そのソリューションこそ、単なるノイズだけでなく、真のリスクを減らすための方法になります。

クラウドセキュリティはなぜ重要なのですか?

組織のクラウドインフラは、従来の IT では考えられないほど急速に進化しており、 リスクエクスポージャーも同様に変化しています。

マルチクラウドアーキテクチャを採用し、クラウドネイティブアプリケーションに移行するにつれ、設定ミス、過剰に権限が付与されたアイデンティティ、監視されていないワークロードなど、パブリッククラウドのセキュリティリスクが無数に生じています。

最新のクラウド保護戦略は、単に境界を保護するだけではなく、それぞれ独自の権限、ポリシー、ドリフトの可能性を持つ、個別に導入された何千ものサービスを管理することが必要とされます。

この問題がどれほど膨大なものであるかは、「2024 年 Tenable クラウドリスクレポート」でも明らかにされています。

アナリストの調査で、分析対象のクラウド資産の 45% に少なくとも 1 つの悪用可能なリスクがあり、97% の組織に、攻撃者が重要な資産にたどり着けるクラウドエクスポージャーの経路があったことが判明しています。

これらは個別に発生した問題ではなく、 体系的な弱点であり、継続的な監視と優先順位付けによる修正が必要です。

管理不十分なアイデンティティもリスクを高めます。

Tenable の「2025 年 クラウドセキュリティリスクレポート」に記載されている当社の最近の調査で一貫して強調しているのは、クラウドアイデンティティに付与された、過度に寛容なデフォルト設定、過剰な権限、無期限の権限が、ラテラルムーブメントと権限昇格の主な要因であるということです。

アイデンティティのリスクに関する文脈を考慮した可視性がなければ、最小権限を確実に適用したり、危険な組み合わせを検出したりすることはできません。

コンプライアンスはもう 1 つの重要な推進力です。

FedRAMP、ISO 27001、あるいは HIPAA などの業界固有の標準への準拠に取り組む際、強力なクラウドコンプライアンス戦略が不可欠になります。クラウドの設定ミスや過剰な権限は、認証リスクをもたらします。

こういった問題は多くの場合、継続的なセキュリティポスチャー管理や監査対応可能な証拠記録の欠如によって生じます。

堅牢なクラウドセキュリティプラットフォームは、違反を早期段階で発見して迅速に解決し、監査時にコンプライアンスを証明するのに役立ちます。

これは防御戦略であるばかりか、 成功のための手段でもあります。

適切なクラウドリスク管理ツールがあれば、管理対象外のリスクを生じさせることなく、新しいサービスを導入し、インフラを拡張し、事業部門の連携によるイノベーションを起こすことができます。

Tenable は、統合プラットフォームを通じてこのアプローチを使用しています。 Tenable Cloud Security は、担当チームに大量のアラートを送ることはせず、資産、ユーザー、データ間の関係をマッピングし、組織を真にリスクにさらしているのは何であるかを明らかにします。

たとえば、機密ストレージに直接アクセスできる、管理者権限のあるリソースが外部公開されているケースは重大ですが、修正が可能です。

クラウドのどこにリスクが存在し、なぜそれが重要なのかを把握することで、アタックサーフェスを縮小し、コンプライアンス対応を迅速化し、AWS、Azure、Google Cloud 間をより俊敏に移動できるようになります。

クラウドセキュリティの仕組み

クラウドセキュリティは、まずエージェントレススキャンから始めます。これによって、仮想マシン、コンテナ、サーバーレス機能、ストレージバケットなどのあらゆる資産を検出し、その設定を標準に照らして検証します。

そこから Tenable Cloud Security のようなツールが、環境のすべての階層にわたって継続的にリスクを評価します。

同時に、クラウドポリシーの適用が、IaC を使用して開発段階から開始されます。

開発者が Terraform や CloudFormation のマニフェストをプッシュすると、統合されたスキャンによって、ネットワークルールが解放されている、過度に寛容なロールがあるなどの設定ミスが、デプロイメント前に確認できます。 これは、ソフトウェア開発ライフサイクルの早い段階で導入される、シフトレフトセキュリティの一例です。

ワークロードを実行に移すと、アイデンティティガバナンスが開始されます。

継続的な監視やクラウドインフラ権限管理 (CIEM) により、使われていない権限や過剰な権限が特定されます。 次いで、最小権限を適用し、古くなった権限を削除することで、アタックサーフェスを縮小します。

システムは、制限されたデータベースを呼び出す Lambda 関数などの異常なアクセスを検出すると、アラートをトリガーしたり、そのアクセスを動的に削除したりします。

たとえば、外部に露出したコンテナイメージやパブリック API などの脆弱性が出現すると、自動ワークフローにより CI/CD パイプライン内に修正コードスニペットが生成されます。 Terraform や YAML 向けにフォーマットされたこれらのスニペットによって、バージョン管理における問題を解決し、迅速かつ一貫性を持って再度展開することができます。

クラウド環境は絶えず変化しています。

クラウドにおけるエクスポージャー管理は、アイデンティティや権限の経路を通じて資産がどのようにつながっているかを可視化するのに役立ちます。 たとえば、Exposure Graph には、攻撃者がたどる可能性のあるリアルタイムのチェーン (公開されたストレージバケットから使われていない管理者キーを経由してデータベースへとつながる経路など) が表示され、チェーンを断ち切るべき場所が強調して表示されます。

最後に、継続的な監視と検出 (CMD) またはクラウド検出と対応 (CDR) が、AWS、Azure、GCP、Kubernetes クラスタ全体にわたって、IAM ポリシーの変更、ネットワークの変更、コンテナの異常な挙動などの不審なイベントを追跡します。

検出、優先順位付けされたアクション、チケッティングシステムとの統合により、修正担当チームは迅速に修正を調整できます。

この作業モデルにより、以下が可能になります。

- CSPM、KSPM (Kubernetes セキュリティポスチャー管理)、クラウドワークロード保護 (CWP) を通して、すべての資産を検出し、態勢を確認する

- データセキュリティポスチャ―管理 (DSPM) により、データが保護された状態を確実に維持する

- CIEM とジャストインタイム (JIT) ワークフローにより、すべてのアイデンティティアクセスを制御する

- CI/CD パイプラインでポリシーのコード化を使用してドリフトを防ぐ

- エクスポージャーマッピングと CDR を使用してリアルタイムの可視化を実現する

この統合アプローチにより、コンプライアンス要件を満たしながら、アラートの氾濫を回避し、重要事項に集中し、俊敏性を保つことができます。

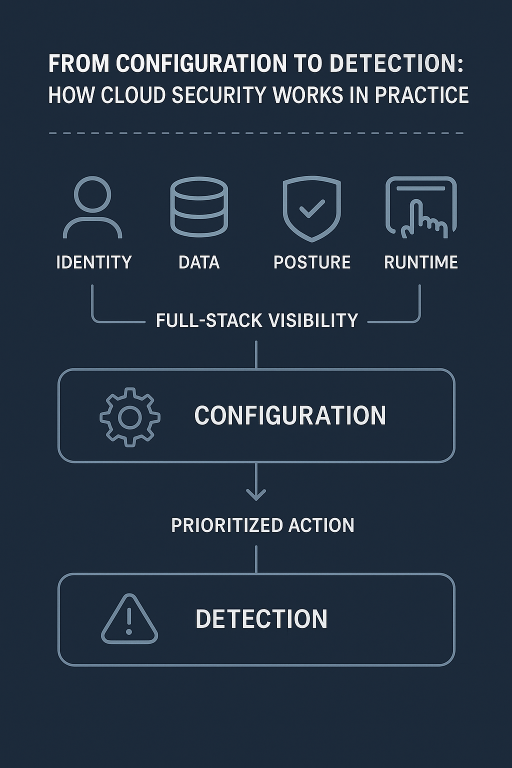

この図は、Tenable のような最新のクラウドセキュリティソリューションが、フルスタックの可視化とアクションの優先順位付けを実現するために、どのように主要なレイヤー、アイデンティティ、データ、態勢、ランタイムなどを結び付けているかを示したものです。

クラウドセキュリティの種類

クラウドセキュリティは複数の領域にまたがっており、それぞれの領域がクラウド環境の保護には不可欠です。 次のような領域があります。

- インフラセキュリティは、CSPM などのツールを使用して、CIS ベンチマークなどのフレームワークに照らし合わせてコンピュート、ストレージ、サーバーレスの設定をチェックします。

- ワークロード保護は、クラウドワークロード保護プラットフォーム (CWPP) を使用して、コンテナ、VM、機能にわたってランタイムの動作を監視します。

- Kubernetes とコンテナのセキュリティは、Kubernetes セキュリティポスチャ―管理 (KSPM) とランタイム強制を組み合わせて、クラスタとワークロードを保護します。

- アイデンティティガバナンスは、CIEM、JIT アクセス、最小権限を適用することで、影響範囲を縮小します。

- DSPM は、アクセスパターンとエクスポージャーリスクを関連付けることによって、サービス全体で機密データを検出し、保護します。

- ネットワークと API のセキュリティは、セグメンテーションとゲートウェイポリシーを使用して、移動と外部アクセスを制限します。

- クラウドアクセスセキュリティブローカー (CASB) は、SaaS の使用状況を可視化し、アクセスポリシーを適用して、クラウドアプリケーション全体のデータ損失を防止します。

- CDR はエクスポージャーマッピングと併用することで、設定ミス、アイデンティティ、データがどのように組み合わさり、実際の攻撃経路になるかを明らかにします。

各階層は互いに補強し合っています。 これらが組み合わさり、複数のプロバイダーを網羅したクラウドサイバーセキュリティ態勢を強化する多層防御モデルを形成します。

各領域の詳細については、当社の「クラウドセキュリティの種類」ガイドをご覧ください。

クラウドセキュリティのベストプラクティス

クラウドセキュリティの主な種類に続いて、それらをどのように実装するかを説明します。

以下のクラウドセキュリティのベストプラクティスは、AWS、Azure、GCP に適用されますが、より効果を発揮するのは、ご使用のプラットフォームが態勢、アイデンティティ、ワークロードを一元的に可視化している場合です。

このチェックリストに沿って次の手順に進み、詳細については該当セクションをご覧ください。

以下のような影響力のある戦略をマルチクラウド環境全体に適用します。

- 設定ミスを継続的にスキャンする

- コンピュート、ストレージ、サーバーレスのドリフトがエクスポージャーになる前に検出し、修正します。

- CIEM と JIT アクセスによって最小権限を適用する

- 権限を監査し、使われていない権限を削除して、ロールの範囲を動的に設定します。

- CI/CD パイプラインを早い段階で保護する

- IaC とコンテナスキャンを開発プロセスに組み込むことで、シフトレフトします。

- コンテナとワークロードの挙動を監視する

- 権限の昇格や不正な移動などのランタイムの異常を把握します。

- エクスポージャー経路をマッピングして優先順位付けする

- Exposure Graph を使用して、アイデンティティ、ワークロード、データ全体で重大な攻撃チェーンを検出します。

- DSPM を使用して機密データを保護する

- クラウド全体の重要なデータセットを検出、分類、アクセス制限します。

- リアルタイムで検出し、対応する

- クラウドネイティブのテレメトリを統合し、修正ワークフローを自動化します。

クラウドネイティブアプリケーション保護プラットフォーム (CNAPP)

クラウドのセキュリティとは、設定ミスを見つけることだけではなく、 アイデンティティ、ワークロード、データが環境全体でどのように相互作用するかを把握することです。

そこで活躍するのが、クラウドネイティブアプリケーション保護プラットフォーム (CNAPP) です。

CNAPP は、さまざまなツールで態勢、ランタイムの挙動、権限、データの可視性を扱う代わりに、単一の統合プラットフォームを提供します。 CNAPP は、CSPM、CWPP、KSPM、CIEM、DSPM を 1 つの統合ワークフローにまとめます。

このクラウドセキュリティプラットフォームは、ライフサイクル全体を可視化するので、IaC、ランタイムアクティビティ、アイデンティティアクセス全体にわたってリスクを管理できます。

これは、以下を行うのに役立ちます。

- コンテナや VM の挙動を、インフラの設定ミスや機密情報の露出にさかのぼって追跡する

- 脆弱なワークロードと機密データとの間のつながりを抽出する

- 静的な CVE だけでなく、実際のエクスポージャーに基づいてアラートを優先順位付けする

コンテナイメージが脆弱性であっても隔離されていれば、対処する必要はないかもしれません。 ただし、それと同じワークロードが過剰な権限で実行され、本番データベースに接続される場合は重大なリスクになります。

CNAPP がその理由を教えてくれます。

最適な CNAPP とは、CI/CD パイプラインと統合し、ポリシーのコード化を適用し、個別の検出結果ではなくエクスポージャー経路を通じたクラウドリスクを分析するものです。 つまり、担当チームは何が問題で、どこに問題があり、どのように修正できるかを、問題が侵害に発展する前に確認できます。

クラウド環境で CNAPP を使用するためのベストプラクティス

クラウド環境を保護するためには、アラート通知だけでは不十分です。 文脈と制御、そして拡張可能な戦略が必要です。 以下のベストプラクティスは、CNAPP を効果的に使用して実際のリスクを軽減する際に役立ちます。

- すべてのクラウドサービスで、設定ミスをスキャンする

- コンピュート、ストレージ、サーバーレス、Kubernetes 全体で継続的な態勢チェックを実行します。

- 最小権限を適用し、使用されていないアクセス権を削除する

- CIEM ツールを使用して、使用されていない権限を検出し、削除します。

- アイデンティティ、エクスポージャー、データの組み合わせを監視する

- 公開されているワークロードは安全に見えるかもしれませんが、過剰な権限を持つアクセスによって機密システムに接続されると安全ではなくなります。

- コードとランタイムの間のドリフトを検出する

- 本番環境が、定義されたポリシーに一致していることを確認します。 そうでない場合は、脅威にさらされている可能性があります。

- CI/CD パイプラインにセキュリティを組み込む

- 開発中に Terraform、YAML、コンテナイメージをスキャンします。 デプロイメント前に問題を修正します。

- 資産とアイデンティティのインサイトを使用して攻撃経路をマッピングする

- 個別の検出結果だけではなく、攻撃者がサービス間をどのように移動する可能性があるかに基づいて優先順位を決定します。

- ランタイム中にコンテナを監視する

- クラスタ内での権限の変更やラテラルムーブメントなど、通常とは異なるアクションを探します。

- 機密データにアクセスできるユーザーや対象を追跡する

- データは、それ単体では危険なものではありません。 アクセス経路がデータをリスクに変えるのです。

- 制御をコードとして適用する

- コードベース内でポリシーを定義し、適用することで、一貫性のある監査可能な保護を維持します。

- 量よりも文脈を優先する

- ワークロードの挙動、権限、機密データが交わる部分に注力します。

クラウドセキュリティにおける脆弱性管理

クラウドにおける脆弱性の管理には、正確な文脈情報が必要です。 コードをスキャンするだけでなく、そのコードがどこで実行され、誰がそれにアクセスし、それが機密性の高いリソースにどのようにつながっているかを把握することが必要です。

従来の脆弱性診断ツールでは、ホストレス環境や短い間しか存在しないコンテナの問題を検出できません。

「2024 年 Tenable クラウドリスクレポート」は、脆弱なワークロードの 42% は一時的にしか存在せず、従来のツールがスキャンする前に消滅していることを明らかにしています。

クラウド環境向けの強力な脆弱性管理ツールは、次のように機能します。

- 階層を超えてスキャンする

- 実行中のコンテナ、仮想マシン、サーバーレス機能、保存されている IaC ファイルを確認します。 脆弱なベースイメージや欠落しているパッチにフラグを立て、それを現在のランタイム環境に関連付けます。

- リスクスコアリングに文脈を加える

- 脆弱性の検出結果をアイデンティティやエクスポージャーの階層と相互参照します。 深刻度の低い CVE であっても、インターネットに露出し、高い権限があり、使用されていないサービスアカウントを介して認証されてワークロードに影響を与える場合には高リスクとなります。

- CI/CD 統合を使用する

- 修正の提案や修正スニペットを、プルリクエストやパイプラインに直接適用します。 開発者は、マージやデプロイメントの実施前に脆弱性を修正することで、シフトレフトのセキュリティに対応できます。

- 修正を自動化する

- Terraform、ARM テンプレート、CloudFormation のようなクラウドネイティブなパッチスニペットを生成し、可能な限り自動的に脆弱性を修正します。 その結果、修正にかかる時間を数週間単位から数時間単位に短縮できます。

- 対応の順序を優先順位付けする

- セキュリティチームは、優先度の高いアラートのみを受け取ることで、実際のクラウドリスク管理ワークフローにおいて、攻撃者が悪用する可能性が最も高い脆弱性に焦点を絞ることができます。

こうしたアプローチによって、未検出の脆弱性が本番環境に入り込むのを防ぎ、インフラでのドリフトに先手を打つことができます。

担当チームは、アラートに事後対応するのではなく、自動化とインテリジェントな優先順位付けのサポートにより、コンテナ、API、クラウドネイティブの文脈を踏まえて先行的にリスクを排除できます。

クラウドにおける脆弱性管理の詳細については、 クラウド脆弱性管理ページをご覧ください。

クラウドセキュリティにおけるエクスポージャー管理

エクスポージャー管理は、攻撃者が不適切な制御や安全でない権限を経由して、ある設定ミスから別の設定ミスへとどのように移動できるかを明らかにします。

「2024 年 Tenable クラウドリスクレポート」によると、インターネット接続が、アイデンティティの権限や脆弱なワークロードと組み合わさった悪用可能な経路が、97% の組織には少なくとも 1 つあることが明らかです。

以下は、エクスポージャー管理のベストプラクティスをクラウド環境に適用するための推奨事項です。

- クラウドのアタックサーフェスをマッピングする

- クラウド環境全体で、リソース、アイデンティティ、データストア、ネットワーク経路がどのように相互作用しているかを特定します。 この文脈情報によって、リスクが重複する場所や攻撃者がラテラルムーブメントを実施する可能性がある場所をピンポイントで特定できます。

- 危険な組み合わせを特定する

- リスクは必ずしも単一のミスから生じるわけではありません。 あるパブリック API が、古いコードを実行するコンテナに接続するかもしれません。 そのコンテナがデータベースアクセス権限を持つ特権サービスアカウントを使用している場合、エクスポージャーの連鎖が形成されてしまいます。 エクスポージャーの管理とは、攻撃者が悪用する前にこうした危険な組み合わせを特定することです。

- ノイズのようなものではなく、悪用される可能性があるものを優先する

- 設定ミスはよく起こりがちですが、 そのすべてが重大なわけではありません。 重要なデータや本番システムへのアクセス経路を作り出す設定ミスに絞り込んで注力しましょう。 エクスポージャーを意識した優先順位付けでは、アラートの量だけでなく、アイデンティティの対象範囲、データの機密性、ネットワークの到達可能性も考慮されます。

- エクスポージャー経路を起点で阻止する

- 個別の脆弱性にとどまらず、リスクチェーン全体を排除します。 これには、不要な権限の削除、ワークロードの分離、ポリシー境界の適用、使われていないアクセス経路の遮断などが含まれます。 エクスポージャー経路を早期に遮断すれば、低リスクのギャップが攻撃者によって連鎖されて深刻な侵害へと発展する事態を未然に防げます。

エクスポージャー管理がどのようにクラウドセキュリティ戦略を強化するかについての深いインサイトを得るには、クラウドのエクスポージャー管理ガイドをお読みください。

クラウドインフラ権限管理 (CIEM)

クラウド環境は急速に拡大しています。

それに伴い、人間のユーザー、サービスアカウント、サードパーティのロールも無秩序に広がっています。

これらの多くは、過剰な権限や古い権限、または一度も使われたことがない権限を保持しています。

CIEM ツールは、これらの権限を常に監査します。 そして、リスクのある組み合わせや使われていない権限、また AWS、Azure、GCP、Kubernetes にまたがるアクセス権にフラグを立てます。

クラウドの安全を確保するためには、直接のアクセス以外についても考慮する必要があります。 開発環境のサービスアカウントにワイルドカードの権限が付与されていると仮定した場合、攻撃者がそのアカウントを乗っ取れば、コンテナ、ワークロード、本番データにアクセスできるようになります。

CIEM によって、このような真のエクスポージャーを生み出す間接的な経路を明らかにすることができます。

優秀な CIEM ソリューションは、最小権限の適用とジャストインタイムアクセスをサポートします。 各アイデンティティが実際に何を使用しているのかを確認することで、業務の中断なしに、より厳格な境界を設定し、使用されていないアクセス権を取り消し、認証情報を循環させることができます。

具体的なユースケースやツールについては、 CIEM のページをご覧ください。

ジャストインタイム (JIT) アクセス制御

ロールの範囲を適切に設定しても、常時有効なアクセス権は依然としてリスクを生みます。

クラウド環境では長期的に設定された権限が標的になりやすく、特にユーザーやサービスが積極的に使用していないアクセス権を保持している場合は、そのリスクが高まります。

JIT はそのようにして生じる攻撃の機会を減らします。 たとえば、デバッグのためにステージング環境における管理者権限が必要になることがありますが、 JIT を使用すれば、開発者はアクセス権を申請し、タスクを実行し、許可された期間のセッションの終了とともにアクセス権を失うので、最小権限がより効果的に適用されます。

アクセス権の承認方法、その存続期間、満たさなくてはならない条件が管理できます。 また、機密リソースに常時アクセスできるアイデンティティの数を減らすことができるので、攻撃経路を最小限に抑えます。

JIT を大規模に導入する場合は、すべての権限を可視化し、ポリシー適用を自動化する必要がありますが、 強力なクラウドセキュリティプラットフォームは、CI/CD ワークフローと監査証跡に、しっかりした保護対策を設定することを後押しします。

JIT が自組織の最小権限戦略にどう適合するかを理解するには、 ジャストインタイムアクセスのガイドの全文をお読みください。

クラウドにおける最小権限

アクセス数を減らさないことには、クラウドリスクを削減することはできません。 そのためには最小権限が必要になりますが、 特にマルチクラウド環境全体では、自動化と可視化がなければ適切に実施するのは困難です。

最小権限を適用すると、人やマシンのすべてのアイデンティティは、必要なアクセス権しか持たないようになります。

AWS、Azure、GCP でこれを手動で実施するのは難しい可能性があります。 権限が積み重なると、善かれと思って導入したポリシーも、対象範囲から漏れてしまうことがあります。

その場合に役に立つのが CIEM ツールです。 このツールは、実際の使用状況を分析し、不必要な権限やリスクの高い権限にフラグを立てます。 CIEM とジャストインタイム (JIT) アクセスワークフローを使用することで、過剰な権限を削減し、ロールの範囲設定を適用し、実際のニーズに沿った、より厳格なインフラのコード化の制御を構築できます。

ゼロトラストアーキテクチャ

クラウドにおけるゼロトラストとは、すべてのアクセス申請を、アイデンティティ、文脈、リスクに基づいて、付与する前に検証することです。

あるものが組織ネットワークの境界内にあるからといって、それだけで信頼できると見なすことはできません。 そのような境界はクラウドには存在しないのです。

現代のクラウド環境は、複数の仮想プライベートクラウド (VPC)、リージョン、プラットフォームにまたがっています。 継続的な検証を行わないと、ある環境のトークンが気付かないうちに別の環境のロックを解除してしまう可能性があります。

ゼロトラストの適用とは、アイデンティティ、ワークロード、およびそれらの相互関係を可視化することで、疑わしい挙動を捉え、権限の悪用が拡大する前に阻止できるようになることです。

強力なゼロトラスト戦略には、動的なアクセス制御、リアルタイムの文脈、ワークロードの監視が必要です。

たとえば、あるサービスアカウントが、これまでアクセスしたことのない機密リソースへのアクセスを開始した場合、その挙動は検査や自動化をトリガーすべきであり、アラートがエスカレーションされるのを待つべきではありません。

さらに詳しい情報は、 クラウドにおけるゼロトラストのガイドの全文をご覧ください。ハイブリッド環境やマルチクラウド環境での適用方法が解説されています。

データセキュリティポスチャ―管理 (DSPM)

攻撃者が狙う資産はワークロードだけではありません。 多くの場合、真の標的となるのは機密データです。

DSPM は、データが悪用される前に、そのデータを検出、分類、保護するのに役立ちます。

クラウドはワークロードを実行するだけでなく、データを保持しています。 多くの場合、そのデータには財務データ、個人の健康情報 (PHI)、知的財産などの規制の対象となる内容が含まれます。 しかし大半の組織では、こういった機密データがどこにあるのか、ユーザーやシステムがどのようにデータにアクセスしているかを包括的に把握できていません。

DSPM ツールはクラウド環境をスキャンし、データを検出、分類、監視します。 そして、データをアイデンティティ、ワークロード、API などのアクセス経路に関連付け、機密性とエクスポージャーに基づいて保護対策の優先順位を決定します。

こういった文脈はクラウドデータセキュリティの優先順位付けに役立つため、担当チームはリスクの低いアラートに時間を無駄に費やすことなく、真のクラウドリスクの対処に集中できます。

危険なリスクの例を挙げます。

- 開発者が、テスト目的で、暗号化されていないストレージバケットに本番データベースをバックアップした場合

- ワークロードが、複数プロジェクトにまたがる過剰な権限を持つアイデンティティを使用して、機密データセットのデータを要求した場合

- 設定ミスのある IAM ポリシー設定によって、顧客情報を含むファイルシェアが外部に露呈した場合

DSPM は、以上のような問題を素早く抽出し、どのような変更によって、サービスを中断することなくリスクを低減できるか示します。

さらに、データ分類の不一致を特定し、ストレージやアクセスの制御を標準に整合させることで、コンプライアンス対応を支援します。

Kubernetes セキュリティポスチャ―管理 (KSPM)

Kubernetes は極めて高い柔軟性を提供しますが、その利用によって複雑さも増加します。 クラスタのセキュリティ確保とは、ワークロードの実行状況、アイデンティティの挙動、そして各階層でのポリシーの適用状況を監視することです。

Kubernetes はコンテナを大規模にオーケストレーションしますが、設定やアイデンティティの新たなリスク階層も生み出します。

各クラスタには、ノード、ポッド、サービスアカウント、ロールバインディング、ネットワークポリシーが含まれます。 不正アクセスやラテラルムーブメントを防ぐためには、それらすべてを管理する必要があります。

強力な Kubernetes セキュリティ戦略は、可視化から始まります。 何を導入したのか、それがどのように通信するのか、誰がコントロールプレーンやワークロードレベルのリソースにアクセスできるのかを把握する必要があります。 これには、人間のユーザー、CI/CD パイプライン、クラスタ内で実行される自動化されたサービスが含まれます。

KSPM (Kubernetes セキュリティポスチャ―管理) は、クラスタの設定ミスや権限の経路を継続的に監視することを基本としたセキュリティを提供します。

たとえば、以下を検出できます。

- root として、または特権モードのコンテナを使用して実行されるワークロード

- Kubernetes API に広範な権限でアクセスする、悪用されたサービスアカウント

- 昇格を可能にする、安全でないロールベースのアクセス制御 (RBAC) 設定

- 名前空間の間のネットワークセグメンテーションの欠如

KSPM とワークロードおよびアイデンティティの監視を組み合わせることで、最小権限を適用し、危険なランタイムの挙動をブロックし、MITRE ATT&CK for Containers などのフレームワーク、CNCF セキュリティベストプラクティス、NIST 800-190 などの業界固有のガイドラインに対するコンプライアンスを維持できます。

コンテナ セキュリティ

コンテナは、クラウドのワークロードを高速かつポータブルなものにする一方で、 ガードレールがなければ、容易な侵入口になります。

コンテナセキュリティは、開発からランタイムまでのライフサイクル全体を通じてワークロードを保護し、CWPP や KSPM の戦略と並んで、クラウドワークロードセキュリティの重要な階層を形成します。

このセキュリティはパイプラインから始まります。 ツールは Docker ファイルと IaC をスキャンし、古いパッケージ、埋め込まれたシークレット、オープンポートなどの問題をデプロイメント前に検出します。

たとえば、CI/CD パイプラインが、古い Node.js イメージ上に構築されたコンテナを展開したとします。 単独では侵害にはなりませんが、そのコンテナが root アクセスで実行され、顧客データが存在するバックエンドに接続されると、重大なエクスポージャーチェーンが形成されてしまいます。

ワークロードが本番稼働すると、その後は継続的な監視が行われます。

不正なファイル変更、疑わしいプロセス挙動、またはラテラルムーブメントの試みを検出することができます。

さらに、コンテナ化環境は変化が速いため、リアルタイムの可視性が重要です。 特に Kubernetes や ECS のような複数のオーケストレータが関わっている場合は、ドリフトがあっという間に発生します。

コンテナセキュリティは、より広範なクラウドリスク管理戦略と連携させた場合に、最も効果的に機能します。 最小権限の適用、コンプライアンスフレームワークと照らし合わせた設定の検証、意図された範囲外で動作するワークロードのフラグ付けに役立ちます。

当社のコンテナセキュリティガイドで、開発を遅らせずにランタイムリスクを低減する方法をご覧ください。

クラウドワークロード保護 (CWP)

クラウドワークロード保護プラットフォーム (CWPP) は、クラウド環境ですでに稼働しているワークロードを保護します。 静的なスキャン結果だけでなく、実際の挙動にも重点を置いて機能します。

CWP は、ワークロードがアイデンティティ、ネットワーク、データとどのように関わっているかに基づいて、脅威を発生した時点で検出します。

あるコンテナは、展開中にすべてのセキュリティチェックをパスするかもしれません。 しかし、いったん稼働し始めると、内部ストレージにアクセスしたり、ファイルを暗号化したりする可能性があり、問題となる恐れがあります。

CWPP は、そのような挙動を確認してフラグを立て、担当チームが迅速に対応できるように文脈を提供します。

ポリシーを適用し、権限の昇格や予期せぬファイルアクセスといった脅威を監視して、単一の脆弱性がどのように深刻な被害へとつながるかを明らかにすることで効果を発揮します。

CWPP を使用すると、重要な事項を優先的に処理し、ランタイム攻撃に対応し、クラウドリスク戦略の他の部分を強化することができます。

CI/CD パイプラインの統合とシフトレフトのセキュリティ

シフトレフトのセキュリティは、問題を早期に発見することでクラウドの防御を強化します。 CI/CD パイプラインに直接統合し、開発中に IaC、コンテナイメージ、クラウドの設定をスキャンします。

セキュリティツールは、プルリクエストやビルド中に Terraform、CloudFormation、Kubernetes のマニフェストをスキャンします。 これらのツールは以下のようなリスクにフラグを立てます。

- 過度に広範囲な権限のある IAM ロール

- オープンポートまたは安全でないネットワーク設定

- 脆弱なベースイメージ

- 意図したポリシーと実際の挙動とのドリフト

開発者は、ランタイムアラートを待つことなく、即座にフィードバックを受け取ることができます。 修正提案がバージョン管理に直接表示されるので、問題を迅速かつ正確に解決できます。 その結果、修正を迅速化し、インフラを社内ポリシーや外部フレームワークに準拠させることができます。

効果的なシフトレフトのセキュリティを以下に挙げます。

- 継続的なインフラのコード化のスキャン

- クラウドベースの修正の推奨事項

- Git ベースのワークフローによるポリシー適用

- 開発環境と本番環境におけるドリフト検出

- 実際のエクスポージャーを反映し、文脈を踏まえたリスクスコアリング

シフトレフトのセキュリティと CI/CD の統合ガイドをお読みになり、実際の環境でシフトレフトがどのように機能するかをご覧ください。

クラウド検出と対応 (CDR)

セキュリティ情報イベント管理 (SIEM) ツールの中には、本来オンプレミス環境向けであるため、クラウドに対しては不十分なものもあります。 特に脅威がサービス、アイデンティティ、ワークロードにまたがっている場合に、クラウドネイティブの重要な挙動を見逃すことがあります。

そこで出番となるのが、CDR、クラウド検出と対応です。

CDR ツールは、侵害、ラテラルムーブメント、権限昇格、データ盗難の兆候について、クラウドのアクティビティを監視します。 クラウドプロバイダーからのログ、ランタイムのシグナル、アイデンティティのアクティビティを取り込み、 それらのシグナルを関連付けて、真の脅威を発見します。

強力な CDR プラットフォームは、文脈と検出を結び付けます。 個別のアラートを出す代わりに、何が起きたのか、それがなぜ重要なのか、どう対応すべきかを示します。

たとえば、以下のようなものが表面化するかもしれません。

- サービスアカウントが通常とは異なるリソースにアクセスしている

- ワークロードがクラウドアカウント間で不正な API 呼び出しを行っている

- 既知の攻撃手法とよく似た変化のパターン

最適な CDR ツールは、それぞれの検出結果がアイデンティティ、資産エクスポージャー、または設定のリスクにどのように関連しているのかを示します。 そして文脈を踏まえた対応ができるようにします。

認証情報の取り消し、リソースの隔離、変更の取り消しなどのアクションをトリガーすることもできます。

Jira、ServiceNow、Slack、クラウドネイティブな修正ツールなどのシステムとの統合により、この作業を迅速に繰り返し実行できるようになります。

CDR は調査にも活用できます。ログのレビュー、アクションの追跡、アイデンティティのタイムラインの作成などを通じてインシデントの全体像が把握できるので、 各イベントから学習し、監査やコンプライアンスのために文書化することができます。

アイデンティティとインフラの設定ミス

クラウド攻撃の大半はマルウェアから始まるのではなく、 設定ミスから始まります。 設定ミスの見落としによって、過剰なアクセス権が付与されたり、ワークロードが外部に露出したり、ログ記録がオフになることがあります。 ひとつひとつは無害に見えるかもしれませんが、 組み合わさると、攻撃者が探し求めている攻撃経路となるのです。

アイデンティティとインフラの設定ミスは、クラウドにおける最も一般的なリスクの 1 つです。 適切に監督されなていないアイデンティティアクセス管理 (IAM) のロールが、ストレージやコンピュートやサードパーティのシステムにアクセスする可能性もあります。

ワークロードは、ランタイム保護がない状態でインターネットに露出している場合がありますが、 それは、ラテラルムーブメントやデータ侵害のための侵入口を生み出す状況になります。

IaC と導入されたリソースの継続的な監視は不可欠です。その対象には以下が含まれます。

- 過度に広範囲のロールや使われていない認証情報

- 機密システムにリンクされている、公開されたワークロード

- 無制限なファイヤーウォールルール、または悪用されたサービスアカウント

- 暗号化の欠如、または無効になった監査ログ

- アカウントやプロジェクトにまたがる信頼関係

これらのリスクが重なり合うと危険です。 パブリック IP アドレスを持つ仮想マシンを想定してください。 優先順位は低いように見えますが、 そのインスタンスが昇格されたアクセス権を持つロールを使用し、ログの記録も行わない場合、侵害に悪用できる明確な経路が生じてしまいます。

設定ミスは、標準的なツールでは見逃されるような形で組み合わさることが少なくありません。

詳しくは、クラウドの設定ミスの検出と修正に関するガイドをご覧ください。

プロバイダー別のクラウドセキュリティ: AWS・Azure・GCP

クラウド環境のセキュリティ確保は、各プロバイダーの機能を把握することから始まります。 AWS、GCP、Azure はいずれも責任共有モデルに従っていますが、ツール、アイデンティティモデル、デフォルト設定には重要な違いがあります。

あるプラットフォームでは軽微と思われる設定が、別のプラットフォームでは重大なエクスポージャーとなることがあります。

たとえば、AWS IAM のロールは、ポリシーがアクションを許可した場合や、信頼関係が管理されていない環境などで、しばしば問題を引き起こします。

Azure の場合、サブスクリプションをまたいだ過度に広範囲なアクセス権や、ネットワークセキュリティグループ (NSG) ルールの欠落にリスクが伴う傾向があります。

GCP は多くの場合、サービスアカウントの無秩序な増加や、範囲が厳密に設定されていない複数プロジェクトにまたがるアクセス権があると複雑化します。

これらの違いを手作業で管理することは、ポリシーの断片化、盲点、エクスポージャーの見逃しにつながります。

統合クラウドセキュリティソリューションは、すべてのプロバイダーから得られた検出結果を標準化し、一貫したポリシーを適用し、リスクに基づいて問題の優先順位を決定するのに役立ちます。

CNAPP プラットフォームの徹底比較については、プロバイダー別クラウドセキュリティ完全ガイドをご覧ください。

クラウドセキュリティポスチャ―管理 (CSPM)

クラウド環境は常に進化しています。 新しいサービスが登場し、権限が変更され、ワークロードがリージョンやアカウント間で移行されています。

全体を一元的に把握できないと、インフラの安全性やコンプライアンスが守られているかどうかを長期にわたり確認するのは難しくなります。

CSPM は、クラウドの設定をセキュリティポリシーやコンプライアンスポリシーに照らし合わせて継続的に監査することで、この課題に対処します。 コンピュート、ストレージ、ネットワーキング、アイデンティティなどのサービス全体にわたって、設定ミス、ドリフト、コンプライアンスに準拠していない資産を監視します。

ただし、効果的な CSPM は、設定ミスにフラグを立てるだけではなく、 態勢違反をアイデンティティアクセスやデータの機密性に関連付けるものでなくてはなりません。

CSPM はポリシーのコード化もサポートしています。 コード内で設定のベースラインを定義して適用し、デプロイメント時とランタイム時に検証することができます。 これにより、コンプライアンス違反の変更が本番環境に入り込むのを防ぎ、すべてのクラウド資産が許容された境界線内に収まるように保証できます。

マルチクラウドとハイブリッドクラウドのセキュリティ上の課題

マルチクラウド環境やハイブリッド環境は、セキュリティチームとってますます複雑になっています。

各プロバイダーはその独自のアイデンティティモデル、ポリシーエンジン、設定のデフォルトを使用します。

オンプレミスのシステムによって、サイロ化されたツール、ログ、制御のさらなる階層が追加されることも少なくありません。

ではそれによって何が起きるのでしょうか。可視性が断片化され、ポリシーに一貫性がなくなり、攻撃者に悪用される可能性のあるエクスポージャーギャップが生じます。

こうした課題は、検出と対応を遅らせる原因となります。 あるダッシュボードにアイデンティティログがあり、別のダッシュボードに態勢の検出結果があり、別の場所にワークロードイベントがある場合、問題の関連付けに時間がかかりすぎてしまいます。 それも、そもそも担当部門がその問題を検出できていることが前提での話です。

核となる課題は可視性です。 可視性がなければ、次のような基本的な質問に答えることさえ困難でしょう。

- クラウドやアカウント全体で、誰が何にアクセスできますか?

- 設定はプラットフォームやリージョン間で一貫していますか?

- クラウドのアイデンティティはどこで境界を越えたり、未使用の権限を持ち続けたりしていますか?

効果的なクラウドのリスク管理には、環境全体にわたるデータの標準化が必要になります。 それを実行するには、導入前の IaC スキャン、プロバイダー全体へのポリシーのコード化の適用、さらに、設定のドリフト、アイデンティティリスク、ランタイム挙動を関連付けるエクスポージャーを意識したツールの使用が含まれます。

ハイブリッドクラウドのコンプライアンス対応にはプレッシャーが伴います。

ISO/IEC 27001、FedRAMP、NIST 800-53 などのフレームワークでは、サービスの実行場所を問わず、一貫したアクセス制御、暗号化、監査ログの記録を証明することが求められます。 つまり、接続されるクラウドシステムとオンプレミスシステムの可視化が必要になります。

関連付けられたインサイトがセキュリティとコンプライアンスの準備状況をどのように向上させるかについてマルチクラウドとハイブリッドクラウドのセキュリティに関するガイドをご覧ください。

クラウドセキュリティに関するよくあるご質問

サイバーセキュリティにおけるクラウドセキュリティとは?

クラウドコンピューティングセキュリティには、AWS、Azure、Google Cloud などのプラットフォーム全体で、クラウドインフラ、アプリケーション、データを脅威から保護するための、ポリシー、テクノロジー、プロセスが含まれます。 これは設定ミスの管理、アクセス制御からランタイム保護、脆弱性管理まで、すべてを網羅します。

クラウドセキュリティはなぜ重要なのですか?

クラウドインフラは、一時的なワークロード、分散化されたアイデンティティ、急速に変化するサービスといった新たなリスクをもたらします。 可視性やコントロールが欠如していると、攻撃者は設定ミスや過剰な権限を持つロールを悪用します。 強力なクラウドセキュリティは、侵害を防止し、コンプライアンスを適用し、分散型のシステム全体の稼働時間を維持するのに役立ちます。

クラウドセキュリティリスクにはどのようなものがありますか?

一般的なクラウドリスクには次のようなものがあります。

- 一般アクセスが可能なストレージバケット

- 過剰な権限が付与された IAM ロール

- 非アクティブだが認証済みのサービスアカウント

- 昇格された権限で実行されるコンテナ

- 適切な境界のない、クラウド間の信頼関係

Tenable は、リアルタイムの設定ミス検出とアイデンティティリスク分析により、これらのリスクを明確にして優先順位付けします。

クラウドセキュリティにはどのようなサービスが含まれますか?

- AWS、Azure、GCP にまたがるリアルタイムのリスク評価

- ロールとポリシーの分析

- CIEM による権限とアイデンティティの制御

- CI/CD パイプラインでのイメージとコンテナのスキャン

- SOC 2、ISO 27001、FedRAMP などのフレームワークに対応したコンプライアンスレポート

クラウドセキュリティの最大の課題とは?

クラウドセキュリティの主な課題は以下のとおりです。

- マルチクラウドのデプロイメント全体にわたる、一元化された可視性の欠如

- 攻撃者が悪用する、使用されていない権限や過剰な権限

- 意図したインフラ設定と実際のインフラ設定の間のドリフト

- シャドー IT と管理されていない資産

- 急速に変化する環境におけるコンプライアンスの適用

クラウドセキュリティ専門家の平均給与は?

米国のクラウドセキュリティエンジニアの年収は、一般的に 14 万ドルから 18 万ドルであり、アーキテクトと DevSecOps のリーダーは経験、勤務地、プラットフォームの専門知識に応じて 17 万ドルから 22 万ドルの収入が得られます。 Kubernetes、CNAPP、CIEM のスキルがあれば、より高い報酬が得られます。

クラウドのセキュリティ態勢を掌握する

クラウド環境が変化するスピードは衰えず、リスクも同じです。

設定ミス、過剰に権限が付与されたアイデンティティ、脆弱なワークロードは、マルチクラウドインフラ全体にわたって、急速に変化するエクスポージャー経路を生み出しています。 セキュリティチームは、可視性と制御を必要としています。

Tenable は、クラウドネイティブ環境向けに設計された統合プラットフォームを通じて、その制御を提供します。 Tenable Cloud Security は、設定ミスのデータ、アイデンティティリスク、ワークロードの挙動を単一の文脈に統合するため、担当チームは実際のクラウドエクスポージャーに基づいて対応することができます。

シフトレフト戦略の構築、コンプライアンス監査の準備、IAM の複雑性の解消などにより、Tenable は、何がリスクにさらされているかを把握し、対応できるようお客様を支援します。

クラウドセキュリティのリソース

クラウドセキュリティ製品

役立つサイバーセキュリティ関連のニュース

- Tenable Cloud Security